Rutkitlar evolyutsiyasi va aniqlash usullari

Rutkitlar evolyutsiyasi va aniqlash usullari

Kirish

Kompyuterlarga xakerlik hujumlari uyushtiruvchi badniyat kimsalar arsenalida rutkitlar boshqa zararkunanda dasturlarchalik ko‘p qo‘llanilmaydi. Masalan, Bitdefender kompaniyasi ma’lumotlariga ko‘ra, aniqlanayotgan zararkunanda dasturlar orasida rutkitlar 1% dan ham kam ulushni tashkil qiladi. Lekin, aniqlangan barcha holatlarning barchasi yirik xakerlik hujumlari bilan bog‘liq. Masalan, badniyat kimsalar tomonidan Remsec nomli rutkit vositasida o‘tkazilgan kiberjosuslik harakati Strider nomli APT-kiberjosuslik harakati tomonidan olib borilgani ma’lum. Bunda Strider to‘dasi Belgiya, Shvetsiya, Eron, Rossiya va Ruanda mamlakatlaridagi davlat organlariga xakerlik hujumi uyishtirgan va shifr kalitlarini o‘marib, serverlarning IP-manzillari va boshqa muhim ma’lumotlarni o‘g‘irlashgan.

Rutkitlarni yaratish jarayoni o‘ta murakkab bo‘lgani sababli, odatda badniyat to‘dalar bunday «qimmat» kiberqurollardan har doim ham foydalanavermaydi. Lekin, rutkitlar tug‘diradigan xatar ko‘lami juda katta hisoblanadi. Boz ustiga, rutkitlar o‘zi tomonidan qurilmalarida qilinayotgan zararli faollikni boplab yashira oladi va zararkunandalik faoliyatini o‘z vaqtida aniqlanishiga to‘sqinlik qiladi. Zamonaviy operatsion tizimlarda rutkitlarga qarshi bir talay himoya vositalari joriy etilganiga qaramay, biroq, hujumlarda rutkitlar baribir hamon katta muvaffaqiyat bilan qo‘llab kelinmoqda. Rossiyaning axborot xavfsizligi masalalari bilan shug‘ullanuvchi Positive Technologies tahliliy kompaniyasi tomonidan yaqinda rutkitlarga bag‘ishlangan katta tahliliy material e’lon qilindi. Biz orbita.uz da ushbu maqolaning tarjimasini berishga qaror qildik. O‘ylaymanki, ushbu maqola axborot xavfsizligi va undagi asosiy xatar omillaridan bo‘lgan – rutkitlar haqida muayyan tasavvur hosil qilishga ko‘mak beradi. Maqola tahliliy ko‘rinishda bo‘lib, unda so‘ngi 10 yil ichida aniqlangan 16 xil eng taniqli rutkitlar oilasi analiz qilingan. Unda rutkitlar qanday rivojlanib kelgani, hozirda ulardan kimlar va nima maqsadlarda foydalanayotgani, rutkitlar qanday aniqlanishi, hamda, kelgusida badniyatli insonlar tomonidan yana qanday maqsadlarda foydalanilishi mumkinligi haqida so‘z boradi.

Rutkit o‘zi nima

Rutkit bu – tizimda zararkunanda dasturiy ta’minot mavjudligini yashirish imkonini beradigan dastur (yoki dasturlar to‘plami).

Rutkit bu – tizimda zararkunanda dasturiy ta’minot mavjudligini yashirish imkonini beradigan dastur (yoki dasturlar to‘plami).

Odatda rutkitlar badniyatli insonlarga masofadan turib kompyuterga yoki tarmoqqa kirish, tarmoqdagi trafikni egallab olish, foydalanuvchilar ortidan josuslik qilish, tugmalarning bosilish tartibini qayd qilib borish, autentifikatsiya (haqiqiylik tekshiruvi) ma’lumotlarini o‘marish hamda jabrlanuvchining IT-resurslaridan kriptovalyuta mayningi va DDoS-hujumlar uchun foydalanish imkonini beradigan ko‘p funksiyali zararkunanda dasturlarning tarkibiga kiritilgan bo‘ladi. Bunday dasturlar tarkibidagi rutkitning vazifasi – amalga oshirilayotgan ushbu nolegitim-noqonuniy faoliyatni niqoblash va yashirishdan iborat bo‘ladi.

Jabrlanuvchining qurilmasida o‘zi egallaydigan vakolat ko‘lamiga ko‘ra rutkitlar bir necha xil toifalarga bo‘linadi. Masalan:

- Yadro rejimida ishlaydigan rutkitlar.

Bunday rutkitlar operatsion tizimdagi barcha vakolatlarga ega bo‘lib oladi. Ular qurilmalarning drayveri ko‘rinishida yoki, ishga tushirishdan avval yuklab olinadigan dasturiy modullar shaklida ishlab chiqiladi. Bunday rutkitlarni ishlab chiqish juda murakkab bo‘lib, chunki, dastur birlamchi kodidagi har qanday xatolik sistemaning barqarorligiga ta’sir qilishi va zararkunanda dasturni osonlik bilan topib olinishiga imkon yaratadi. Mutaxassislar tomonidan shu choqqacha aniqlangan rutkitlarning taxminan 38% qismi yadro rejimida ishlaydigan rutkitlar bo‘lib chiqqan.

- Foydalanuvchi rejimida ishlaydigan rutkitlar

Bunday rutkitlardan odatda xakerlik to‘dalari ommaviy hujumlar uyushtirish chog‘ida foydalanishadi. Bunday rutkitlarni yaratish nisbatan osonroq bo‘lib, odatda foydalanuvchi rejimidagi rutkitlar ko‘plab odatiy qo‘llaniladigan dasturlar bilan bir xil vakolat darajalarini egallab oladi. Bu shakldagi rutkitlar tizimdagi ma’lumotlarni tutib olishi va ularning qiymatlarini o‘zgartirib qo‘yishi ham mumkin. Aniqlangan rutkitlar orasida foydalanuvchi rejimidagi rutkitlar ulushi taxminan 31% atrofida bo‘lgan.

Ayrim rutkitlar, masalan, Necurs, Flame va DirtyMoe singarilar har ikkala rejimda ham ishlash uchun moslab ishlab chiqilgan bo‘lib, bu turdagi rutkitlar ulushi 31% ni tashkil etgan.

Foydalanuvchi rejimida ishlovchi rutkitlarga o‘tilishi jarayoni – hozirgi rutkit ishlab chiquvchilarda kuzatilayotgan tendensiyalardan biridir. Masalan,Sophos tadqiqotchilari ZeroAccess rutkiti dasturchilari to‘liq ravishda ushbu rejimdan foydalanishga o‘tganligini aniqladilar. Bizning fikrimizcha, bunday harakatlarning sabablari quyidagilar bo‘lishi mumkin:

- Yuqorida ham aytilganidek, yadro rejimida ishlovchi rutkitni ishlab chiqish juda murakkab bo‘lib, uni jabrlanuvchining sistemasiga sezdirmasdan joylashtirish va o‘z hujumlari uchun foydalanish borasida badniyat kimsalarda yetarli malaka bo‘lmasligi mumkin va shu sababli ham ular osonroq yo‘lni tanlashadi.

- Bunday rutkitni ishlab chiqish va modifikatsiya qilish uchun ko‘p vaqt ketadi. Badniyat kimsa esa vaqt masalasida chegaralangan bo‘lishi mumkin, masalan, u kompaniya perimetrida aniqlangan zaiflikdan hali u bartaraf etilmasidan va xavfsizlik yangilanishlari o‘rnatilmasidan oldin, yoki boshqa xakerlik guruhlari uloqni ilib ketishidan avval foydalanib qolishga ulgurishi kerak. Badniyatli kimsalar tez harakat qiladi: eksployt haqida xabar topgandan boshlab zaiflikdan foydalanib qolishga bo‘lgan birinchi urinishlar orasida bir sutkadan kamroqbir sutkadan ham kamroq vaqt o‘tishi mumkin. Va agar to‘daning qo‘lida qo‘llash uchun shay bo‘lgan vosita bo‘lmasa, albatta bu vaqt shunday vositani yaratish uchun kamlik qiladi.

- Agar yadro rejimida ishlovchi rutkitning boshlang‘ich kodida xatolik mavjud bo‘lsa, unda, operatsion tizim ish faoliyatida o‘nglab bo‘lmas o‘zgarishlar yuzaga kelishi mumkin va bu esa to‘dani fosh qilib qo‘yadi hamda hujumni barbod qiladi.

- Himoya sistemasi shundoq ham zaif ekaniga amin bo‘lgan to‘dalar uchun hujum vositasini murakkablashtirishga hojat yo‘q. Agar kompaniya perimetriga kirish nuqtasi topilgan bo‘lsa va kuzatuvlar perimetrning himoyasi zaif tashkillanganini ko‘rsatsa, demak, xavfsizlik tizimida jiddiy kamchiliklar mavjud bo‘lib, shu tufayli, ko‘p resurs talab qiladigan va fosh bo‘lib qolgan taqdirda katta to‘polon ko‘taradigan yadro rejimi rutkitlaridan foydalanish unchalik ham maqsadga muvofiq bo‘lmaydi.

Xo‘sh, agar rutkitlarni ishlab chiqish, ayniqsa, yadro rejimida ishlovchi rutkitlarni tayyorlash shunchalik darajada qiyin bo‘lsa, unda nega to‘dalar ulardan foydalanishda davom etishmoqda? Javob juda oddiy: bunday to‘dalar odatda yetarlicha moliyaviy resurslarga va texnik ta’minotga ega bo‘lgan, kuchli malakali shaxslardan uyushgan to‘dalar bo‘ladi va ular uchun hujum muvaffaqiyatli chiqqan taqdirda, hujumni tashkillashda sarflangan barcha xarajatlar o‘zini oqlab ketadi. Bunday APT-to‘dalar ichida buyurtmaga ko‘ra turli ma’lumotlarni o‘marib beradiganlar, yoki buyurtmachi manfaati doirasida uning raqobatchilarining infratuzilmasida buzg‘unchilik qiladiganlar, shuningdek, hujumga tayyorgarlik uchun sarflangan mablag‘ni qoplashga yetib ortadigan miqdordagi mablag‘ni jabrlanuvchidan «undirib» oladigan to‘dalar ham mavjud.

Rutkitlar evolyutsiyasi

Rutkitlar avvaliga Unix tizimlariga hujum uyushtirish uchun qo‘llanilgan va unda root foydalanuvchi nomidan maksimal vakolatlarga ega bo‘lish va buyruqlarning ijrosiga erishish uchun foydalanilgan. Termin ham shundan paydo bo‘lgan. Lekin, 1999-yildayoq Windows operatsion tizimi uchun mo‘ljallangan ilk rutkit paydo bo‘lgan edi va u NTRootkit deb nomlangan. Keyinroq esa macOS tizimlariga hujumlar uchun foydalanish mumkin bo‘lgan rutkitlar ham paydo bo‘ldi.

Rutkit vositasida uyushtirilgan hujumlar ichida eng taniqlisi – 2010-yilda kuzatilgan va Stuxnet deb nomlangan zararkunanda dasturning tarqalishi bilan bog‘liq bo‘lgan hujum kampaniyasi bo‘lgan edi. Stuxnet vositasida badniyat kimsalar yashirin ravishda ma’lumotlarni to‘plab borishgan va shuningdek, o‘zlari suqilib kirgan tarmoqlarda ijrochi fayllarni joylashtirishgan. Tekshirishlar natijasida ushbu zararkunanda dasturning yaratilishida AQSh va Isroil razvedkasining ham aloqasi borligi aniqlangan. O‘sha kollaboratsiyaning asosiy nishoni – Eron yadro sistemasini faoliyatdan to‘xtatib qo‘yish va mamlakat yadroviy infratuzilmasiga jismonan zarar keltirish bo‘lgan.

Oxirgi o‘n yillikda esa, rutkitlardan foydalanish ehtiyoji asosan ma’lumotlarni o‘marishga ixtisoslashgan kiberjinoyatchilar orasida yuzaga kelmoqda. Yaqin Sharqda olib borilgan kiberjosuslik kampaniyalaridan birida Flame nomli rutkitdan foydalangan xakerlar jabrlanuvchining tarmog‘idagi trafikni kuzatib borishgan va keylogger funksiyasini amalga oshirib, ekranlardan skrinshotlar yig‘ishgan.

Rutkitlar vositasida xakerlar nafaqat yashirincha ma’lumot yig‘ish va masofadan turib tizimga ruxsatsiz kirishadi, balki, u orqali to‘g‘ridan-to‘g‘ri moliyaviy manfaat ko‘rishni ham ko‘zlashadi. Masalan, Avast kompaniyasi bergan ma’lumotlarga qaraganda DirtyMoe nomli rutkit bilan bo‘lgan holatda mayner-modulini yashirish uchun ushbu rutkitni tarqatuvchi kiberjinoyatchilar 2021-yilning o‘zida 100000 dan ziyod kompyuterni zararlashgan. Atigi bir yil avval, ya’ni, 2020-yilda bu rutkitdan zararlangan kompyuterlar soni 10000 dan ortmas edi. Rutkitni bu tarzda keskin sakrash bilan tarqalishiga sabab, unga qo‘shilgan yangi modul bo‘lib, u zararkunandaning Windows operatsion tizimiga ega kompyuterlarda tarqalishini osonlashtirish uchun maxsus qo‘shilgan. Mazkur modul internetda ochiq SBM-portga ega kompyuterlarni izlaydi va topilgan ochiq portli kompyuterlarga masofadan turib kirish uchun hisob-ma’lumotlarini saralab-tanlab qo‘yib chiqadi.

Qiziqarli fakt

Qiziqarli fakt

Avast kompaniyasi vakillari DirtyMoe rutkiti drayverining boshlang‘ich kodida ko‘plab xatoliklarni aniqlashgan, bu esa kod fragmentlarining ayrimlari internetdan olinganligiga ishora qilishi mumkin. Zararkunandaning modullari Delphi tilida yozilgan bo‘lib, shu sababli, antiviruslar tomonidan osonlik bilan tutib olinadi. Shu sababli ham DirtyMoe rutkitini ishlab chiqqan dasturchilar boshlang‘ich kodni mujmallashtirish (obfuskatsiya qilish) uchun VMProtect’dan foydalanishgan.

Ba’zan ataylab qilmagan holda rutkitlarni yaratish hollari ham uchrab turadi. Masalan, 2016-yilda Capcom kompaniyasi tomonidan Street Fighter V o‘yinini yaratish chog‘ida shunday holat yuz bergan. O‘shanda kompaniya chiqargan yangilanish natijasida, begona kodning bajarilishidan yadro darajasida himoyalash tizimi (SMEP) o‘chirib qo‘yilgan va shu tariqa, badniyat kimsalar uchun mazkur o‘yin o‘rnatilgan kompyuterlarga masofadan kirish eshiklari lang ochilib qolgan edi. E’tiborliroq bo‘lgan foydalanuvchilar ushbu o‘yin uchun kelgan yangilanishning o‘rnatilishi chog‘ida, tizim darajasidagi vakolatlarni egallashga bo‘lgan so‘rovlar chiqib kela boshlashi bilan, o‘rnatish jarayonini to‘xtatib qo‘yishgan.

Moriya nomli rutkit esa TunnelSnake deb nomlagan kiberjosuslik kampaniyasi doirasida kamida 2018-yildan beri qo‘llab kelinmoqda. Jabrlanuvchilar orasida, shuningdek, Janubiy-Sharqiy Osiyo va Afrikaga taalluqli bo‘lgan ikkita diplomatik tashkilotlar ham mavjud. Mazkur zararkunanda dasturning asosiy nishoni – jabrlanuvchilarning IT-infratuzilmasiga masofadan kirib olish va destruktiv kodning yuklanishi va ishga tushirilishga erishish bo‘ladi. Bu rutkit Windows OT boshqaruvidagi obyektlarga mo‘ljallangan bo‘lib, u foydalanuvchi rejimi va yadro rejimlarining har ikkalasida ishlaydi. Dastlabki suqilib kirish vektori sifatida xakerlar internetda ma’lum bo‘lgan zaifliklardan foydalanishgan, taxminlarga ko‘ra, bu CVE-2017-7269 zaifligi bo‘lgan. Rutkitni ishlab chiqaruvchilar drayverlarni va PatchGuard modulni majburiy imzolanganligining tekshirilishini aylanib o‘tish mexanizmini ham ko‘zda tutishgan bo‘lib, ma’lumot uchun, PatchGuard moduli – sistema yadrosiga suqilib kirishga urinish qayd etilgan hollarda BSoD (Blue Screen of Death) – «ko‘k o‘lim ekrani»ni chaqiradi. Buning uchun ular VirtualBox virtual mashina drayveridan foydalanishgan. Bundan tashqari, bu rutkit boshqaruvchi server bilan aloqa o‘rnatilishi bo‘yicha tashabbus ko‘rsatmaydi va bu narsa uning yashirincha qolishiga xizmat qiladi.

Remsec (Cremes) rutkiti – modulli zararkunanda dastur, u Stider to‘dasi tomonidan kiberjosuslik maqsadlarida qo‘llaniladi. To‘da bu rutkit orqali kriptografik usullar yordamida trafikni himoyalash uchun mo‘ljallangan dasturiy ta’minotlar haqida ma’lumot to‘playdi. U o‘z o‘ljasini — davlat idoralari, ilmiy-tadqiqot muassasalari, telekommunikatsiya kompaniyalari orasidan sinchkovlik bilan tanlab oladi. Infratuzilmaga suqilib kirish uchun nolinchi kun zaifligidan foydalaniladi. Remsec rutkiti yadro rejimida ishlaydi va Windows’ga mo‘ljallangan. Uning modullari xakerlarga masofadan kirish imkonini ochish, zararkunanda dasturni kompyuteriga joylashtirish, tarmoqdagi trafikni qayd qilish, shuningdek klaviaturadagi tugmalarning bosilishlarini qayd qilib borish hamda to‘plangan ma’lumotlarni hujum qilayotgan to‘da serverlariga jo‘natish ishlarini amalga oshiradi. Modullarning aksariyat qismi Lua dasturlash tilida yozilgan. ESET tadqiqotchilarining aniqlashicha, rutkitning tizimga kirib olishida antivirus dasturlarining yadro rejimida ishlovchi legitim-qonuniy drayverlaridan foydalanilgan. Qizig‘i shundaki, o‘zining tizimdagi faolligini yashirish uchun Remsec rutkiti API-chaqiriqlarni tutmaydi va tizim hodisalaridan foydalanmaydi. Buning o‘rniga u shunchaki o‘z kodining ijrosini ta’minlaydigan yuqori darajadagi vakolatlarni egallab oladi.

Avvallari rutkitlarning vazifasi sistemada eng yuqori vakolatlarni (administrator yoki tizim vakolatlarini) egallashdan iborat bo‘lgan. Hozirda esa rutkitlar asosan xakerlarning ziyonli faoliyatini tizimning himoya vositalari tomonidan aniqlanishiga yo‘l qo‘ymaslikka mo‘ljallanmoqda.

Avvallari rutkitlarning vazifasi sistemada eng yuqori vakolatlarni (administrator yoki tizim vakolatlarini) egallashdan iborat bo‘lgan. Hozirda esa rutkitlar asosan xakerlarning ziyonli faoliyatini tizimning himoya vositalari tomonidan aniqlanishiga yo‘l qo‘ymaslikka mo‘ljallanmoqda.

Rutkitlarga qarshi kurash uchun endilikda nafaqat xavfsizlik tizimlarini ishlab chiquvchilar, balki operatsion tizimlarni yaratuvchilar ham qo‘shilishmoqda. Masalan, ommaviy ravishda Windows 10 tizimiga o‘tilishi avvaldan mavjud rutkitlarga jiddiy ta’sir qildi. Chunki, Windowsning mazkur talqinida rutkitlarga qarshi kurashishga mo‘ljallangan butun boshli chora-tadbirlar majmui ko‘zda tutilgan bo‘lib, bu haqida quyiroqda“Darkveb nimalarni taklif qilmoqda” bo‘limida alohida so‘z boradi.

Biroq, badniyat kimsalar ham jim qarab turishgani yo‘q. Masalan, nisbatan yangi hisoblangan Moriya rutkitida operatsion tizimdagi oldindan o‘rnatilgan himoya vositalarini aylanib o‘tish mexanizmi mavjud. Boz ustiga, rutkitlarni ishlab chiqarish jarayoniga endilikda operatsion tizimlarning mohiyatini chuqur biladigan hamda revers-muhandislik va dasturlash borasida yuqori malakaga ega bo‘lgan mutaxassislar ham jalb etilmoqda. Zararkunanda dasturlarni ishlab chiquvchi badniyatli kimsalar revers-muhandislik vositasida operatsion tizimlarning nozik joylarini hamda, o‘ziga xos jihatlarini aniqlab olishadi va zararkunanda dasturni kiritish uchun keyinchalik ushbu zaifliklardan foydalanishadi. Garchi, yuqorida bayon qilinganidek, rutkitlarni yaratish juda murakkab ish bo‘lishiga qaramay, baribir muntazam ravishda yangidan-yangi rutkitlar paydo bo‘lmoqda.

Yuqorida bayon qilinganlardan xulosa qilish mumkinki, rutkitlar juda katta xavfni o‘zida mujassam etadi, chunki:

- ular badniyatli kimsalarga tizimdagi eng yuqori vakolatlarni egallash imkonini beradi

- Kompyuterda zararli jarayon borayotganligini payqashni qiyinlashtiradi;

- Rutkitlarni aniqlash va yo‘q qilish ham juda qiyin;

- Rutkitlarning mavjudligi odatda hujumni puxta tayyorlangan va aniq maqsadni ko‘zlagan kiberto‘da tomonidan qilinayotganligidan dalolat beradi. Demak, rutkit aniqlanishigacha bo‘lgan paytda kompaniya infrastrukturasida xakerlar allaqachon nazorat o‘rnatishgan bo‘lishi mumkin.

Aksar hollarda rutkitlar vositasidagi hujumlar nafaqat ma’lumotlarning o‘marilishiga, balki, real moliyaviy yo‘qotishlarga ham sabab bo‘ladi. Lekin, bir necha sabablarga ko‘ra, bunday moliyaviy yo‘qotishlarning asl ko‘lamini aniqlashning doim ham iloji bo‘lavermaydi, chunki:

- yuqori malakali xakerlar tomonidan qilingan hujumlarning oqibatlari juda uzoq vaqt mobaynida ko‘zdan panada qolishi mumkin, ayniqsa, xakerlar korxona tarmog‘ida yillar mobaynida bemalol o‘tirishgan bo‘lsa;

- hujum oqibatlarini bartaraf etish uchun qilinadigan xarajatlarni ham hisoblash kerak bo‘ladi. Ba’zi hollardan rutkitni o‘chirib tashlashning imkoni bo‘lmaydi va IT-infratuzilmasining apparat ta’minoti to‘liq yangilashga ham to‘g‘ri keladi;

- agar hujum ma’lumotlarni o‘marishga yo‘naltirilgan bo‘lsa, unda, o‘sha o‘g‘irlangan ma’lumotlarning pul qiymatidagi ekvivalentini hisoblash kerak bo‘ladi.

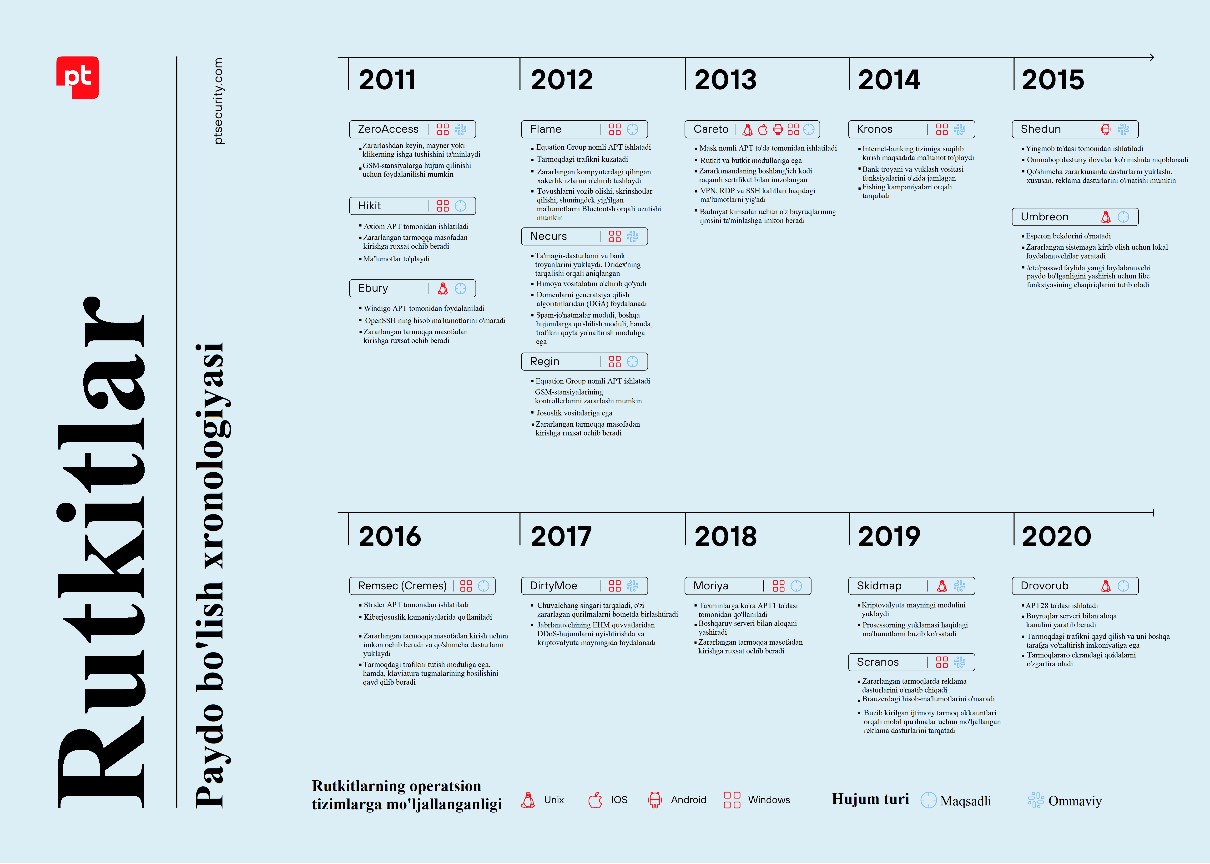

Rutkitlar paydo bo‘lishining 2011-yildan boshlab xronologiyasi

Hujumlar ortida kimlar turibdi?

Rutkitlarni yaratish borasidagi barcha murakkabliklar va imkoniyatlar e’tiborga olinsa, ko‘p hollarda ulardan APT-to‘dalar foydalanishi ma’lum bo‘ladi. Bu darajadagi xakerlik to‘dalarining asosiy muddaosi – ma’lumotlarni o‘marish va kiberjosuslik hisoblanadi. Masalan, Equation Group to‘dasi o‘zining Yaqin Sharqdagi kiberjosuslik faoliyatida Flame nomli rutkitdan faol foydalanganfaol foydalangan. Tahlillarda ko‘rib chiqilgan rutkitlardan jami 77% qismi ularni tarqatuvchilar uchun ma’lumot yig‘ib berishgan mo‘ljallangan bo‘lgan. Taxminan uchdan bir holatda (31%) jinoyatchilar moddiy daromad ko‘rishni reja qilishgan bo‘lgan. Masalan, Yingbom rutkiti oddiy shaxslarga yo‘naltirilgan bo‘lgan. Eng kam uchraydigan muddao – jabrlanuvchining infratuzilmasidan boshqa hujumlarni uyushtirish uchun resurs sifatida foydalanishni ko‘zlovchi rutkitlardir. Bunday rutkitlar faqat 15% ulushda aniqlangan xolos.

Tadqiq qilingan rutkitlarning 56% qismi maqsadli hujumlar uchun qo‘llanilgan

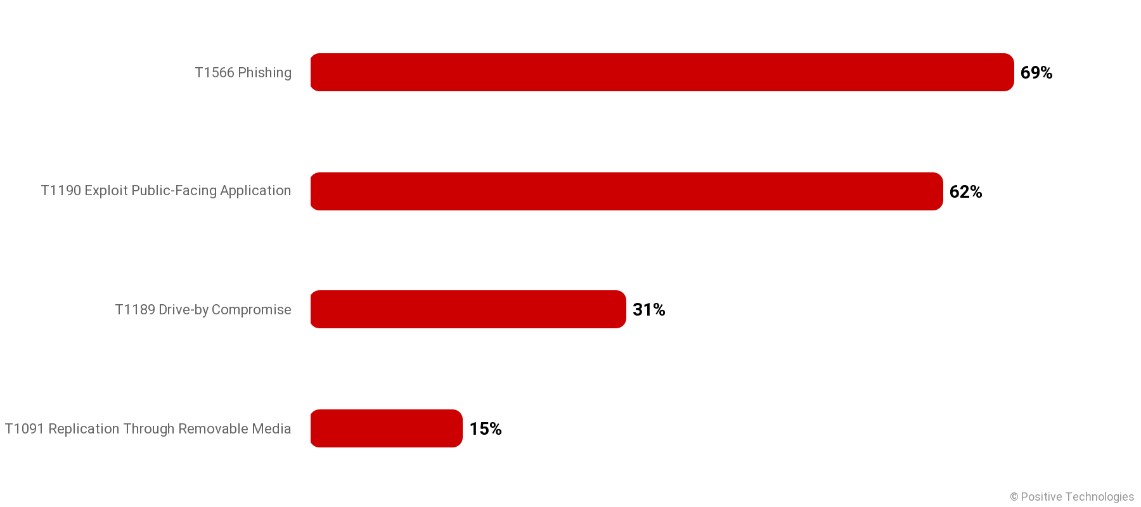

Rutkitlarni tarqatishdagi asosiy usul (85% hollarda) sifatida badniyat kimsalar ijtimoiy muhandislik usullaridan foydalanadilar, bularga fishing xabarlar tarqatmalari, qalbaki saytlar hamda haqiqiylarini immitatsiyalovchi ilovalarni yaratish kiradi. Masalan, Scranos rutkitini tarqatgan xakerlar jismoniy shaxslarni nishonga olishgan, shu sababli ham uni tarqatish vositasi sifatida buzib kirilgan dasturiy ta’minotlar va fishing tarqatmalaridan foydalanishgan. Zararkunandalar ayniqsa 2019-yilda faollik ko‘rsatgan edi. Undan jabr chekkanlar orasida Xitoy, Hindiston, Ruminiya, Fransiya, Italiya, Braziliya va Indoneziya hududlariga taalluqli qaydlar mavjud. Kiberjinoyatchilarning bu orqali ko‘zlagan maqsadi moddiy manfaat ko‘rish va ma’lumotlarga ega chiqish bo‘lgan. Birinchi navbatda ularni kuki fayllari hamda, internet-bankingga kirish hisob qaydlari qiziqtirgan. Zararkunanda badniyatlilarga nafaqat masofadan kirishga ruxsat ochib va ma’lumotlarni to‘plab bergan , balki svchost.exe legitim-qonuniy jarayoniga o‘ziga tegishli yuklash modulini ham kiritib qo‘yishga erishgan. Kiberjinoyatchilar aksar hollarda Yuqoridagilarga qo‘shimcha ravishda reklama dasturlarini ham joylab qo‘yishgan va shu sababli ushbu zararkunanda sizga ham yuqmaganligini tekshirish uchun Facebook va YouTube’dagi harakatlaringizni tekshirib ko‘rishingiz kerak bo‘ladi. Agar, ushbu resurslarda sizning akkauntingiz tarixida turgan, lekin, o‘zingiz amalga oshirmagan xatti-harakatlarni uchratsangiz, demak, sizning hisob-qaydingizni o‘zingizdan boshqa yana kimdir ham nazorat qilayotgan bo‘lishi mumkin. Yana bir qiziq jihati shundaki, Scanros kompyuterni o‘chirishga buyruq tushishi hamonoq, o‘zini-o‘zi nusxalab oladi va keyingi safar kompyuterni yoqilganda avtomatik ravishda ishga tushirilishi uchun zamin hozirlab, buning uchun reyestrda maxsus kalit yaratib qo‘yadi.

Rutkitlarning tarqalish usullari

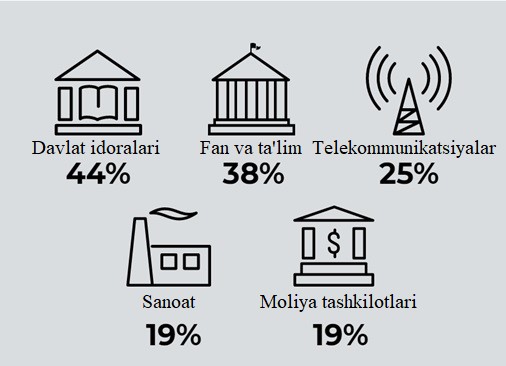

Rutkitlar oilasini tahlil qilish natijalari shuni ko‘rsatdiki, rutkitlardan foydalanib qilingan hujumlardan 44% qismida badniyatli kimsalar davlat muassasalarini nishonga olishgan. Sal kamroq ulushda shuningdek fan va ta’lim muassasalari ularning nishoniga aylangan. Buning eng katta sababi shundaki, mazkur muassasalarda qayta ishlanadigan axborot katta ahamiyatli bo‘ladi va shu sababli ham badniyat kimsalarda kuchli qiziqish uyg‘otadi.

2-rasm. Rutkitlar hujumiga eng ko‘p duchor bo‘lgan sohalari beshligi (rutkitlar ulushi)

Moliya tashkilotlarini nishonga oluvchi rutkitlar ulushi 19% ni tashkil qilgan. Banklarga hujum qiluvchi rutkitlardan biriga misol – Kronos nomli rutkit hisoblanadi. Buyuk Britaniya va Hindistondagi qator banklar uning o‘ljasiga aylanishgan.

Rutkitlarning yarmidan ko‘prog‘i (56%) muayyan shaxslarga hujum qilish uchun yo‘naltirilgan. Bular asosan badniyatlilar uchun kiberjosuslik kampaniyasi nuqtai nazaridan ahamiyatga ega bo‘lgan yuqori lavozimlardagi amaldorlar, diplomatlar, yirik tashkilotlarning muhim xodimlari va ho kazolar bo‘lishi mumkin.

Darkveb nimalarni taklif qiladi

Ekspert Bill Demirkali 2020-yilda IB bo‘yicha Defcon konferensiyasida shunday hazil qilgan, Windows uchun sifatli rutkit yozish juda oson, buning uchun C yoki C++ dasturlash tilida dastur yaratish va loyihalarni yig‘ish, eksploytlarni ishlab chiqa olish, teskari ishlab chiqish bilan shug‘ullanish va Windows platformasida qurilmalar arxitekturasi bo‘yicha chuqur bilimga ega bo‘lishining o‘zi kifoya. Muvaffaqiyatli hujum uchun esa faqatgina yomon niyatlarda foydalanish uchun kamchiliklarga ega drayverni topish va undan foydalanish, so‘ngra rutkitni bildirmasdan kiritish va o‘rnatish zarur.

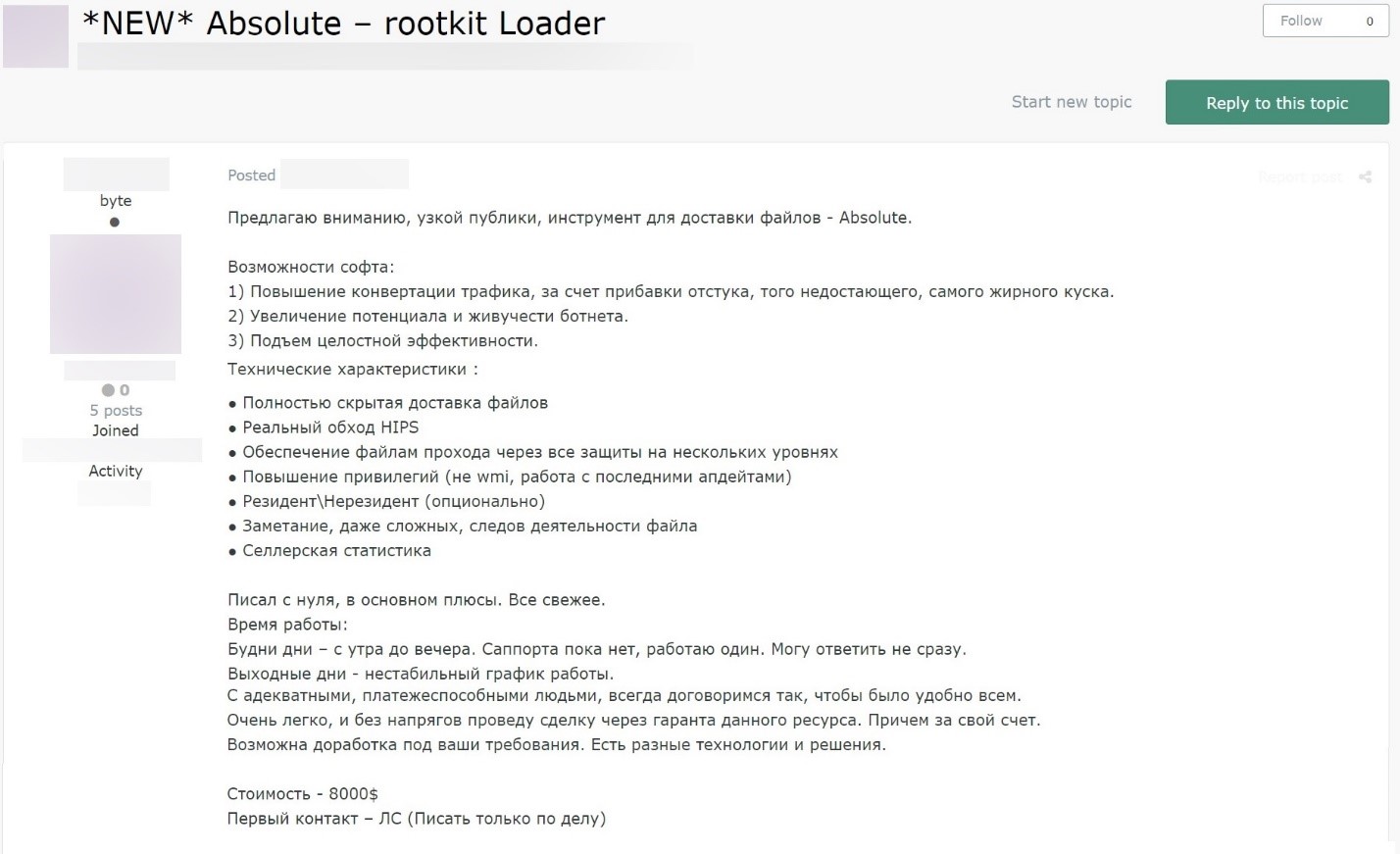

Rutkitni ishlab chiqish – juda murakkab jarayon, biroq tarmoqda, ayniqsa, darkvebda bu mavzuga oid axborot bisyor. Ma’lumotnoma (spravochnik) lardan tashqari u joydan «istalgan hamyon” uchun mos keladigan tayyor holdagi rutkitlarni ham, kod yozib beradigan yoki, buyurtmaga ko‘ra rutkit tayyorlab beradigan dasturchilik xizmatlarini ham topsa bo‘ladi. Shuningdek, u yerdan ishlab chiqilgan rutkit uchun xaridorlar, yoki, mijozlarni topish mumkin.

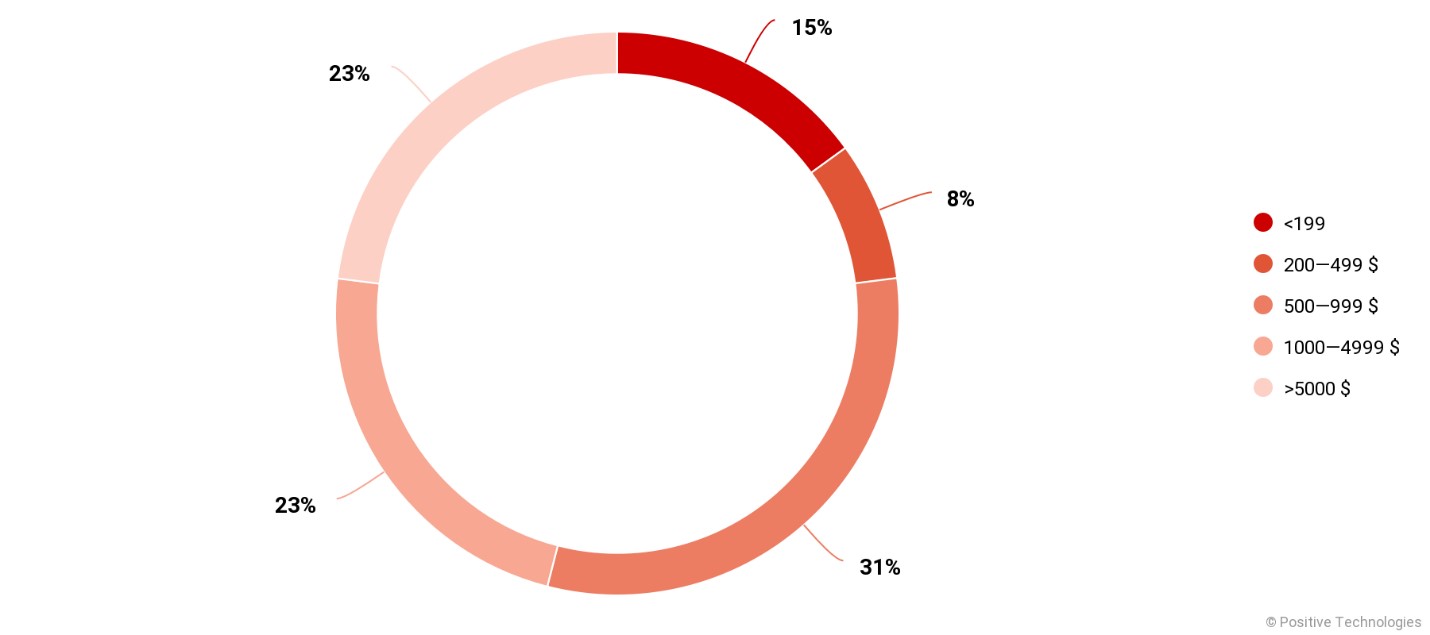

Darkvebdagi rus va ingliz tilli eng mashhur forumlarda rutkitlarni sotish, yoki xarid qilish, shuningdek, rutkit yaratuvchilarini izlash bo‘yicha berilgan e’lonlardagi narxlarning tahlili shuni ko‘rsatdiki, foydalanishga tayyor holdagi bitta rutkitning narxi 45 dan 100000 AQSh dollarigacha bo‘lishi mumkin ekan. Narx ish rejimidan, qaysi operatsion tizimga mo‘ljallanganligidan, qo‘shimcha funksiyalardan, hamda, foydalanish shartlaridan kelib chiqib shakllanadi.

Rutkitning darkvebdagi o‘rtacha narxi 2800 AQSh dollariga teng

Rutkitning darkvebdagi o‘rtacha narxi 2800 AQSh dollariga teng

Masalan, o‘rtacha 100-200 USD narxda rutkitni ijaraga olish mumkin, ya’ni, undan biror oy muddat ichida foydalanish uchun olsa bo‘ladi. .

3-rasm. Rutkitlar sotuvidagi narx nisbati © Positive Technologies

Vaqt masalasida cheklovga ega bo‘lmagan rutkitlar esa qimmat turadi, masalan, internet-bankingga kirish hisob-qaydlari ma’lumotlarini yig‘ish bilan shug‘ullangan o‘sha Kronos rutkiti 2014-yilda 7000 USD narxga sotilgan. Bunday rutkitlardan asosan APT-to‘dalar maqsadli hujumlarda foydalanadi.

Ayrim hollarda esa zararkunanda dasturni ishlab chiqqan dasturchilari uni buyurtmachining talabiga ko‘ra yanada takomillashtirib berish taklifini ham berishadi va hatto ma’lum muddat servis xizmatlarini ko‘rsatishlari ham mumkin.

4-rasm. Darkvebdagi forumlardan birida sotuvga qo‘yilgan rutkit haqida e’lon

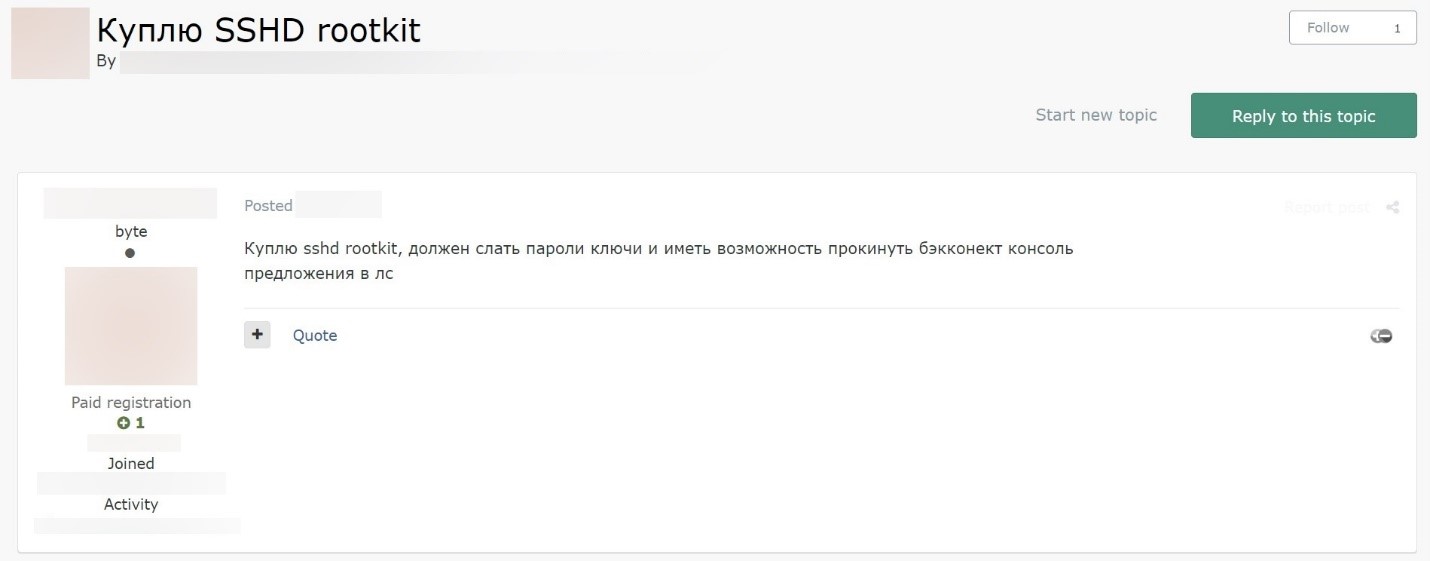

Rutkitni xarid qilish borasidagi e’lonlarda esa asosan masofadan turib kirishga imkon ochish, fayllarni o‘marish, o‘z faoliyatini va tarmoqdagi harakatlarini yashirish singari talablar ko‘rsatilgan bo‘ladi.

5-rasm. Darkvebdagi forumlardan birida rutkit xarid qilish bo‘yicha qo‘yilgan e’lon

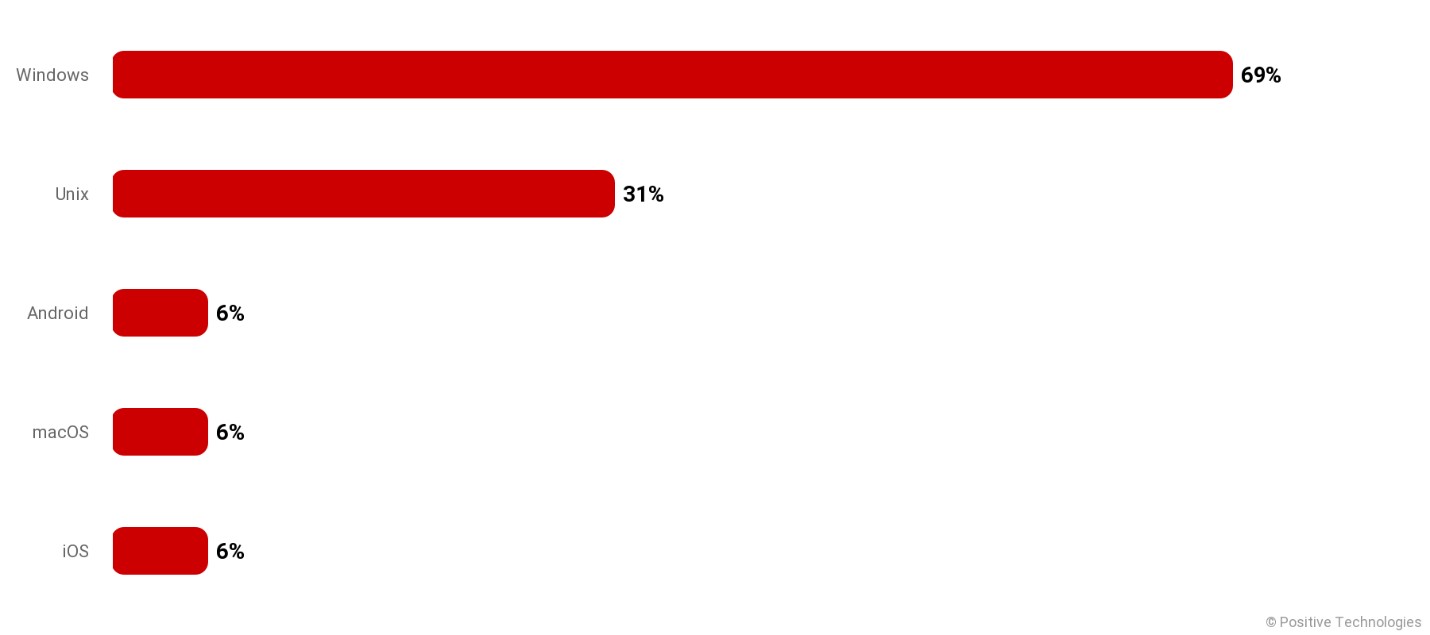

E’lonlarning 67% ida rutkit Windows uchun mo‘ljallangan bo‘lishi lozimligi haqidagi talab mavjud bo‘lgan va haqiqatan ham, real hujumlarda ham Windows’ni nishonga olgan rutkitlar ko‘proq uchraydi. Tahlillar bunday rutkitlar umumiy ulushdan 69% ni tashkil qilishini ko‘rsatgan. Shuningdek, ayrim rutkitlar birvarakayiga bir necha xil operatsion tizimlarni ham nishonga ola bilishini aytib o‘tish joiz.

Windows operatsion tizimini ishlab chiqqan mutaxassislar rutkitlardan ko‘rilayotgan ziyon-zararlarning ko‘lamini his etgan holda, 2006-yildan boshlab, Windows’ning o‘sha paytdagi dolzarb talqini – Windows Vista uchun Kernel Patch Protection (KPP) nomli komponentni qo‘shib qo‘yishgan edi. Ushbu modul apparat qurilmalari ishlab chiqaruvchilar uchun o‘z drayverlarini majburiy ravishda raqamli imzo bilan ta’minlash talabini qo‘ygan. Mazkur tekshiruv-nazorat usulini aylanib o‘tish masalasi badniyatlilar uchun faqat vaqt masalasi bo‘lib chiqdi va ular ko‘p o‘tmay, ushbu himoya usulini aylanib o‘tishni o‘rganib olishdi. Shu sababli Windows 10 dan boshlab, rutkitlarning ishga tushishini oldini olishga qaratilgan qator funksiyalariyana qator funksiyalari joriy etildi. Bunda, drayverlarni tekshirish, komponentlarning bus-butunligini nazorat qilish, ishonchli manbalardan yuklash sozlamalari, shuningdek, yuklab olish jarayonini baholash singari usullarni o‘z ichiga oladi. Shunga qaramay, ushbu choralar ham rutkitlardan himoyani kafolatlamaydi.

Aniqlash usullari

Rutkitlarni aniqlash uchun, sistemaning signaturalari va o‘zini qanday tutayotganini tahlil qilinadi hamda uning yaxlitligi tekshiriladi. Yevropa tarmoq va axborot xavfsizligi agentligi (ENISA) bergan ma’lumotlarga ko‘ra, aksar holatlarda tizimni qayta o‘rnatish orqali rutkitdan xalos bo‘lish mumkin.

Rutkitni aniqlash quyidagicha aniqlash mumkin:

- tizim yaxlitligi tekshiruvini amalga oshirish;

- tarmoqdagi trafikda anomal holatlar mavjudligini tekshirish;

- rutkitlarni qidirish vositalaridan foydalanish;

- yakuniy tugunlarda zararkunandalik faoliyatini aniqlash vositalaridan foydalanish, bunday vositalar rutkitni o‘rnatish bosqichidayoq aniqlash imkonini beradi;

- Dasturlarni o‘rnatish jarayonlarida va ish faoliyati mobaynida, rutkitlarni aniqlovchi qumsoat (sandbox) sinfiga oid yechimlardan foydalanish.

Qumsoat yechimi rutkitni tizimga o‘rnatish bosqichida aniqlashga yordam beradi, chunki bu vaqtda badniyatli foydalanuvchi bir qator zararkunanda yoki kamida shubhali harakatlarni amalga oshiradi. Agentlarsiz ishlaydigan qumsoat yechimlari rutkit yuklanishiga to‘sqinlik qilmaydi, oldindan ichiga o‘rnatilgan tahlil qilish vositalari esa chetdan xavfli bo‘lgan yuklanishlar haqida xabar beradi. Zararkunandalik jarayoni uzilishlarsiz o‘tganligi, himoya vositalari mavjudligini tekshirish bunday bajarilishda qumsoat yechimlarini aniqlamasligi sababli, badniyat foydalanuvchida uni aniqlaganliklari haqida shubha uyg‘onmaydi. Ta’kidlash joizki, PT ESC ekspertlari 2021-yil oktabr oyida qumsoat yordamida rutkitlarni aniqlash texnikasi bilan batafsil tanishib chiqish mumkin bo‘lgan tadqiqot natijalarini e’lon qiladilar.

Rutkitlarni yuqtirib olish ehtimolini minimallashtirish uchun xavfsizlik tizimi uchun chiqariladigan yangilanishlarini kuzatib borish va ularni o‘z vaqtida o‘rnatish, dasturlarni faqat va faqat ishonchli manbalardan o‘rnatish, o‘rnatish ishlarini boshlashdan avval raqamli imzo va sertifikatlarni tekshirib olish, shuningdek, antivirus vositalarining signaturalarini muntazam ravishda yangilab turish tavsiya etiladi. Antiviruslar «eski» rutkitlarning katta qismini aniqlashga qodir hisoblanadi.

Rutkitlar kelajagi

O‘ylaymizki, rutkitlar yaqin orada hali beri kiberjinoyatchilar qo‘lidagi qurol sifatida saqlanib tursa kerak. Mutaxassislar rutkitlarning yangidan yangi talqinlari paydo bo‘layotganligini qayd etishmoqda va ularning faoliyat mexanizmi bizga shu choqqacha ma’lum bo‘lgan boshqa rutkitlardan farq qilayotganligiga e’tibor qaratishmoqda. Bu degani, demak, badniyatli kimsalar ham bir joyda qotib turib qolishmayotgani, ular ham o‘z malakalarini kuchaytirib, himoyani aylanib o‘tish borasidagi yangidan-yangi texnikalarni o‘ylab topishayotganiga dalolatdir. Rutkitlar qanchalik murakkab bo‘lmasin, lekin, ular orqali erishiladigan narsalar – kodni eng katta vakolat rejimida bajarilishiga erishish, himoya vositalaridan yashirina olish, hamda uzoq vaqt mobaynida tarmoqda xufiyona yura olish imkoniyati kiberjinoyatchi to‘dalar uchun juda muhimdir. Shu sababli ham rutkitlar kiberjinoyatchi to‘dalarning asosiy qurollaridan biri sifatida qolmoqda. Shu bilan birga, rutkitlardan asosan bunday vositalarni yaratishga qodir bo‘lgan yuqori malakali to‘dalar, hamda, qorabozordan rutkitlarni sotib olishga moliyaviy jihatdan imkoni yetarli bo‘lgan guruhlar foydalanishayotganini ta’kidlash joiz. Demak, rutkitlarning asosiy xavfli jihati bu – aniq maqsadli hujumlarning bevosita amalga oshirilguniga qadar bo‘lgan jarayonni (tayyorgarli qismini) fosh bo‘lib qolishidan saqlab hisoblanadi.

Bizni ijtimoiy tarmoqlarda ham kuzatib boring:

![]() Feysbukda: https://www.facebook.com/Orbita.Uz/

Feysbukda: https://www.facebook.com/Orbita.Uz/

![]() Tvitterda: @OrbitaUz

Tvitterda: @OrbitaUz

Axborot xavfsizligi

Rutkitlar evolyutsiyasi va aniqlash usullari

Manba:orbita.uz