Управление политикой паролей в Azure AD

В политике паролей Azure Active Directory определяются требования к паролям пользователей тенанта, такие как: сложность пароля, длина, срок действия паролей, настройки блокировки учетных записей и некоторые другие параметры. В этой статье мы рассмотрим, как управлять политикой паролей в Azure AD.

По умолчанию в Azure AD ко всем учетных, который созданы в облаке (не синхронизированы с on-premises Active Directory через Azure AD connect) уже действует парольная политика по-умолчанию.

В ней определены следующие настройки, которые администратор тенанта Azure/Microsoft 365 не может изменить:

- Развешенные символы:

A-Z

,

a-z

,

0-9

,

пробел

и служебные символы

@ # $ % ^ & * – _ ! + = [ ] { } | : ‘ , . ? / ` ~ ” ( ) ; - Сложность пароля: минимум 3 группы символов из четырех групп (символы в верхнем регистре, нижнем регистре, цифры, спец. символы)

- Длина пароля: минимум 8 символов, максимум – 256

- Пользователь не может использовать предыдущий пароль

Срок действия пароля пользователя в Azure AD

По умолчанию в Azure AD (Microsoft 365) у пароля нет срока действия. Это означает, что срок действия пароля пользователя никогда не истекает. Но вы можете включить срок для паролей через Microsoft 365 Admin Center:

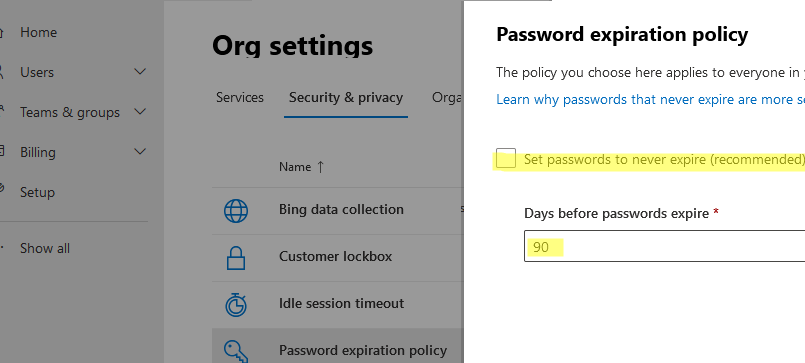

- Перейдите в Microsoft 365 Admin Center -> Settings -> Security & Privacy -> Password expiration policy;

- Отключите опцию Set password to never expire (recommended);

- В этом случае:

Срок действия пароля – 90 дней

Уведомление о необходимости сменить пароль начинает показываться за 14 дней до его истечения

Вы можете изменить срок действия паролей пользователей с помощью PowerShell модуля MSOnline. Установите модуль (если нужно) и подключитесь к своему тенанту:

Install-Module MSOnline

Connect-MsolService

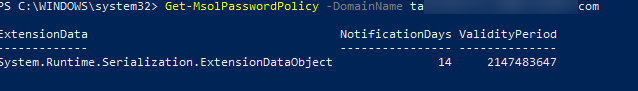

Выведите текущие параметры политики срока действия паролей в Azure:

Get-MsolPasswordPolicy -DomainName winitpro.ru

ExtensionData NotificationDays ValidityPeriod ------------- ---------------- -------------- System.Runtime.Serialization.ExtensionDataObject 14 2147483647

Вы можете изменить срок действия пароля и показа уведомлений в политики паролей Azure AD с помощью PowerShell:

Set-MsolPasswordPolicy -DomainName winitpro.ru -ValidityPeriod 180 -NotificationDays 21

Можно управлять настройками срока действия паролей для конкретного пользователя. Для этого используется модуль Azure AD.

Connect-AzureAD

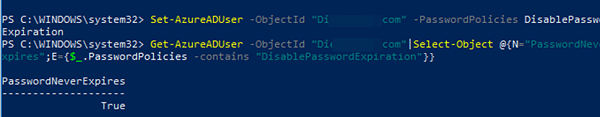

Включить опцию Password never expires для конкретного пользователя:

Set-AzureADUser -ObjectId "[email protected]" -PasswordPolicies DisablePasswordExpiration

Вывести информацию о сроке действия пароля пользователя:

Get-AzureADUser -ObjectId "[email protected]"|Select-Object @{N="PasswordNeverExpires";E={$_.PasswordPolicies -contains "DisablePasswordExpiration"}}

PasswordNeverExpires -------------------- True

Включить срок действия пароля для пользователя:

Set-AzureADUser -ObjectId "[email protected]" -PasswordPolicies None

Блокировка пользователей в Azure AD

Другой параметр политики паролей пользователей в Azure, настройки которого может переопределить администратор – настройка правил блокировки пользователей при вводе неверного пароля.

По умолчанию учетная запись пользователя блокируется на 1 минуту после 10 неудачных попыток аутентификации с неверным паролем. При следующих неудачных попытках входа время блокировки увеличивается

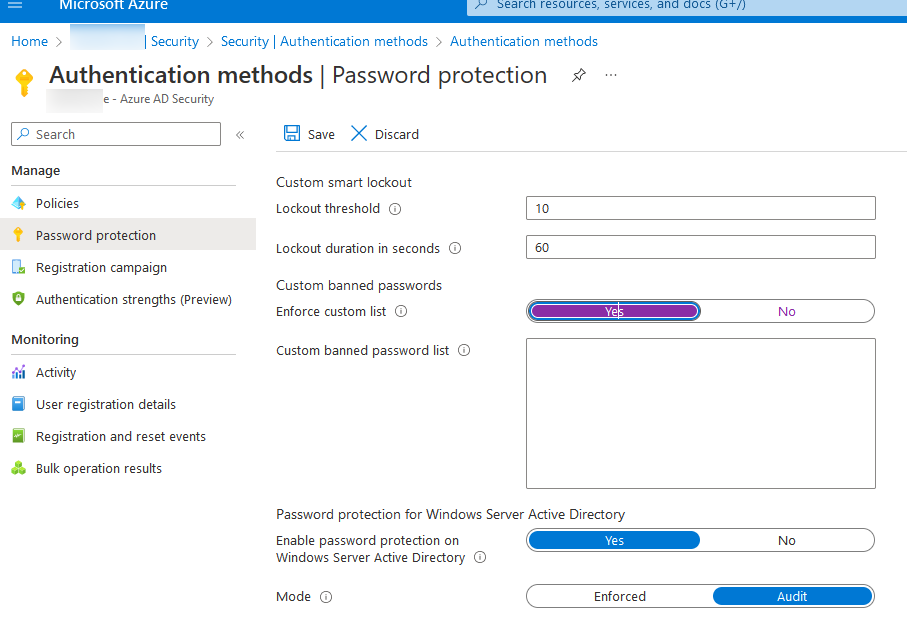

Настройки параметров блокировки находятся в следующем разделе Azure Portal -> Azure Active Directory -> Security -> Authentication methods —> Password protection.

Здесь вы можете изменить:

- Lockout threshold – количество неудачных попыток ввода пароля после которых учетная запись блокируется (10 по умолчанию);

- Lockout duration in seconds – длительность блокировки (60 секунд по умолчанию).

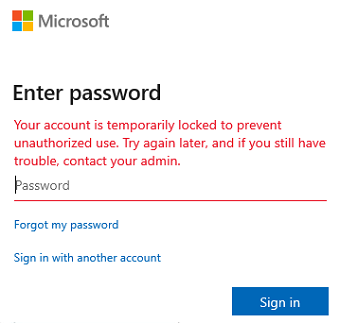

При блокировке учетной записи пользователь Azure увидит сообщение:

Your account is temporarily locked to prevent unauthorized use. Try again later, and if you still have trouble, contact your admin.

Запрет использования стандартных (популярных) паролей в Azure AD

В Azure AD есть отдельная функция Azure AD Password Protection, которая позволяет заблокировать использование слабых и общеизвестных паролей. Например, таких как P@ssw0rd или Pa$$word.

Вы можете задать список таких паролей в разделе Azure Active Directory -> Security -> Authentication methods —> Password protection. Включить опцию Enforce custom list в разделе Custom banned list и добавьте список паролей, которые вы хотите запретить (до 1000 паролей).

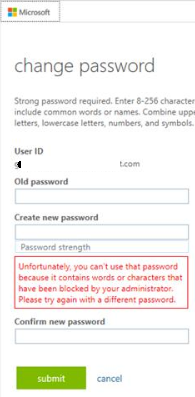

Если пользователь Azure AD попытается изменить свой пароль на один из запрещенного списка, появится уведомление:

Unfortunately, you can’t use that password because it contains words or characters that have been blocked by your administrator. Please try again with a different password.

Данные настройки по-умолчанию применяются только для облачных пользователей в Azure.

Если вы хотите использовать список запрещенных паролей для пользователей из on-premises Active Directory DS нужно:

- Подписка Azure AD Premium P1 или P2;

- Включить опцию Enable password protection on Windows Server Active Directory;

- По умолчанию включен только аудит использования запрещенных паролей. После тестирования переключите опцию Mode на значение Enforced.

- Разверните Azure AD Password Protection Proxy Service (

AzureADPasswordProtectionProxySetup.msi

) на одном из on-premises серверов; - Установите службу Azure AD Password Protection (

AzureADPasswordProtectionDCAgentSetup.msi

) на всех контроллерах домена.

Чтобы политика паролей Azure применялась для синхронизированных пользователей из AD DS через Azure AD Connect, нужно включить опцию EnforceCloudPasswordPolicyForPasswordSyncedUsers:

Set-MsolDirSyncFeature -Feature EnforceCloudPasswordPolicyForPasswordSyncedUsers -Enable $true

В этом случае при смене или сбросе пароле пользователя в локальной Active Directory, он будет проверяться со списком запрещенных паролей в Azure.

Также обратите внимание, что вы можете использовать собственные политики паролей из on-prem Active Directory и применять их к облачным пользователям, если у вас настроена синхронизацию через Azure AD Connect. Для этого нужно создать Fine Grained Security политику паролей в on-premises AD и назначить ее на контейнер и группу с облачными пользователями.

Azure

Управление политикой паролей в Azure AD