Кто последний работал на моем компьютере

Кто последний работал на моем компьютере

Мало кому из людей понравится, когда кто-то без спроса и разрешения позволяет себе пользоваться их личными вещами. В особенности это касается предметов личной гигиены, а ещё компьютера, поскольку последний часто используется для хранения сугубо конфиденциальной информации. Поэтому уметь распознавать подобные вторжения и их попытки будет даже очень кстати, тем более, что это не такая уже и Бог весть какая сложная задача, если только влезший в ваш компьютер человек не профессиональный хакер.

Кто последний работал на моем компьютере

Любое действие в системе, даже без входа в учётную запись пользователя так или иначе оставляет в ней следы, не говоря уже о просмотре файлов, интернет-серфинге и изменении конфигурации. В таких случаях, кстати, очень бы пригодился какой-нибудь кейлоггер или другая выполняющая подобную задачу программа, но Windows и сама не лыком шита, обладая набором средств регистрации ключевых событий, которыми как раз являются загрузка, вход и выход из учётной записи, запуск фоновых служб приложений и так далее.

Анализируем Журнал событий

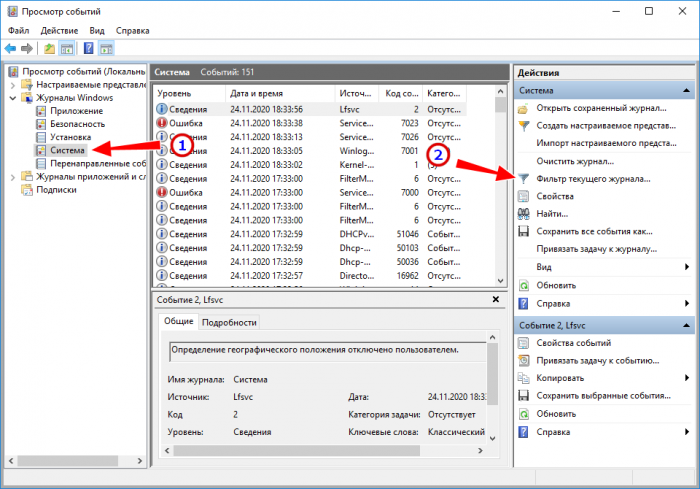

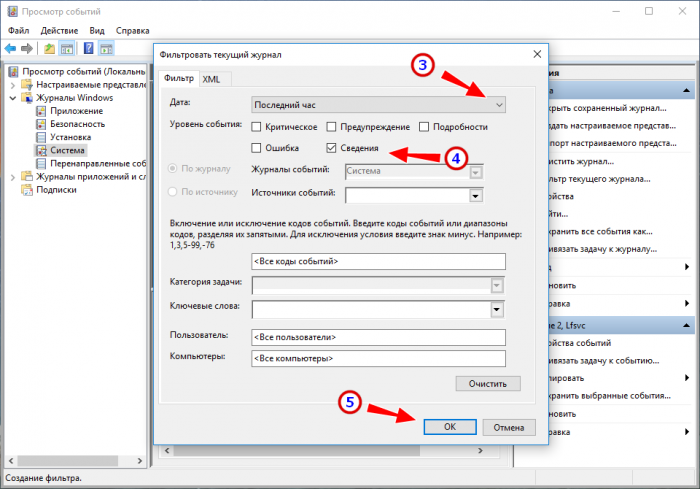

Возможно, это не самый удобный, но зато наиболее эффективный способ зафиксировать ключевые моменты в работе системы и приложений. Предположим, что вы завершили работу Windows в 18.02, ушли по делам и вернулись через полчаса, в 18.32. Загрузившись, первым делом открываем командой eventvwr.msc Журнал и выбираем в левой колонке пункт «Система», справа жмём «Фильтр текущего журнала» и в открывшемся окне выбираем в выпадающем списке «Дата» нужный диапазон, отмечаем пункт «Сведения» и нажимаем «OK».

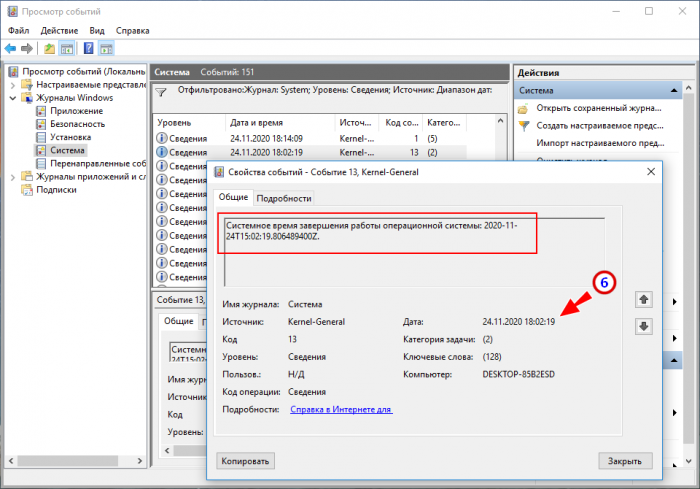

и в открывшемся окне выбираем в выпадающем списке «Дата» нужный диапазон, отмечаем пункт «Сведения» и нажимаем «OK». Просматриваем записи и видим, что работу мы завершили в 18.02, на что указывает событие «Системное завершение работы», совпадающее с этим временем.

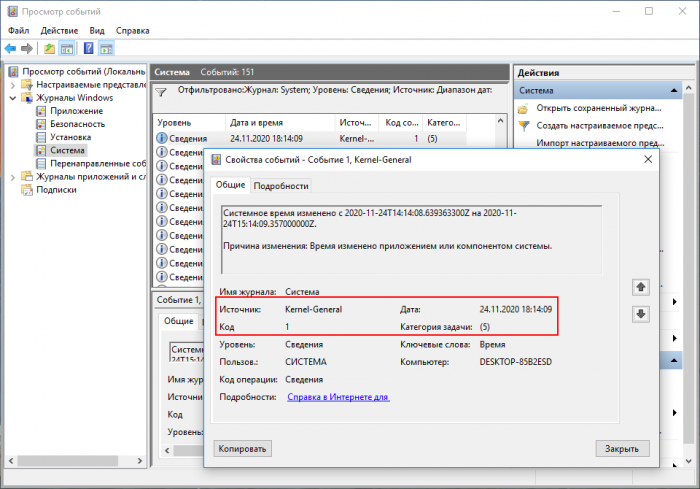

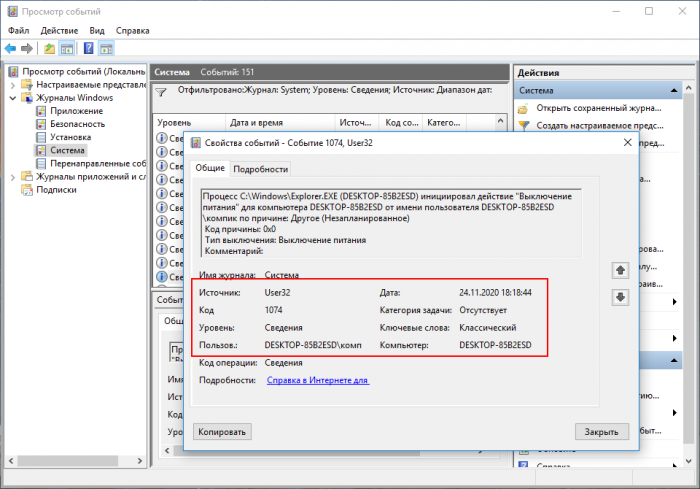

Просматриваем записи и видим, что работу мы завершили в 18.02, на что указывает событие «Системное завершение работы», совпадающее с этим временем.  Но откуда тогда у нас появилось событие с кодом 1 и временной меткой 18.14, если в это время компьютер был выключен!?

Но откуда тогда у нас появилось событие с кодом 1 и временной меткой 18.14, если в это время компьютер был выключен!?  Хорошо, просматриваем следующие события и обнаруживаем в них следы чужого присутствия, в частности, пользователя «комп», инициирующего выключение питания в 18.18.

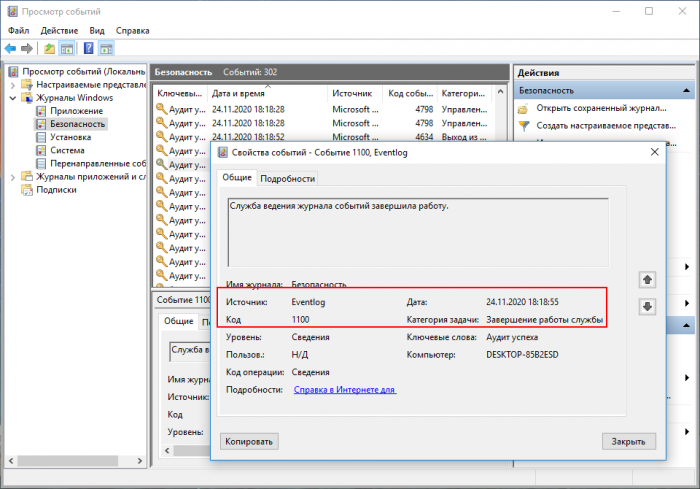

Хорошо, просматриваем следующие события и обнаруживаем в них следы чужого присутствия, в частности, пользователя «комп», инициирующего выключение питания в 18.18. Следы будут записаны и в раздел «Безопасность»: отфильтровав, события по коду 1100, вы сможете просмотреть время завершения службы Журнала, а значит и время завершения работы компьютера. Но ведь, скажите вы, пользователь может очистить Журнал, как быть тогда?

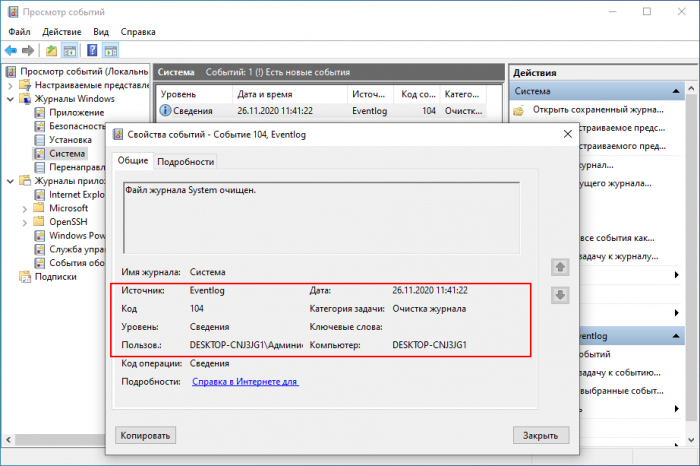

Следы будут записаны и в раздел «Безопасность»: отфильтровав, события по коду 1100, вы сможете просмотреть время завершения службы Журнала, а значит и время завершения работы компьютера. Но ведь, скажите вы, пользователь может очистить Журнал, как быть тогда?  Тогда в Журнале останется запись об удалении записей с кодом 104 и примечанием «Файл журнала System очищен».

Тогда в Журнале останется запись об удалении записей с кодом 104 и примечанием «Файл журнала System очищен».

Вывод уведомлений о входах в систему

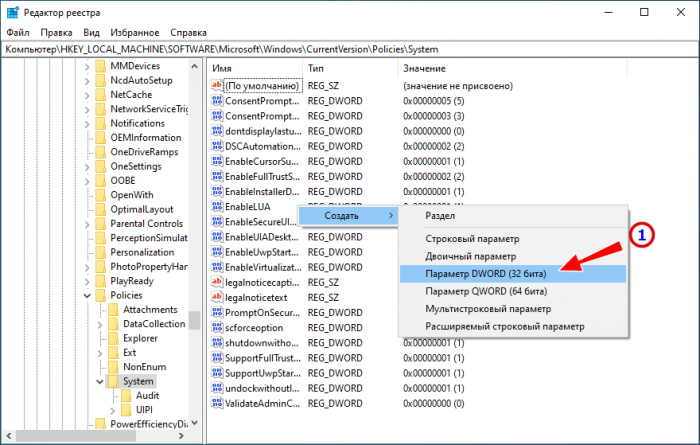

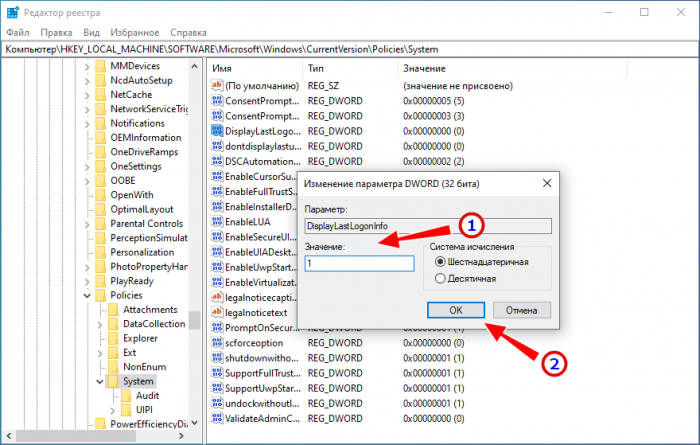

Если особого желания возиться с Журналом нет, можете воспользоваться маленькой хитростью, включив скрытую функцию вывода данных об успешных и неудачных входах в систему. Откройте командой regedit редактор реестра и разверните ключ HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystem. Создайте в последней папке DWORD-параметр с именем DisplayLastLogonInfo и установите в качестве его значения 1.

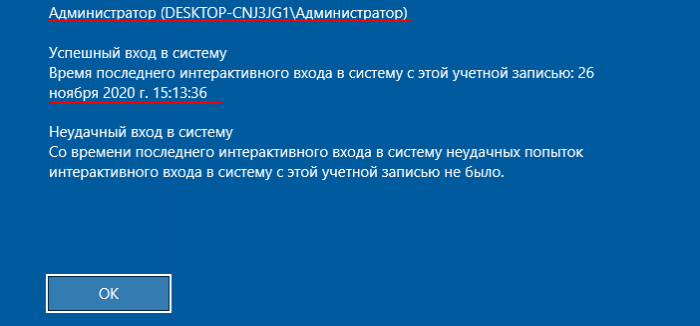

В следующий раз, когда вы войдёте в учётную запись, появится синий экран с уведомлением о предыдущем входе в систему с указанием имени пользователя, а после второй авторизации будет отображено и время входа в систему. После ознакомления с информацией жмём «ОК» и попадаем на рабочий стол.

В следующий раз, когда вы войдёте в учётную запись, появится синий экран с уведомлением о предыдущем входе в систему с указанием имени пользователя, а после второй авторизации будет отображено и время входа в систему. После ознакомления с информацией жмём «ОК» и попадаем на рабочий стол.

Проверка истории браузера

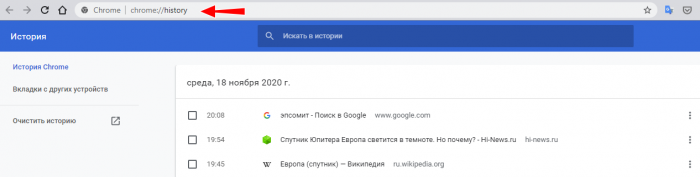

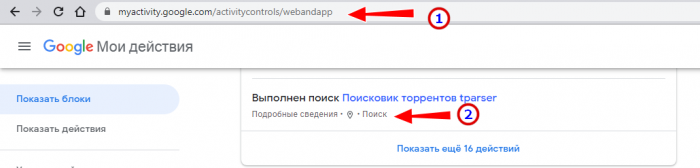

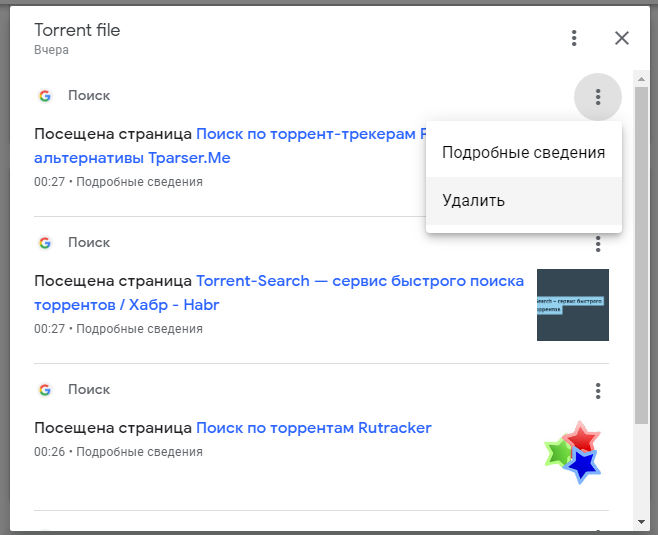

Чтобы выявить нарушителя, анализа Журнала вполне достаточно, всё остальное уже относится к деталям. Например, история посещений сайтов в браузерах, но историю просмотров и поставленные сайтами куки очень легко очистить, практически не оставив следов.  Если вы используете учётную запись Google и у вас включено отслеживание действий, вы можете перейти по ссылке myactivity.google.com/activitycontrols/webandapp и просмотреть действия, сохранённые самой поисковой системой, но опять же, что мешает зашедшему под вашей учётной записью Google точечно удалить свои следы? Разве что нарушитель не знает о таких элементарных вещах как история браузера. Это же касается и истории загрузок, записи которой могут быть выборочно удалены.

Если вы используете учётную запись Google и у вас включено отслеживание действий, вы можете перейти по ссылке myactivity.google.com/activitycontrols/webandapp и просмотреть действия, сохранённые самой поисковой системой, но опять же, что мешает зашедшему под вашей учётной записью Google точечно удалить свои следы? Разве что нарушитель не знает о таких элементарных вещах как история браузера. Это же касается и истории загрузок, записи которой могут быть выборочно удалены.

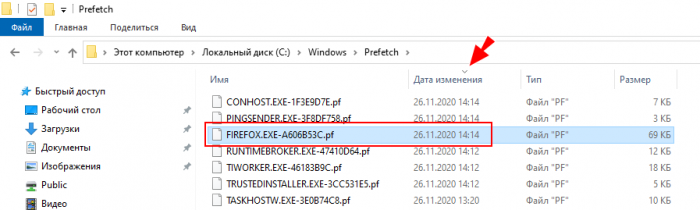

Просмотр каталога Prefetch

Если вы хотите узнать, какие программы на компьютере запускались без вашего ведома, не помешает заглянуть в системную папку C:WindowsPrefetch, содержащую кэшированные данные запускаемых приложений. Здесь вам нужно отсортировать файлы по дате изменения и сопоставить её с периодом времени, в течении которого вы отсутствовали на рабочем месте. Поскольку значительная часть PF-файлов в этой папке принадлежит системным компонентам, их названия могут вам ничего не говорить, если же программа вам хорошо знакома, вы без труда опознаете её PF-файл. Например, файл FIREFOX.EXE-A606B53C.pf явно указывает на запуск браузера Firefox 26.11.2020 в 14:14.

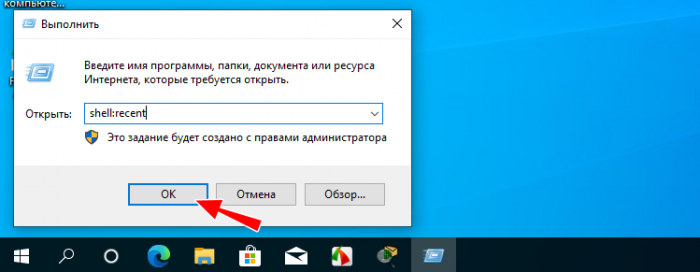

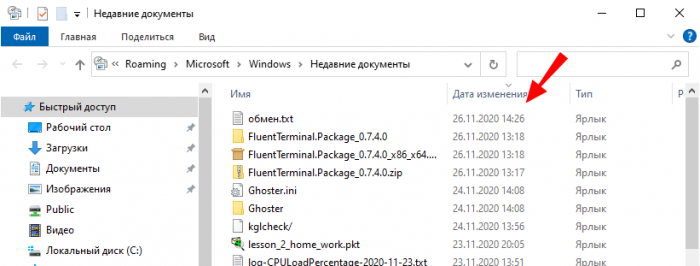

Последние файлы и каталоги

По умолчанию Windows автоматически запоминает все открытые файлы и каталоги, создавая на них ярлыки в папке «Последние документы». Открываем её командой shell:recent через окошко «Выполнить», отсортировываем ярлыки по дате, смотрим время последнего доступа к файлу или каталогу и делаем соответствующие выводы. Увы, такой подход не даёт возможности гарантировано поймать не в меру любопытного пользователя, поскольку ярлыки-улики могут быть им же и удалены.

Используем кейлоггеры

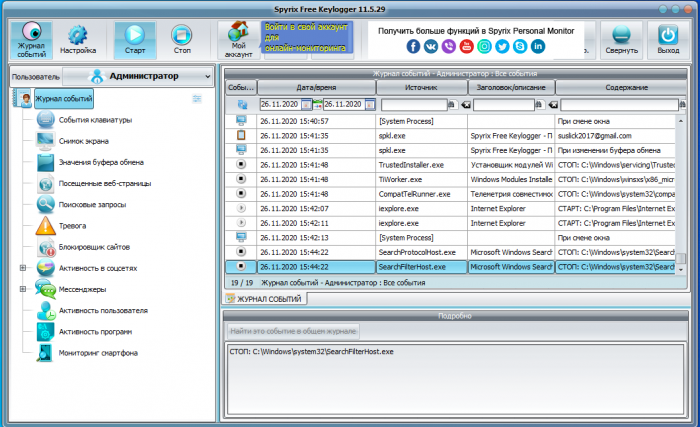

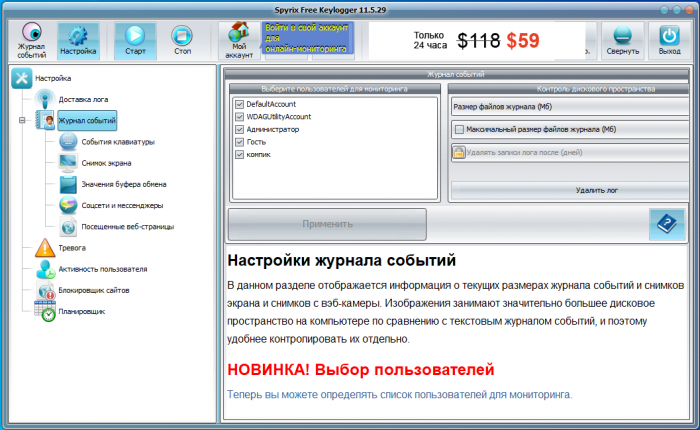

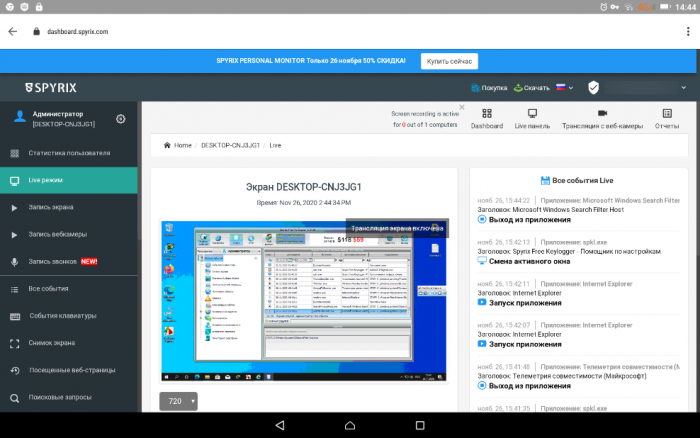

Для детального отслеживания всех действий, которые могут производиться на компьютере в ваше отсутствие, можно использовать легальные программы-шпионы, так называемые кейлоггеры. Их много и все они разные, но задача у них общая — сохранять в лог любые действия пользователя, оповещая, если необходимо, о них владельцу компьютера в режиме онлайн. Примером может служить Spyrix Free Keylogger, скриншоты которой прилагаем ниже.

Программа позволяет отслеживать нажатия клавиатуры, запуск приложений, активность в социальных сетях, просматривать буфер обмена, регистрировать подключения к компьютеру съёмных устройств и запуск принтеров. Spyrix Free Keylogger умеет создавать снимки экрана, вести запись аудио с микрофона и видео с веб-камеры и даже удалённо демонстрировать владельцу ПК рабочий стол.

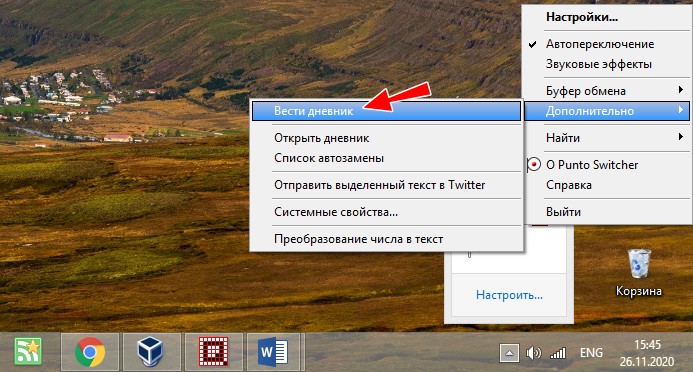

Программа позволяет отслеживать нажатия клавиатуры, запуск приложений, активность в социальных сетях, просматривать буфер обмена, регистрировать подключения к компьютеру съёмных устройств и запуск принтеров. Spyrix Free Keylogger умеет создавать снимки экрана, вести запись аудио с микрофона и видео с веб-камеры и даже удалённо демонстрировать владельцу ПК рабочий стол.  Использовать в качестве программы-шпиона можно и всем известный Punto Switcher, включив в его контекстном меню опцию «Вести дневник». Правда, вся слежка с помощью этого клавиатурного переключателя ограничится только регистрацией нажатия клавиш.

Использовать в качестве программы-шпиона можно и всем известный Punto Switcher, включив в его контекстном меню опцию «Вести дневник». Правда, вся слежка с помощью этого клавиатурного переключателя ограничится только регистрацией нажатия клавиш.

Худший сценарий

Увы, ни сама Windows, ни самый лучший кейлоггер не помогут, если ушлый пользователь загрузит ваш компьютер с LiveCD вроде Liberte Linux или Lightweight Portable Security (сегодняшний Trusted End Node Security), которая вообще не взаимодействует с внутренним жёстким диском. Эти лёгкие портативные системы на базе Linux грузятся непосредственно в оперативную память и, соответственно, полностью удаляются из неё, когда компьютер выключается. Вы узнаете о вторжении, если только в ваши файлы будут внесены изменения, но для этого нужно знать, предположительно какие файлы могли быть изменены.

Пожалуй, единственный способ защититься от таких любителей лазить по чужим компьютерам — это поставить пароль на BIOS, тотально зашифровать файлы или установить слежение за рабочим местом с помощью спрятанной видеокамеры. Возможно, существуют и какие-то аппаратные регистраторы включения/выключения компьютера; не исключено, что в новых версиях UEFI имеются программные компоненты, регистрирующие время работы ПК. Если кому-то из наших читателей что-то известно о подобных решениях, мы были бы благодарны за подсказки.

Выделите и нажмите Ctrl+Enter

Windows 10, Учётные записи и пароли

Кто последний работал на моем компьютере