Установка и настройка ADRMS на Windows Server 2012 R2

В этой статье мы покажем как развернуть и задействовать для защиты контента службу Active Directory Right Management Services (ADRMS) на базе Windows Server 2012 R2 в организация масштаба small и middle-size.

В первую очередь кратко напомним о том, что такое служба AD RMS и зачем она нужна. Служба Active Directory Right Management Services – одна из стандартных ролей Windows Server, позволяющая организовать защиту пользовательских данных от несанкционированного использования. Защита информации реализуется за счет шифрования и подписывания документов, причем владелец документа или файла может сам определить, каким пользователям можно открывать, редактировать, распечатывать, пересылать и выполнять другие операции с защищенной информацией. Нужно понимать, что защита документов с помощью ADRMS возможно только в приложениях, разработанных с учетом этой службы (AD RMS-enabled applications). Благодаря AD RMS можно обеспечить защиту конфиденциальных данных как внутри, так и за пределами корпоративной сети.

Несколько важных требования, которые нужно учесть при планировании и развертывании решения AD RMS:

- Желательно использовать выделенный сервер AD RMS. Не рекомендуется совмещать роль AD RMS с ролью контроллера домена, сервера Exchange, SharePoint Server или центра сертификации (CA)

- У пользователей AD должен быть заполнен атрибут email

- На компьютерах пользователей RMS сервер должен быть добавлен в зону доверенных сайтов IE (Trusted Sites). Проще всего это сделать с помощью групповой политики.

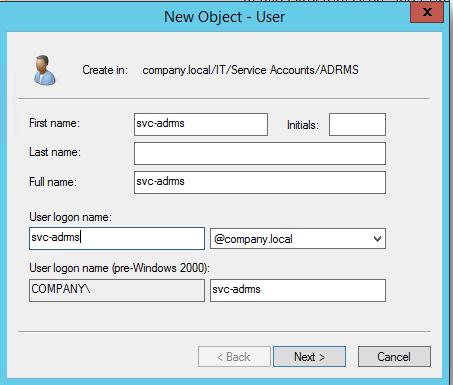

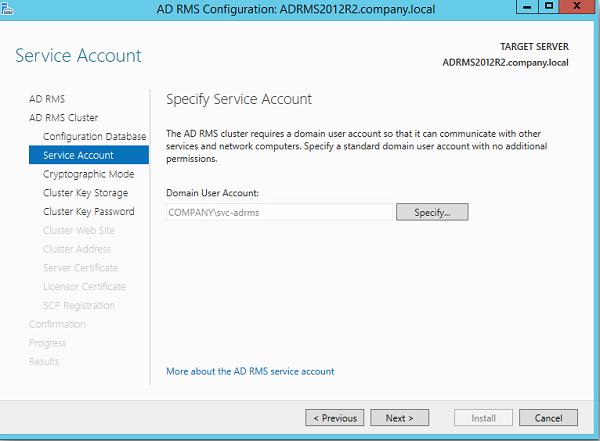

Прежде чем приступить непосредственно к развертыванию ADRMS, нужно выполнить ряд подготовительных шагов. В первую очередь необходимо создать в Active Directory отдельную сервисную запись для ADRMS с бессрочным паролем, например с именем svc-adrms (для службы ADRMS можно создать и особую управляемую учетную запись AD — типа gMSA).

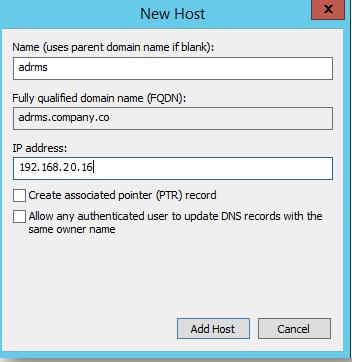

В DNS-зоне создадим отдельную ресурсную запись, указывающую на AD RMS сервер. Допустим его имя будет – adrms.

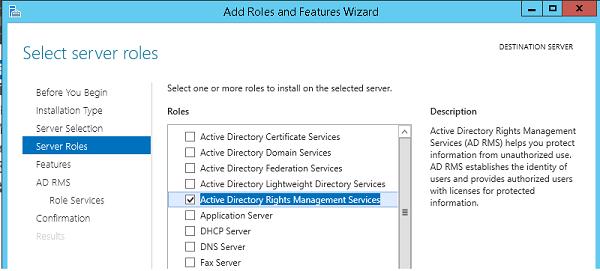

Приступим к установке роли ADRMS на сервере с Windows Server 2012 R2. Откройте консоль Serve Manager и установите роль Active Directory Rights Management Service (здесь все просто – просто соглашайтесь с настройками и зависимостями по-умолчанию).

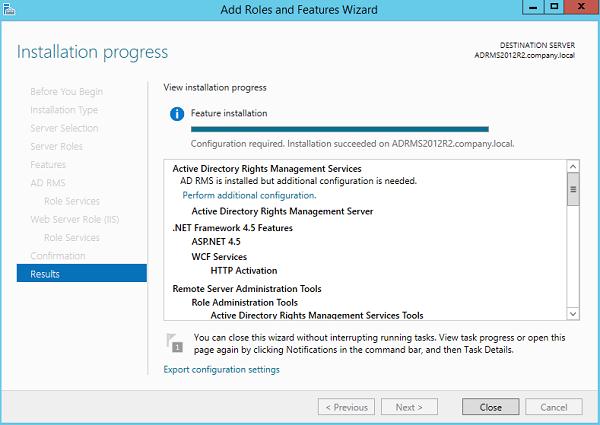

После того, как установка роли ADRMS и сопутствующих ей ролей и функций закончится, чтобы перейти в режим настройки роли ADRMS, щелкните по ссылке Perform additional configuration.

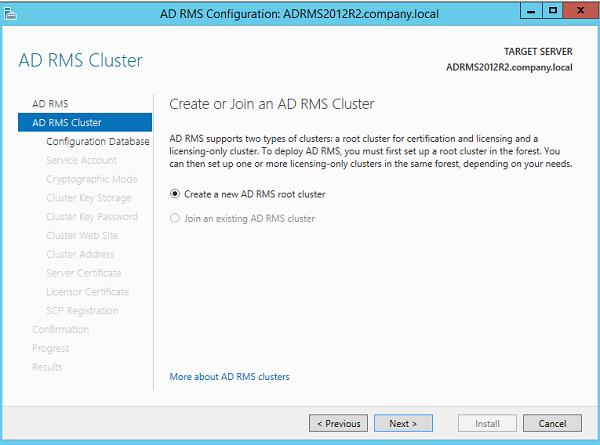

В мастере настройки выберем, что мы создаем новый корневой кластер AD RMS (Create a new AD RMS root cluster).

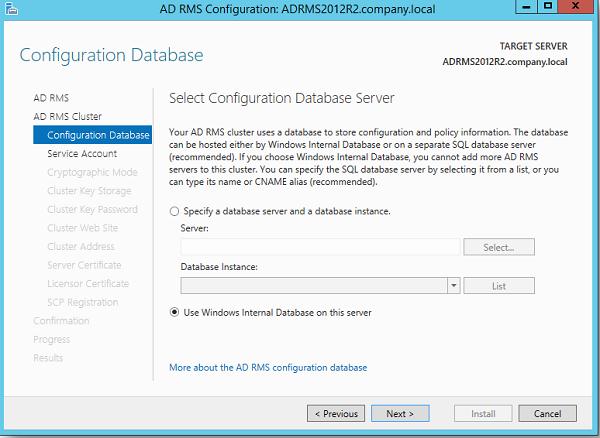

В качестве базы данных RMS будем использовать внутреннюю базу данных Windows (Use Windows Internal Database on this server).

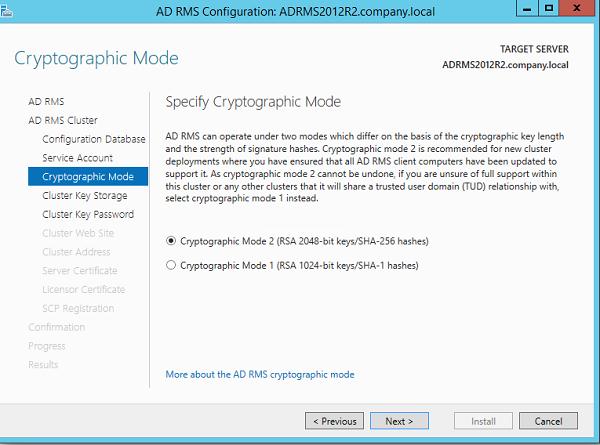

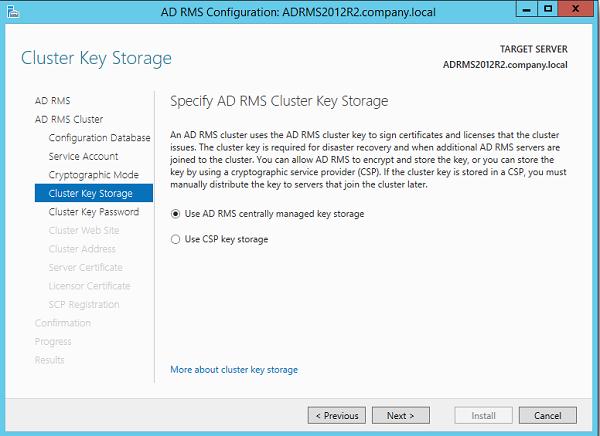

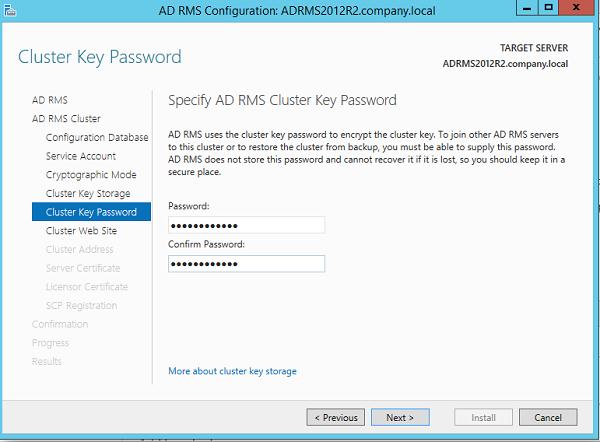

Затем укажем созданную ранее сервисную учетную запись (svc-adrms), используемый криптографический алгоритм, метод хранения ключа кластера RMS и его пароль.

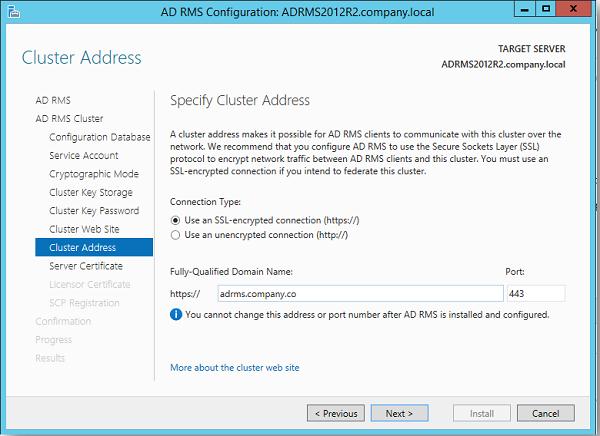

Осталось задать веб-адрес кластера AD RMS, к которому будут обращаться RMS-клиенты (рекомендуется использовать защищенное SSL соединение).

Не закрывайте мастер настройки AD RMS!

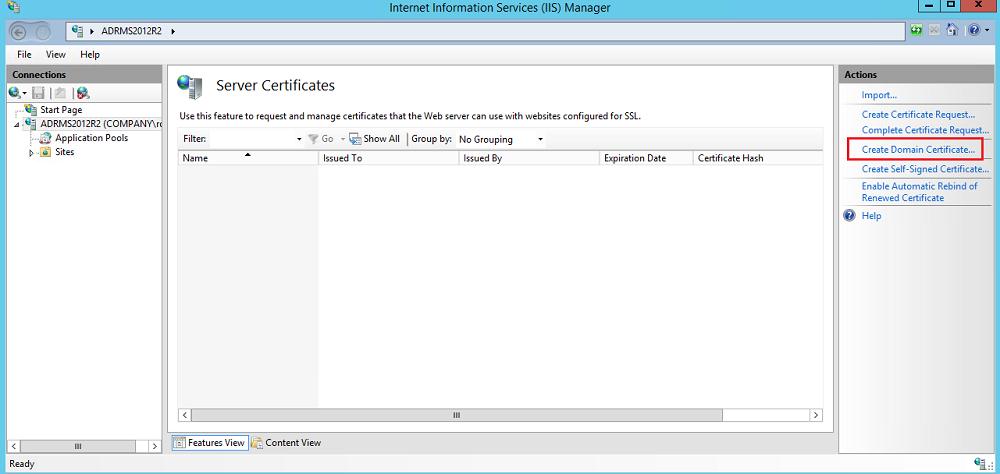

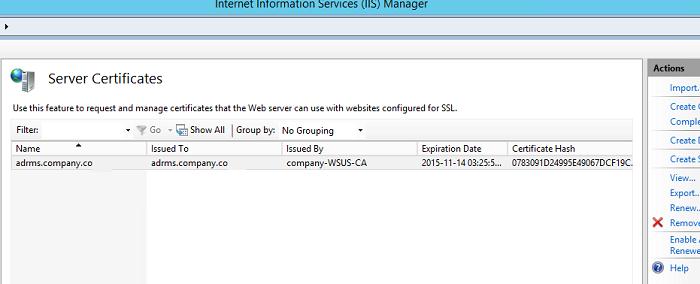

Следующий этап – установка SSL-сертификата на сайт IIS. Сертификат может быть самоподписаным (в дальнейшем его нужно будет добавить в доверенные на всех клиентах), или выданным корпоративным/внешним центром сертификации (CA). Сформируем сертификат с помощью уже имеющегося корпоративного CA. Для этого откройте консоль IIS Manager (inetmgr) и перейдите в раздел Server Certificates. В правом столбце щелкните по ссылке Create Domain Certificate (создать сертификат домена).

Сгенерируйте новый сертификат с помощью мастера и привяжите его к серверу IIS.

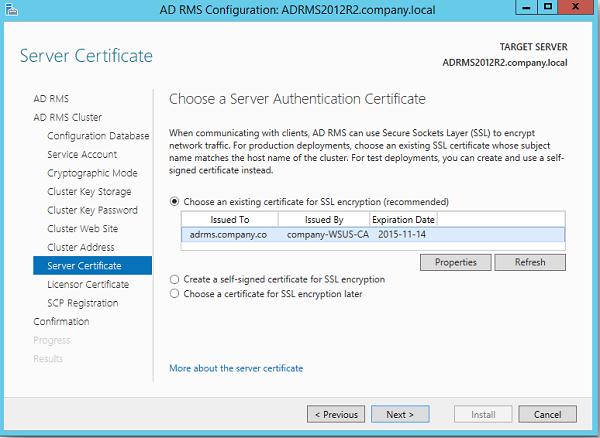

Вернитесь в окно настройки роли AD RMS и выберите сертификат, который планируется использовать для шифрования трафика AD RMS.

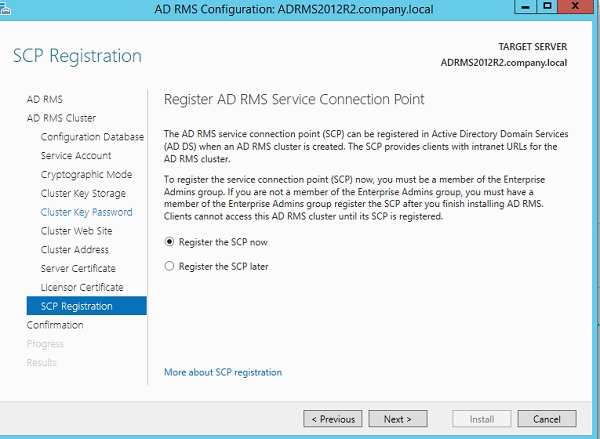

Отметьте, что точку SCP нужно зарегистрировать в AD немедленно (Register the SCP now).

Примечание. Для регистрации точки SCP в Active Directory нужно обладать правами Enterprise Admins.

Совет. Чтобы удостовериться, что точка обнаружения AD RMS — SCP (Service Connection Point) зарегистрировалась в Active Directory, нужно открыть консоль dssite.msc. Затем перейдти в раздел Services -> RightManagementServices, в правой панели открыть свойства SCP. Убедитесь что значение атрибута distinguishedName имеет такой вид: CN=SCP,CN=RightsManagementServices,CN=Services,CN=Configuration,DC=company,DC=co

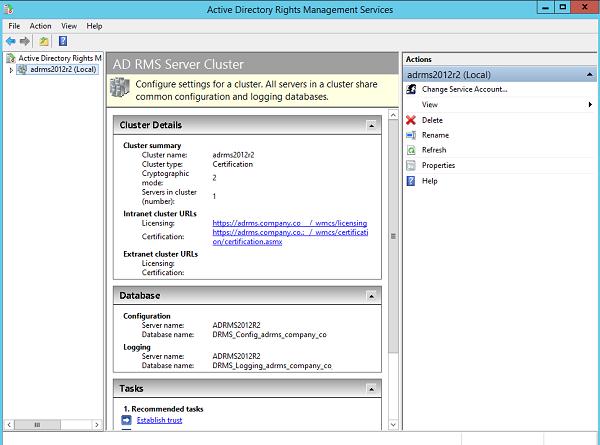

На этом процесс установки роли AD RMS закончен. Завершите текущий сеанс (logoff), и перезалогиньтесь на сервер.

Запустите консоль ADRMS.

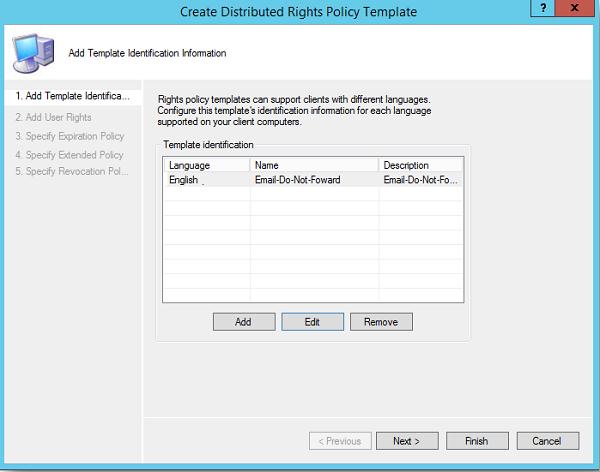

Для примера создадим новый шаблон политики RMS. Предположим мы хотим создать шаблон RMS, позволяющий владельцу документа разрешить всем просмотр защищенных этим шаблоном писем без прав редактирования/пересылки. Для этого перейдем в раздел Rights Policy Templates и щелкнем по кнопке Create Distributed Rights Policy Template.

Нажав кнопку Add, добавим языки, поддерживаемые этим шаблоном и имя политики для каждого из языков.

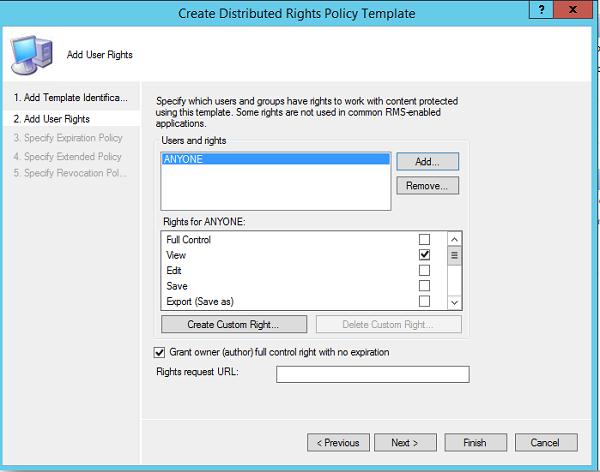

Далее укажем, что все (Anyone) могут просматривать (View) содержимое защищенного автором документа.

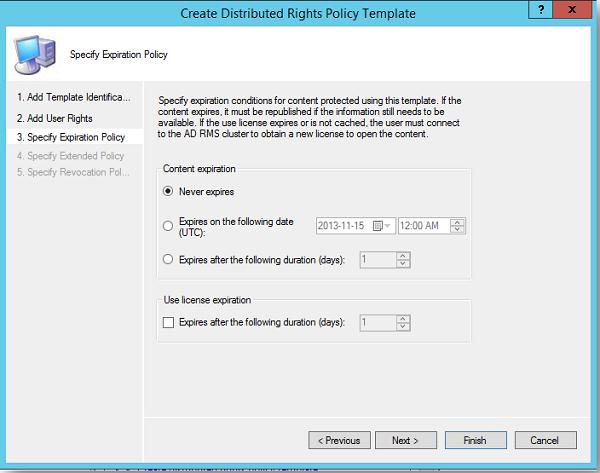

Далее укажем, что срок окончания действия политики защиты не ограничен (Never expires).

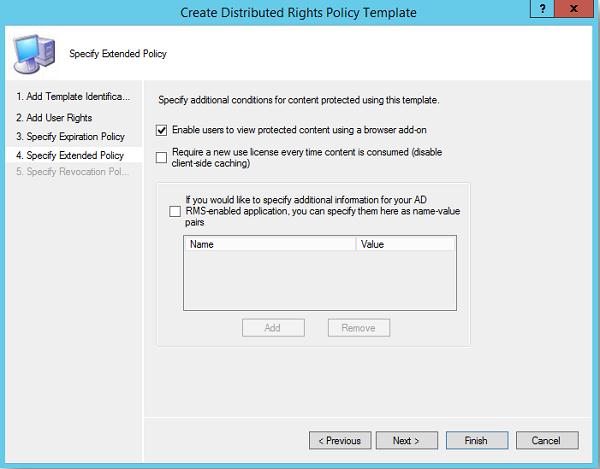

На следующем шаге укажем, что защищенное содержимое можно просматривать в браузере с помощью расширений IE (Enable users to view protected content using a browser add-on).

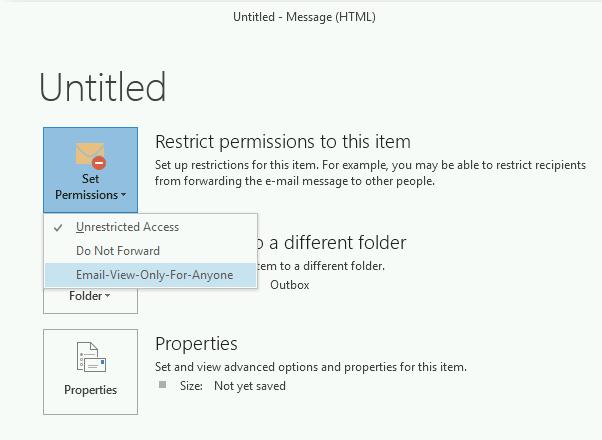

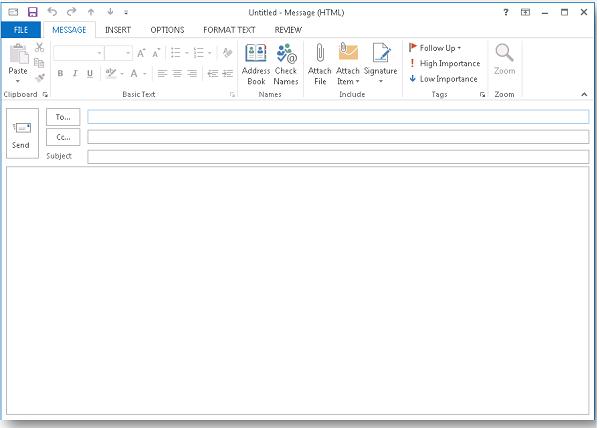

Протестируем созданный шаблон RMS в Outlook Web App, для чего создадим новое пустое письмо, в свойствах которого нужно щелкнуть по кнопке Set Permissions. В выпадающем меню выберите имя шаблона (Email-View-Onl-For-Anyone).

Примечание. Если список шаблонов RMS открывается с ошибкой, или созданные шаблоны отсутствуют, проверьте что адрес сайта AD RMS относится к зоне Local Intranet /Trusted zone , а текущий пользователь может авторизоваться на IIS сервера RMS.

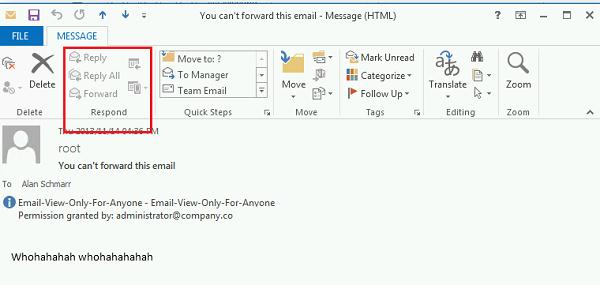

Отправим письмо, защищенное RMS, другому пользователю.

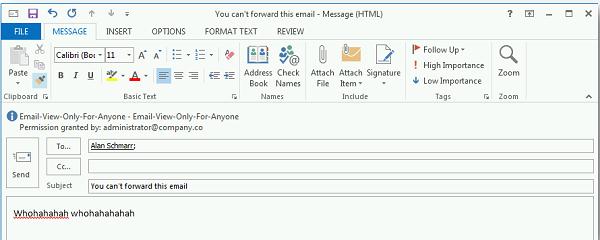

Теперь посмотрим как выглядит защищенное письмо в ящике получателя.

Как мы видим, кнопки Ответить и Переслать недоступны, а в информационной панели указан используемый шаблон защиты документа и его владелец.

Итак, в этой статье мы описали, как быстро развернуть и задействовать службу AD RMS в рамках небольшой организации. Отметим, что к планированию развертыванию RMS в компаниях среднего и крупного размера нужно подойти более тщательно, т.к. непродуманная структура этой системы может в будущем вызвать ряд неразрешимых проблем.

Qiziqarli malumotlar

Установка и настройка ADRMS на Windows Server 2012 R2