Удаление центра сертификации из Active Directory

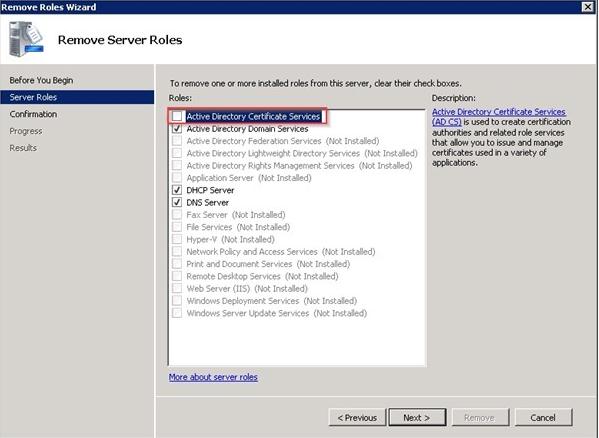

При удалении службы сертификации Active Directory Certificate Services необходимо выполнить ряд предварительных и пост шагов, необходимых для корректного удалений центра сертификации (Certification Authority или CA) из Active Directory. Необходимо отозвать все выданные сертификаты, удалить закрытые ключи, роль ADCS и вручную очистить AD обо всех упоминаниях удаляемого центра сертификации. При некорректном удалении центра сертификации из AD, приложения, зависящие от инфраструктуры открытого ключа, могут работать неправильно.

Отзыв выданных сертификатов

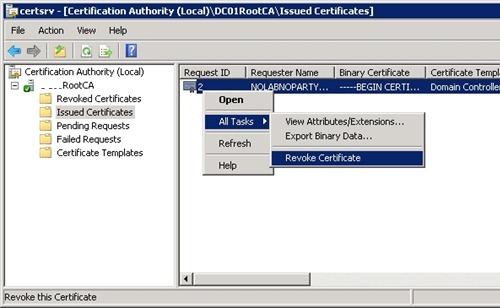

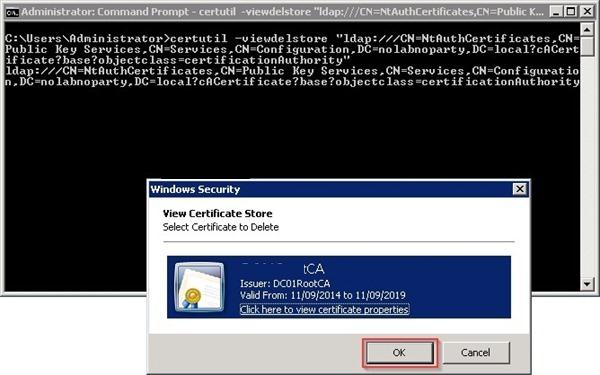

В первую очередь нужно отозвать все выданные сертификаты. Для этого откройте консоль Certification Authority, разверните узел сервера сертификации и в перейдите в раздел Issued Certificates. В правом окне выберите выданный сертификат и в контекстном меню выберите пункт All Tasks > Revoke Certificate.

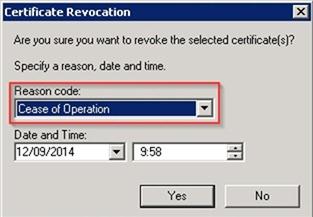

Укажите причину отзыва сертификаты (Cease of Operation — Прекращение работы), время с которого он считается недействительным (текущее) и нажмите Yes.

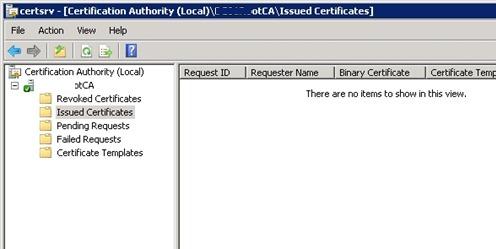

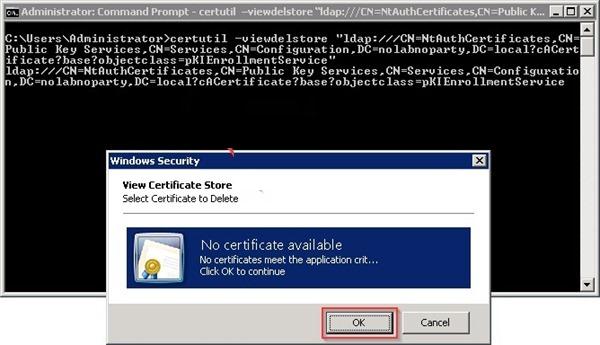

Сертификат пропадет из списка. Аналогичным образом поступите со всеми выданными сертификатами.

Сертификат пропадет из списка. Аналогичным образом поступите со всеми выданными сертификатами.

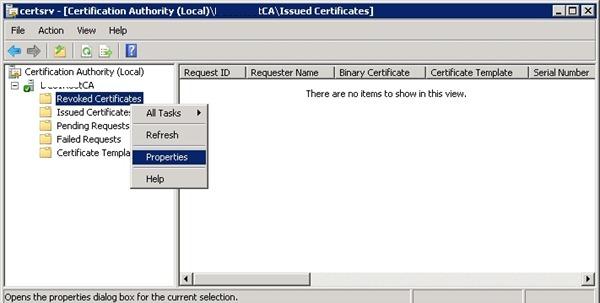

Затем откройте свойства ветки Revoke Certificates.

Увеличьте значение поля CRL publication interval (интервал публикации списка отозванных сертификатов) – этот параметр определяет периодичность обновления списка отозванных сертификатов.

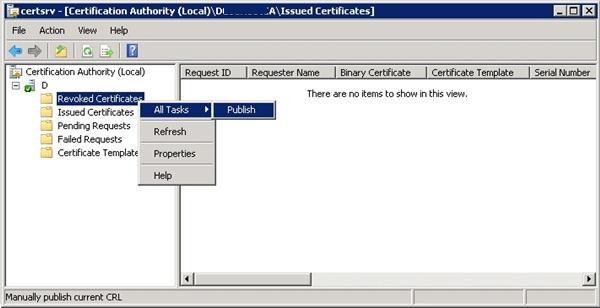

Нажмите ПКМ по узлу Revoked Certificates и выберите All Tasks > Publish.

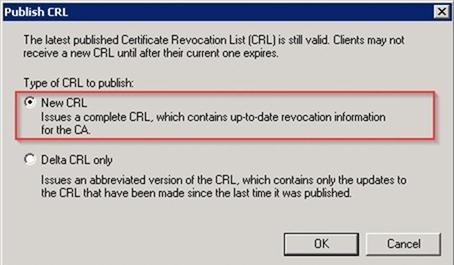

Выберите New CRL и нажмите OK.

Проверьте и, в случае необходимости, откажите в выдаче всем ожидающим запросам на выдачу сертификатов. Для этого в контейнере Pending Requests выделите запрос и в контекстном меню выберите All Tasks -> Deny Request.

Qiziqarli malumotlar

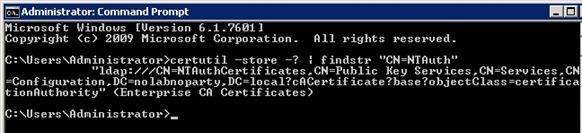

Удаление центра сертификации из Active Directory