Троянские программы

Троянские программы

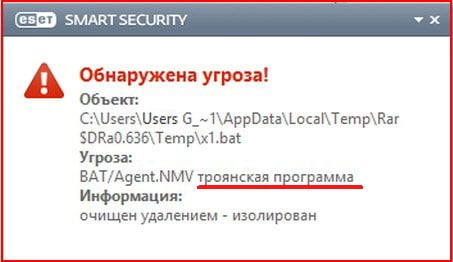

Привет админ! Две недели работал без антивируса, в интернете особо в это время никуда не лазил, но вот сегодня установил антивирус и он нашёл при сканировании три троянских программы! Они могли что-то наделать за такой короткий промежуток времени в моей операционной системе?

Троянские программы: ликбез

Троянским отдельный тип вредоносного ПО назван из-за сравнения с троянским конём, который, согласно древнегреческой мифологии, жителям Трои подарили греки. Внутри троянского коня прятались греческие воины. Ночью они вылезли из укрытия, перебили троянских стражников и открыли городские ворота остальной воинской силе.

Примечание: если Вам интересно какие вообще существуют виды вирусов, читайте наш ликбез по Компьютерным вирусам!

В чём суть троянских программ?

Троянская программа, она же троян, она же троянец – это тип вредоносного ПО, отличающийся от классических вирусов, которые самостоятельно внедряются в компьютер, плодятся там и размножатся, участием в процессе активации человека – пользователя. Троянские программы, как правило, сами не способны распространяться, как это делают вирусы или сетевые черви. Троянские программы могут маскироваться под различные типы файлов – под инсталляторы, документы, мультимедиафайлы. Пользователь, запуская файл, под который маскируется троян, запускает его самого. Троянские программы могут прописаться в системном реестре и активироваться во время запуска Windows. Трояны иногда бывают модулями вирусов.

Как можно подцепить троянскую программу?

Троянами часто оснащаются инсталляторы программ или игр, а затем таковые выкладываются на низкокачественных файлообменниках, сайтах-варезниках и прочих далёких от идеала софт-порталах для массового скачивания пользователями Интернета. Троянскую программу можно подцепить также по почте, в интернет-мессенджерах, в социальных сетях и на прочих сайтах.

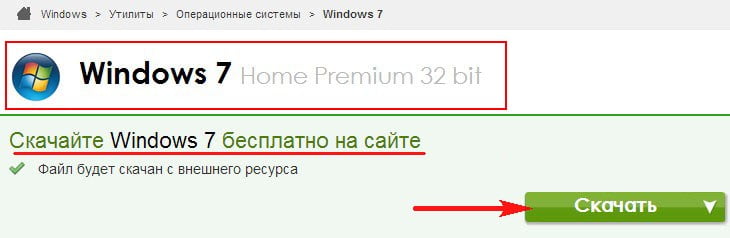

Друзья, сейчас я продемонстрирую Вам как можно скачать настоящий троян. К примеру Вы решили скачать себе пиратскую сборку Windows 7, набрали в браузере соответствующий запрос и попали вот на этот сайт, естественно жмёте Скачать

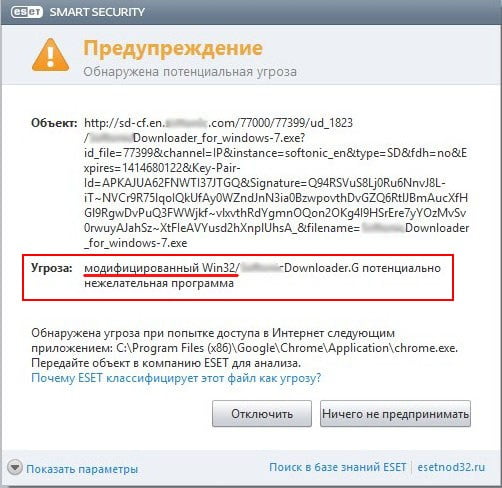

И вместо винды нам нагло дают скачать троян, загрузку которого прерывает моя антивирусная программа. Будьте осторожны.

Сценарий внедрения троянов может быть разным. Это просьбы загрузить какой-то дополнительный софт – кодеки, флеш-плееры, браузеры, различные обновления для веб-приложений, естественно, не с их официальных сайтов. К примеру, бороздя просторы интернета Вам может попасться такое предупреждение, за которым опять же скрывается троянская программа. Обратите внимание, на баннере даже имеется орфографическая ошибка.

Это ссылки от неизвестных пользователей, по которым вас активно убеждают перейти. Впрочем, «заражённую» ссылку в социальной сети, Skype, ICQ или прочем мессенджере может прислать и знакомый пользователь, правда, он сам об даже и не будет подозревать, поскольку вместо него это будет делать троян. Подцепить трояна можно, поддавшись на любые другие ухищрения его распространителя, цель которого – заставить вас скачать вредоносный файл с Интернета и запустить его у себя на компьютере.

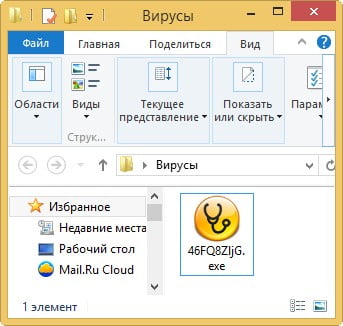

Вот так может выглядеть живой троянчик, я его вчера только выловил на компьютере знакомого, мог друг думал, что он скачал бесплатный антивирус Norton Antivirus 2014. Если запустить этот»антивирус», то

рабочий стол Windows будет заблокирован вот таким симпатичным баннером!

Признаки наличия в компьютере трояна

О том, что в компьютер проникла троянская программа, могут свидетельствовать различные признаки. Например, компьютер сам перезагружается, выключается, сам запускает какие-то программы или системные службы, сам открывает и закрывает CD-ROM консоль. Браузер может сам загружать веб-страницы, которые вы даже не посещали ранее. В большинстве случаев это различные порно-сайты или игровые порталы. Самопроизвольное скачивание порно – видео или картинок – это также признак того, что в компьютере уже вовсю орудует троян. Самопроизвольные вспышки экрана, а иногда ещё и в сопровождении щелчков, как это происходит при снятии скриншотов – явный признак того, что вы стали жертвой трояна-шпиона. О наличии троянского ПО в системе также могут свидетельствовать новые, ранее неизвестные вам, приложения в автозагрузке.

Но троянские программы не всегда работают, выдавая себя, не всегда их признаки очевидны. В таких случаях пользователям маломощных компьютерных устройств куда проще, чем владельцам производительных машин. В случае проникновения трояна первые смогут наблюдать резкий спад производительности. Это, как правило, 100%-ная загрузка процессора, оперативной памяти или диска, но при этом не активны никакие пользовательские программы. А в диспетчере задач Windows практически все ресурсы компьютера будут задействованы неизвестным процессом.

Для каких целей создаются троянские программы?

Кража данных пользователей

Номера кошельков, банковских карт и счетов, логины, пароли, пин-коды и прочие конфиденциальные данные людей – всё это представляет для создателей троянских программ особый коммерческий интерес. Именно поэтому платёжные интернет-системы и системы онлайн-банкинга стараются обезопасить виртуальные деньги своих клиентов, внедряя различные механизма безопасности. Как правило, такие механизмы реализуются путём ввода дополнительных кодов, которые присылаются в СМС на мобильный телефон.

Трояны охотятся не только за данными финансовых систем. Объектом воровства могут быть данные входа в различные интернет-аккаунты пользователей. Это аккаунты социальных сетей, сайтов знакомств, Skype, ICQ, а также прочих интернет-площадок и мессенджеров. Завладев с помощью трояна аккаунтом пользователя, мошенники могут применять к его друзьям и подписчикам различные схемы выуживания денег – просить денег, предлагать различные услуги или продукты. А, например, аккаунт какой-нибудь симпатичной девушки мошенники могут превратить в точку сбыта порно-материалов или перенаправления на нужные порно-сайты.

Для кражи конфиденциальных данных людей мошенники, как правило, создают специальное троянское ПО – шпионские программы, они же программы Spyware.

Спам

Трояны могут создаваться специально для сбора адресов электронной почты пользователей Интернета, чтобы затем присылать им спам.

Скачивание файлов и накрутка показателей сайтов

Файлообменники – далеко не самый прибыльный вид заработка, если делать всё честно. Некачественный сайт – также не самый лучший способ завоевать пользовательскую аудиторию. Чтобы увеличить число скачиваемых файлов в первом случае и показатель посещаемости во втором, можно внедрить троян в компьютеры пользователей, которые, сами того не подозревая, будут способствовать мошенникам в улучшении их финансового благосостояния. Троянские программы откроют в браузере пользователей нужную ссылку или нужный сайт.

Скрытное управление компьютером

Не только накрутку показателей сайтов или скачивание нужных файлов с файлообменников, но даже хакерские атаки на сервера компаний и государственных органов осуществляются с помощью троянов, которые являются установщиками бэкдоров (Backdoor). Последние – это специальные программы, созданные для удалённого управления компьютером, естественно, скрытно, чтобы пользователь ни о чём не догадался и не забил тревогу.

Уничтожение данных

Особо опасный тип троянов может привести к уничтожению данных. И не только. Следствием варварства некоторых троянских программ может быть повреждение аппаратных составляющих компьютера или сетевого оборудования. DDoS-атаки – выведение из строя компьютерной техники – проводятся хакерами, как правило, под заказ. Например, для уничтожения данных конкурирующих компаний или государственных органов. Реже DDoS-атаки – это выражение политического протеста, шантаж или вымогательство. В совершении DDoS-атак без особого какого-то умысла или глобальной цели могут практиковаться хакеры-новички, чтобы в будущем стать опытными гениями зла.

Слежение компаниями

Компаниям, которые поставляют интернет-услуги и программные продукты, очень нужны сведения о том, как люди используют компьютерные технологии и Интернет – какие сайты посещают, какими товарами интересуются, какими программами пользуются, какие фильмы смотрят, какую музыку слушают и т.п. Эти сведения, в добыче которых могут помочь троянские программы, ложатся в основу маркетинговых исследований компаний, чтобы развивать бизнес более эффективно.

Дорогостоящие звонки с использованием модема

Троянские программы могут специально создаваться для совершения телефонных звонков на платные номера. В круг жертв таких троянов попадают пользователи, которые подключаются к Интернету посредством модема.

Выше представлен перечень только основных целей, под которые специально пишутся троянские программы. Не факт, что программист, с которым вы накануне поссорились, не внедрит в ваш компьютер трояна, который будет, например, создавать вам помехи в работе. Шутка или месть – также являются целями создания троянов.

Как защититься от троянских программ?

Увы, антивирусы не всегда могут определить наличие в компьютере троянской программы, в отличие от вирусов. Тем не менее, многие антивирусы могут блокировать запуск троянов. Обзоры антивирусных решений, представленных на сегодняшнем рынке софта, вы можете просмотреть в другой нашей статье.

Если вы подозреваете, что в компьютере завёлся троян, обязательно просканируйте систему антивирусом. Необходимо исследовать процессы в диспетчере задач Windows – нет ли там несанкционированного процесса. Также не лишним будет очистить папку «Temp» и кэш Интернета.

Об этих процедурах читайте в статьях:

Осуществить комплексную чистку системы, включая папки хранения временных файлов и интернет-кэш, вы также можете с помощью специального типа софта – чистильщиков и оптимизаторов, в числе которых такие программы как:

Ctrl

Enter

Заметили ошибку

Выделите и нажмите Ctrl+Enter

Антивирусы, Безопасность

Троянские программы