Ошибка: Учетная запись с таким именем существует при добавлении компьютера в AD

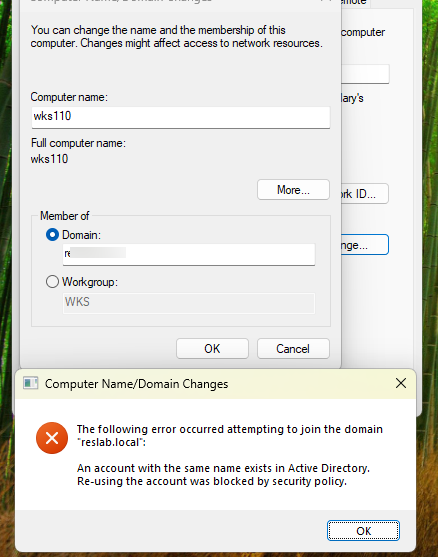

При попытке добавить компьютер в домен Active Directory может появиться ошибка:

Учетная запись с таким именем существует в Active Directory. Повторное использование этой учётной записи заблокирована политикой безопасности.

Error 0xaac (2732): NERR_AccountReuseBlockedByPolicy: An account with the same name exists in Active Directory. Re-using the account was blocked by security policy.

Такое поведение вызвано обновлениями Windows, выпущенными в октябре 2022 года, которые усилили безопасность повторного использования существующих учетных записей компьютеров в AD. Эти обновления, запрещают использование существующей (предварительно созданной) учетной записи компьютера при присоединении к домену AD (в рамках защиты от критической уязвимости CVE-2022-38042). Исключениями являются случаи когда:

- Присоединение к домену выполняется под учетной записью пользователя, который создал объект компьютера в AD

- Компьютер создан членом группы администраторов домена

- Пользователь входит в группу Domain Administrators, Enterprise Administrators или встроенную Administrators

- Учетная запись пользователя добавлена в GPO Domain controller: Allow computer account re-use during domain join (эта опция GPO появилась в марте 2023).

При присоединении компьютера к домену, выполняются ряд проверок, которые запретят заведение в существующую запись компьютера в домене, если пользователь не соответствует указанным выше условиям.

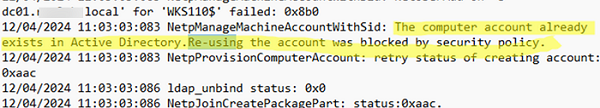

Проверьте лог файл добавления в домен на клиенте (

C:WindowsdebugNetSetup.LOG

). В нем будут содержаться такие строки:

NetpGetComputerObjectDn: Crack results: (Account already exists) DN = CN=wks110,CN=Computers,DC=winitpro,DC=local NetpGetADObjectOwnerAttributes: Looking up attributes for machine account: CN=wks110,CN=Computers,DC=winitpro,DC=local NetpGetADObjectOwnerAttributes: Ms-Ds-CreatorSid is empty. NetpManageMachineAccountWithSid: NetUserAdd on 's-dc01.winitpro.local' for 'WKS110$' failed: 0x8b0 NetpManageMachineAccountWithSid: The computer account already exists in Active Directory.Re-using the account was blocked by security policy.

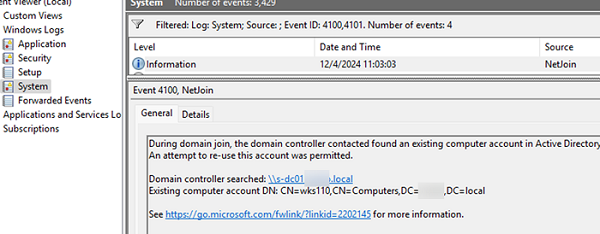

А в журнале System в Event Viewer появится событие с EventID 4100 или 4101:

During domain join, the domain controller contacted found an existing computer account in Active Directory with the same name. An attempt to re-use this account was permitted. Domain controller searched: s-dc01.winitpro.local Existing computer account DN: CN=wks110,CN=Computers,DC=winitpro,DC=local

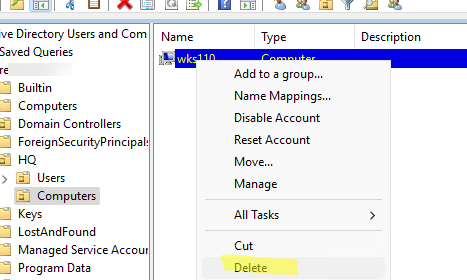

Самым простым обходным решением в такой ситуации будет переименование компьютера или удаление из AD ранее созданной учетной записи с таким именем. В этом случае вы сможете без проблем добавить компьютер в домен AD под новым именем.

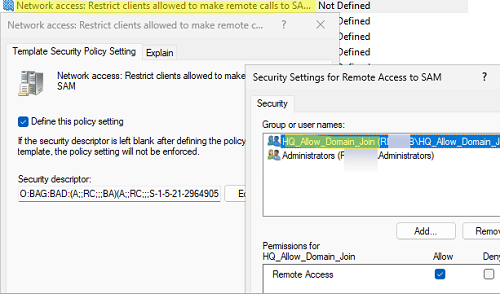

Если нужно предоставить права некоторым пользователям на добавление компьютеров в существующие учетные записи, нужно настроить отдельную GPO для контроллеров домена.

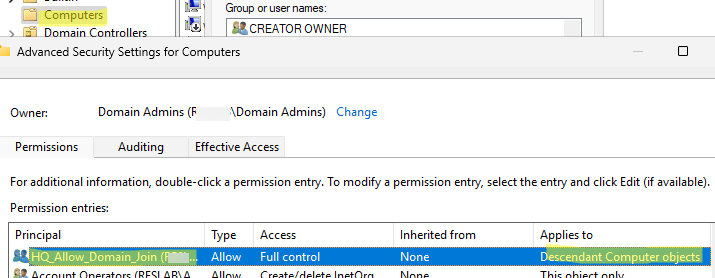

- Создайте в домене AD группу безопасности и добавьте в нее пользователей, которым будет разрешено повторное использование учетных записей компьютеров. Например, HQ_Allow_Domain_Join

- Откройте консоль управления доменными политиками (

gpmc.msc

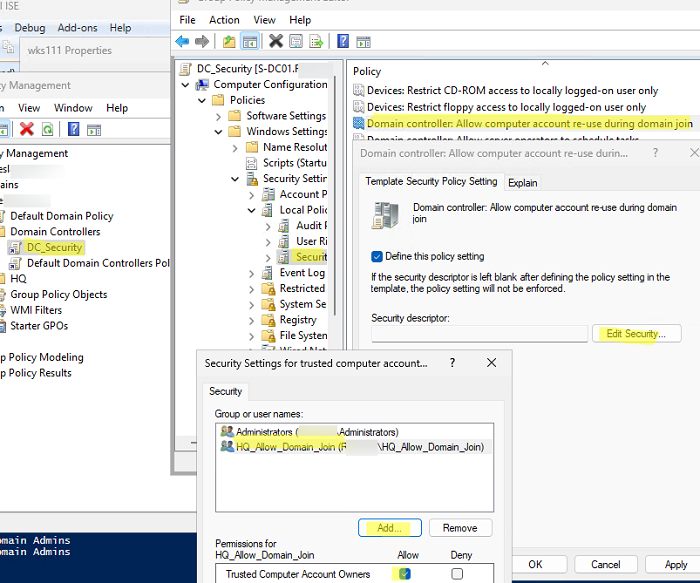

), создайте новую GPO и назначьте ее на OU Domain Controllers - Перейдите в раздел GPO Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Local Policies -> Security Options

- Откройте настройки политики Domain controller: Allow computer account re-use during domain join.

- Включите ее, нажмите Edit Security и добавьте ранее созданную группу доверенных пользователей, которым будет разрешено добавлять компьютеры в домен.

В целях безопасности минимизируйте состав членов этой группы.

- Дождитесь обновления настроек GPO на DC или обновите их немедленно командой

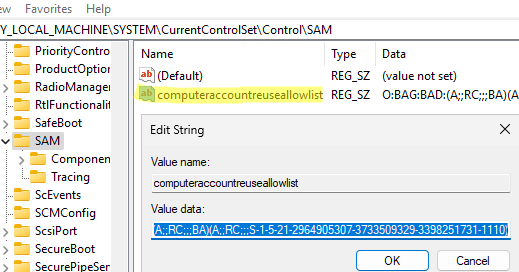

gpupdate /force - После применения политики на DC обновится значение параметра computeraccountreuseallowlist в ветке реестра

HKLMSYSTEMCurrentControlSetControlSAM

. Значение будет содержать список добавленных вами групп (в формате строки SDDL)

- Проверьте, что данной группе (или ее членам через другие группы) делегированы права AD на управление учетными записями компьютеров в целевой OU.

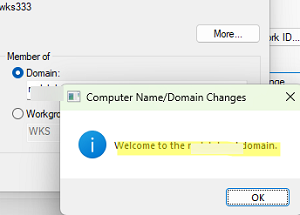

Теперь пользователи из вашей группы смогут использовать существующие учетные записи компьютеров при добавлении в домен.

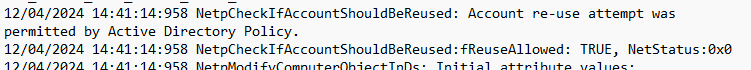

Проверяем лог NetSetup.LOG:

NetpCheckIfAccountShouldBeReused: Account re-use attempt was permitted by Active Directory Policy. NetpCheckIfAccountShouldBeReused:fReuseAllowed: TRUE, NetStatus:0x0

Если после приведения указанных настроек, пользователь все еще не может добавить компьютер в домен, проверьте наличие такой строки и файле C:WindowsdebugNetSetup.LOG:

Active Directory Policy check with SAM_DOMAIN_JOIN_POLICY_LEVEL_V2 returned NetStatus:0x5.

Это указывает, что у пользователя нет прав на удаленное подключение к контроллеру домена и проверку записей в базе данных SAM. В этом случае нужно для DC настроить политику безопасности Network access: Restrict clients allowed to make remote calls to SAM, добавив в нее вашу группу пользователей.

Reg add HKLMSystemCurrentControlSetControlLsa /v NetJoinLegacyAccountReuse /t REG_DWORD /d 1 /f

Однако в обновлениях от августа 2024, поддержка этого параметра реестра была упразднена и он более не работает.

Windows 11

Ошибка: Учетная запись с таким именем существует при добавлении компьютера в AD