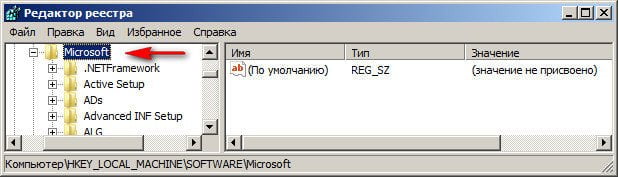

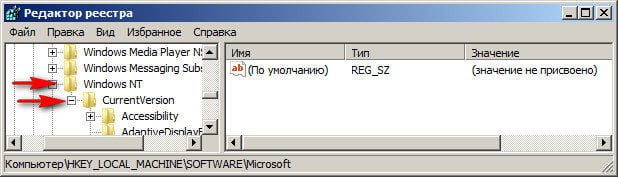

Код разблокировки на сайте Dr.Web, а так же ESET подобрать не удалось. Недавно такой баннер удалось убрать у друга с помощью Диска восстановления системы LiveCD ESET NOD32, но в моём случае не помогает. Dr.Web LiveCD тоже пробовал. Переводил часы в BIOS вперёд на год, баннер не пропал. На различных форумах в интернете советуют исправить параметры UserInit и Shell в ветке реестра HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogon. Но как мне туда попасть? С помощью LiveCD ? Почти все диски LiveCD не делают подключения к операционной системе и такие операции как редактирование реестра, просмотр объектов автозапуска, а так же журналов событий с такого диска недоступны или я ошибаюсь.

Сергей.

Таких писем друзья приходит очень много и я выбрал самое интересное. Кстати, для тех кто часто сталкивается с баннером-вымогателем, вышли три новые статьи: Как избавиться от баннера, в ней так же описан пошаговый способ удаления реального баннера, который попадается в последнее время и ещё одна Как убрать баннер с рабочего стола, в ней мы удалим баннер с помощью диска AntiWinLockerLiveCD. Ну и совсем недавно вышедшая статья — Как с гарантией не допустить заражения Windows вирусом при путешествии по интернету даже, если у Вас отсутствует антивирус и всё это бесплатно!

Существует довольно много способов помочь Вам избавиться от вируса, ещё его называют Trojan.Winlock, но если вы начинающий пользователь, все эти способы потребуют от вас терпения, выдержки и понимания того, что противник для вас попался серьёзный, если не испугались давайте начнём.

- Статья получилась длинная, но всё сказанное реально работает как в операционной системе Windows 7, так и в Windows XP, если где-то будет разница, я обязательно помечу этот момент. Самое главное знайте, убрать баннер и вернуть операционную систему – быстро, получится далеко не всегда, но и деньги на счёт вымогателям класть бесполезно, никакого ответного кода разблокировки вам не придёт, так что есть стимул побороться за свою систему.

- Друзья, в этой статье мы будем работать со средой восстановления Windows 7, а если точнее с командной строкой среды восстановления. Необходимые команды я Вам дам, но если Вам их будет трудно запомнить, можно создать шпаргалку — текстовый файл со списком необходимых реанимационных команд и открыть его прямо в среде восстановления. Это сильно облегчит Вам работу.

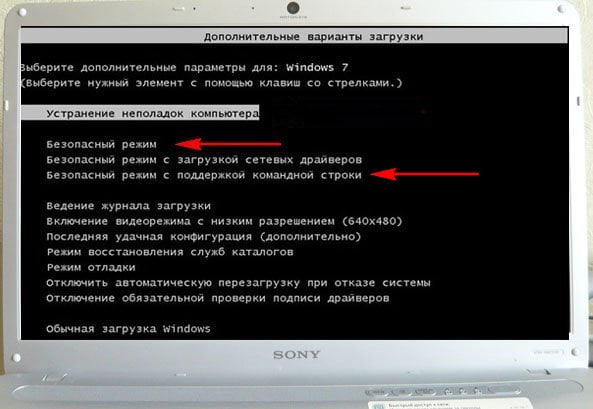

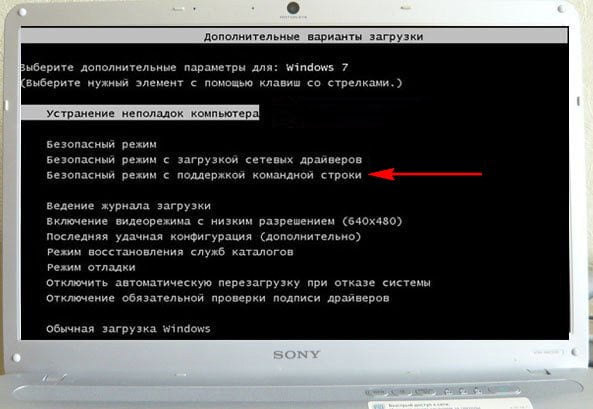

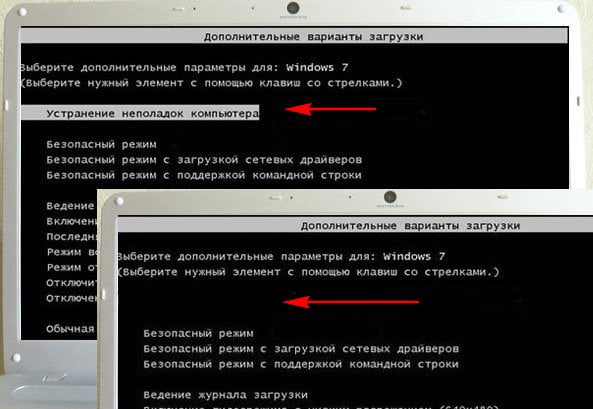

Начнём с самого простого и закончим сложным. Как убрать баннер с помощью безопасного режима. Если ваш интернет-серфинг закончился неудачно и вы непреднамеренно установили себе вредоносный код, то нужно начать с самого простого — попытаться зайти в Безопасный режим (к сожалению, в большинстве случаев у вас это не получится, но стоит попробовать), но Вам точно удастся зайти в Безопасный режим с поддержкой командной строки (больше шансов), делать в обоих режимах нужно одно и тоже, давайте разберём оба варианта.

В начальной фазе загрузки компьютера жмите F-8, затем выбирайте Безопасный режим, если вам удастся зайти в него, то можно сказать вам сильно повезло и задача для вас упрощается. Первое, что нужно попробовать, это откатиться с помощью точек восстановления на некоторое время назад. Кто не знает как пользоваться восстановлением системы, читаем подробно здесь — Точки восстановления Windows 7. Если восстановление системы не работает, пробуем другое.

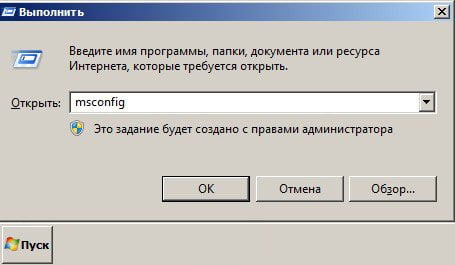

В строке Выполнить наберите msconfig,

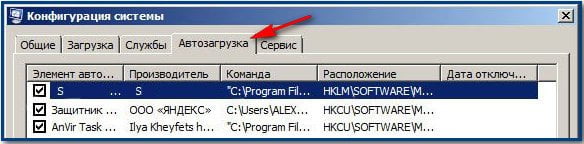

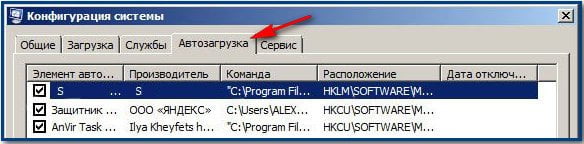

далее удалите из автозагрузки все незнакомые прописавшиеся там программы, а лучше удалите всё.

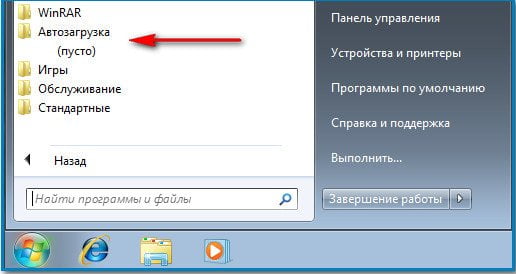

В папке Автозагрузка у вас тоже ничего не должно быть, Пуск->Все программы->Автозагрузка. Или она расположена по адресу

C:UsersИмя пользователяAppDataRoamingMicrosoftWindowsStart MenuProgramsStartup.

Важное замечание: Друзья, в данной статье Вам придётся иметь дело в основном с папками, имеющими атрибут Скрытый (например AppData и др), поэтому, как только вы попадёте в Безопасный режим или Безопасный режим с поддержкой командной строки, сразу включите в системе отображение скрытых файлов и папок, иначе нужные папки, в которых прячется вирус, вы просто не увидите. Сделать это очень просто.

Windows XP

Откройте любую папку и щёлкните по меню «Сервис», выберите там «Свойства папки», далее переходите на вкладку «Вид» Далее в самом низу отметьте пункт «Показывать скрытые файлы и папки» и нажмите ОК

Windows 7

Пуск->Панель управления->Просмотр: Категория—Мелкие значки->Параметры папок->Вид. В самом низу отметьте пункт «Показывать скрытые файлы и папки».

Итак возвращаемся к статье. Смотрим папку Автозагрузка, у вас в ней ничего не должно быть.

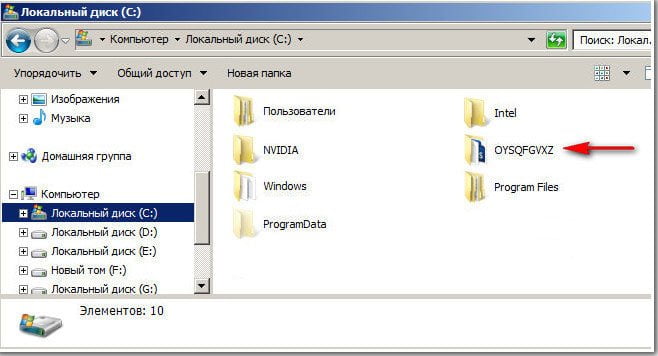

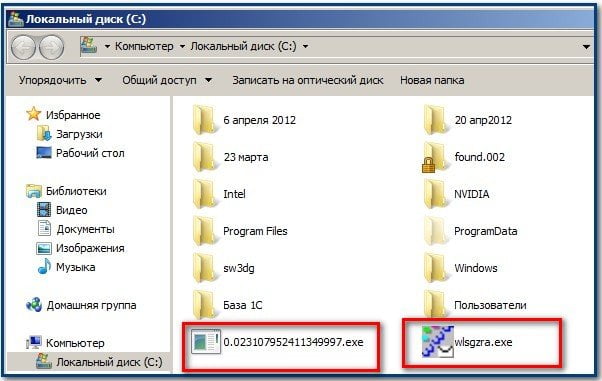

Убедитесь, что в корне диска (С:), нет никаких незнакомых и подозрительных папок и файлов, к примеру с таким непонятным названием OYSQFGVXZ.exe, если есть их нужно удалить.

C:

C:Documents and SettingsИмя пользователяApplication Data

C:Documents and SettingsИмя пользователяLocal Settings

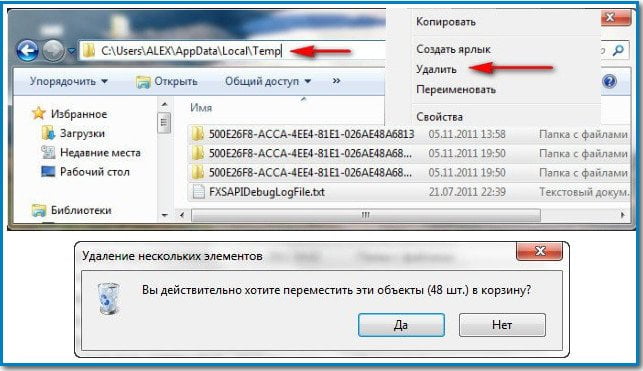

С:Documents and SettingsИмя пользователяLocal SettingsTemp — отсюда вообще всё удалите, это папка временных файлов.

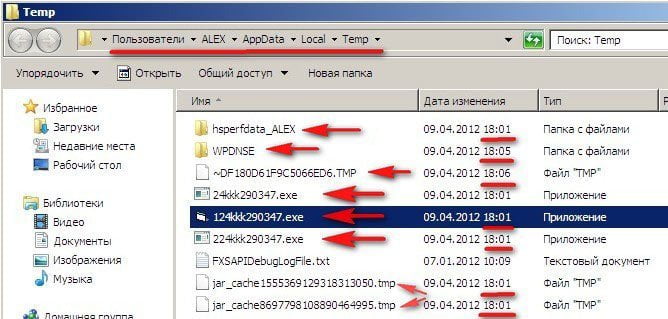

C:USERSимя пользователяAppDataLocalTemp, отсюда можно запустить исполняемый файл .exe. К примеру привожу заражённый компьютер, на скришноте мы видим вирусный файл 24kkk290347.exe и ещё группу файлов, созданных системой почти в одно и тоже время вместе с вирусом, удалить нужно всё.

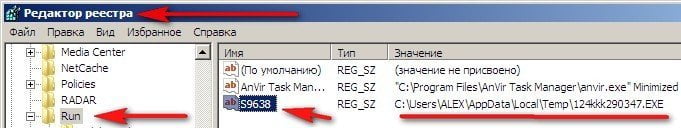

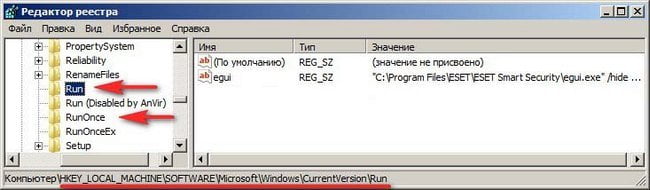

Далее нужно проверить ключи реестра отвечающие за АВТОЗАГРУЗКУ ПРОГРАММ:

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRun

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRunOnce, в них не должно быть ничего подозрительного, если есть, удаляем.

И ещё обязательно:

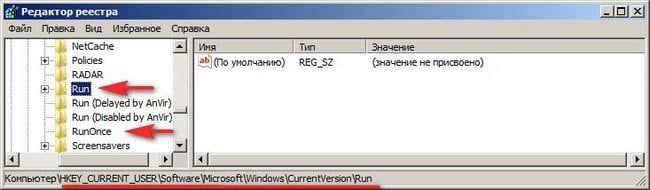

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRun

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRunOnce

В большинстве случае, вышеприведённые действия приведут к удалению баннера и нормальной загрузки системы. После нормальной загрузки проверяйте весь ваш компьютер бесплатным антивирусным сканером с последними обновлениями — Dr.Web CureIt, скачайте его на сайте Dr.Web.

- Примечание: Нормально загрузившуюся систему, вы можете сразу же заразить вирусом вновь, выйдя в интернет, так как браузер откроет все страницы сайтов, посещаемые вами недавно, среди них естественно будет и вирусный сайт, так же вирусный файл может присутствовать во временных папках браузера. Находим и удаляем полностью временные папки браузера, которым вы пользовались недавно по адресу: C:UsersИмя пользователяAppDataRoamingНазвание браузера, (Opera или Mozilla к примеру) и ещё в одном месте C:UsersИмя пользователяAppDataLocalИмя вашего браузера, где (С:) раздел с установленной операционной системой. Конечно после данного действия все ваши закладки пропадут, но и риск заразиться вновь значительно снижается.

Безопасный режим с поддержкой командной строки.

Если после всего этого ваш баннер ещё живой, не сдаёмся и читаем дальше. Или хотя бы пройдите в середину статьи и ознакомьтесь с полной информацией о исправлении параметров реестра, в случае заражения баннером-вымогателем.

Что делать, если в безопасный режим войти не удалось? Попробуйте Безопасный режим с поддержкой командной строки, там делаем то же самое, но есть разница в командах Windows XP и Windows 7 .

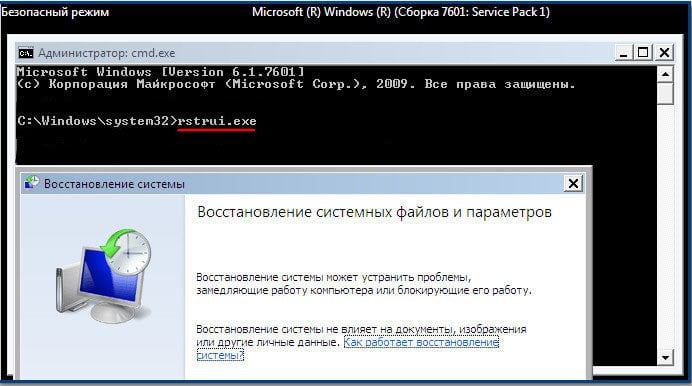

Применить Восстановление системы.

В Windows 7 вводим rstrui.exe и жмём Enter — попадаем в окно Восстановления системы.

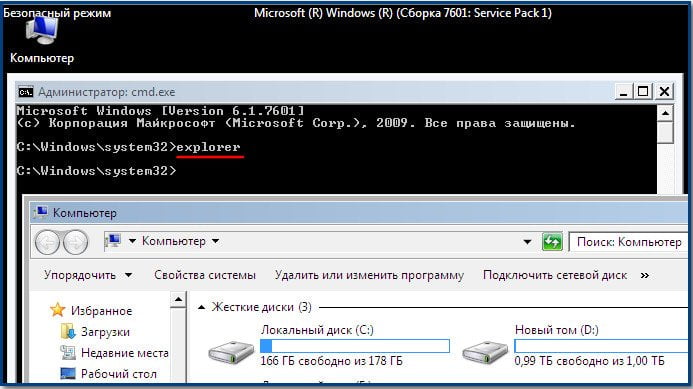

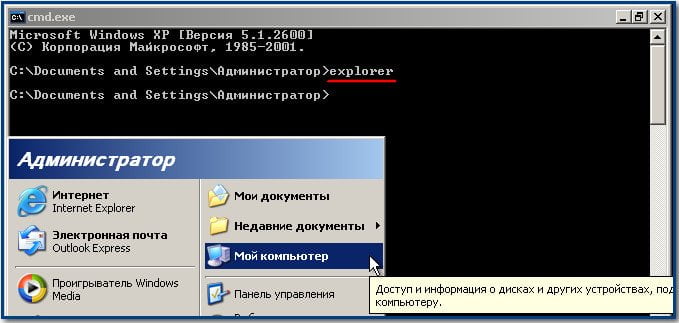

Или попробуйте набрать команду: explorer – загрузится подобие рабочего стола, где вы сможете открыть мой компьютер и проделать всё то же самое, что и безопасном режиме -проверить компьютер на вирусы, посмотреть папку Автозагрузка и корень диска (С:), а так же каталог временных файлов: C:USERSимя пользователяAppDataLocalTemp, отредактировать реестр по необходимости и так далее.

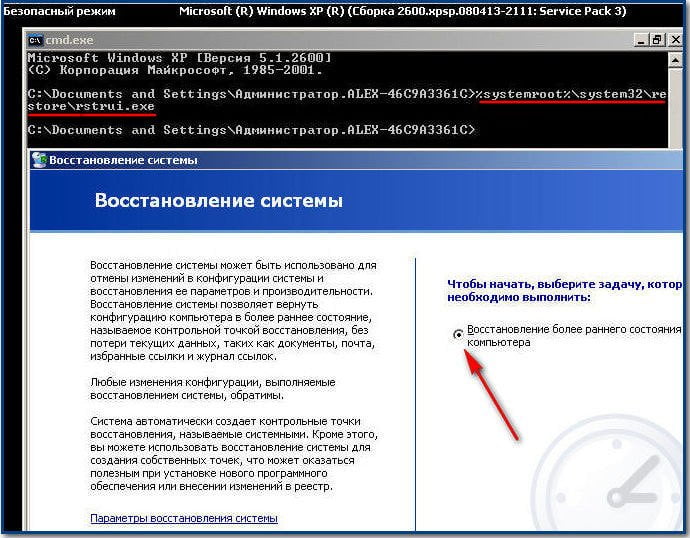

Что бы попасть в Восстановление системы Windows XP, в командной строке набирают- %systemroot%system32restorerstrui.exe,

что бы попасть в Windows XP в проводник и окно Мой компьютер, как и в семёрке набираем команду explorer.

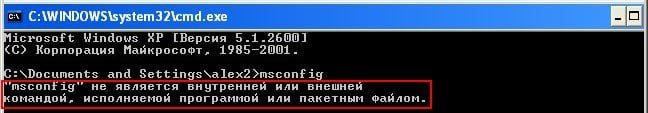

- Многие из вас друзья, судя по письмам, делают в этом месте ошибку, а именно набирают в командной строке команду msconfig, желая попасть в Конфигурацию системы—Автозагрузка и сразу получают ошибку, не забывайте, это Windows XP,

здесь сначала нужно набрать команду explorer и вы попадёте прямо на рабочий стол. Многие не могут переключить в командной строке выставленную по умолчанию русскую раскладку клавиатуры на английскую сочетанием alt-shift, тогда попробуйте наоборот shift-alt.

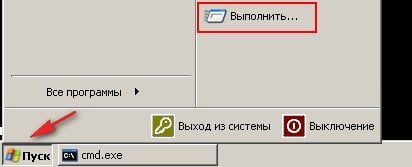

Уже здесь идите в меню Пуск, затем Выполнить,

далее выбирайте Автозагрузку — удаляете из неё всё, затем делаете всё то, что делали в Безопасном режиме: очищаете папку Автозагрузка и корень диска (С:), удаляете вирус из каталога временных файлов: C:USERSимя пользователяAppDataLocalTemp, отредактируйте реестр по необходимости (с подробностями всё описано выше).

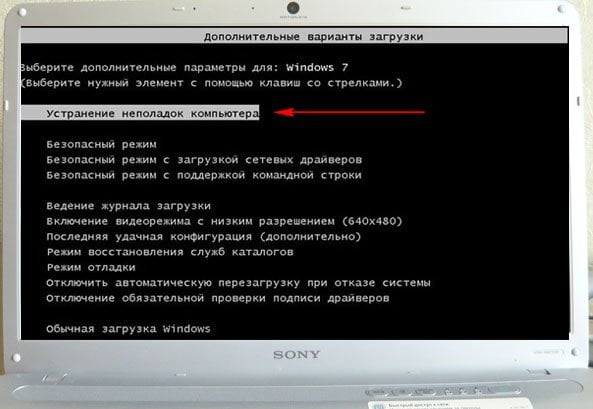

Восстановление системы. Немного по другому у нас будут обстоять дела, если в Безопасный режим и безопасный режим с поддержкой командной строки вам попасть не удастся. Значит ли это то, что восстановление системы мы с вами использовать не сможем? Нет не значит, откатиться назад с помощью точек восстановления возможно, даже если у вас операционная система не загружается ни в каком режиме. В Windows 7 нужно использовать среду восстановления, в начальной фазе загрузки компьютера жмёте F-8 и выбираете в меню Устранение неполадок компьютера,

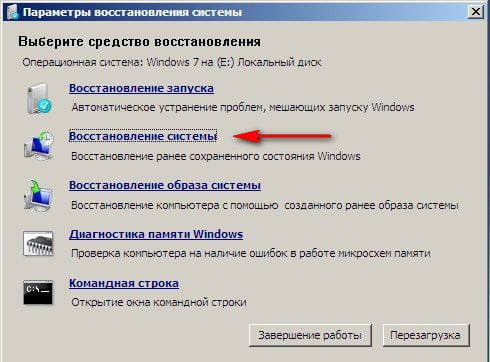

далее выбираем Восстановление системы.

В окне Параметры восстановления опять выбираем Восстановление системы,

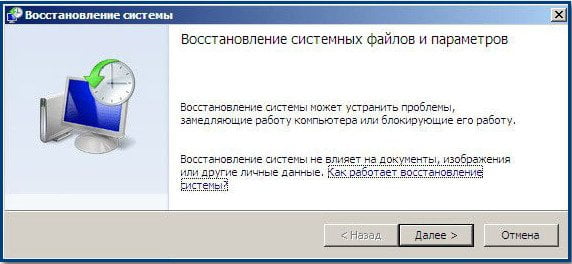

ну а дальше выбираем нужную нам точку восстановления – по времени созданную системой до нашего заражения баннером.

Теперь внимание, если при нажатии F-8 меню Устранение неполадок не доступно, значит у вас повреждены файлы, содержащие среду восстановления Windows 7.

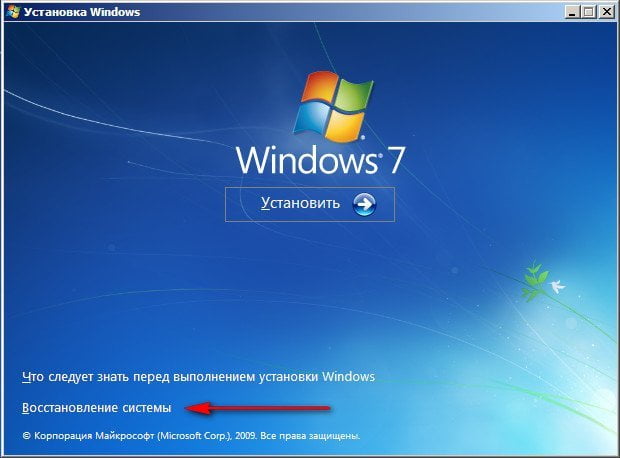

Тогда вам нужен диск восстановления Windows 7. Как создать и как пользоваться читайте у нас. Так же вместо диска восстановления можно использовать установочный диск Windows 7, содержащий среду восстановления в себе. Загрузившись с Диска восстановления или с установочного диска Windows 7 всё делаете так же как описано чуть выше, то есть выбираете Восстановление системы, далее в параметрах восстановления системы выбираете точку восстановления и так далее.

- Кому интересна более полная информация по восстановлению, можете найти её в нашей статье Как восстановить систему Windows 7.

- Друзья, если вы не можете зайти ни в один из безопасных режимов, вы можете просто загрузиться с простого Live CD— операционная система, загружающаяся со сменного носителя (CD, DVD, USB-накопителя) и проделать там то же самое: удалить вирусные файлы из папки Автозагрузка и корня диска (С:), обязательно удаляете вирус из каталога временных файлов: C:USERSимя пользователяAppDataLocalTemp. Но вы можете заметить — простой Live CD не позволит вам подключиться к реестру заражённого компьютера и исправить ключи реестра, в большинстве случаев будет достаточно просто удалить вирусные файлы из указанных выше папок.

Многие могут заметить: А как убрать баннер в Windows XP, ведь там нет среды восстановления и даже если Восстановление системы было включено, то как до него добраться в случае блокировки баннером –вымогателем нашего компьютера. Обычно в этом случае при загрузке компьютера как уже было сказано нажимают клавишу F-8 и используют Безопасный режим или Безопасный режим с поддержкой командной строки. Набирают в строке %systemroot%system32restorerstrui.exe, далее жмём Enter и входим в окно Восстановления системы.

Если в Безопасный режим и Безопасный режим с поддержкой командной строки в Windows XP недоступны, как тогда, при блокировке компьютера баннером войти в восстановление системы Windows XP? Во первых опять же попробуйте использовать простой Live CD AOMEI PE Builder.

- Можно ли обойтись без Live CD? В принципе да, читайте статью до конца.

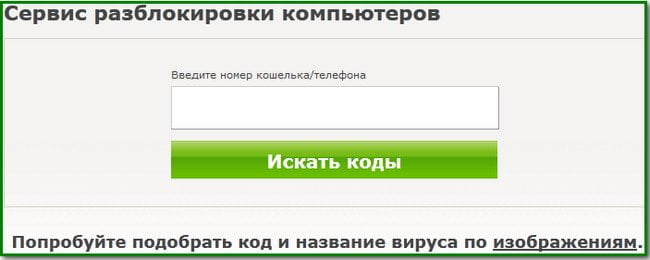

Теперь давайте подумаем, как будем действовать, если Восстановление системы запустить нам не удастся никакими способами или оно вовсе было отключено. Во первых посмотрим как убрать баннер с помощью кода разблокировки, который любезно предоставляется компаниями разработчиками антивирусного ПО- Dr.Web, а так же ESET NOD32 и Лабораторией Касперского, в этом случае понадобится помощь друзей. Нужно что бы кто-нибудь из них зашёл на сервис разблокировки- к примеру Dr.Web

https://www.drweb.com/xperf/unlocker/

или NOD32

http://www.esetnod32.ru/.support/winlock/

а так же Лаборатории Касперского

http://sms.kaspersky.ru/ и ввёл в данное поле номер телефона, на который вам нужно перевести деньги для разблокировки компьютера и нажал на кнопку- Искать коды. Если код разблокировки найдётся , вводите его в окно баннера и жмите Активация или что там у вас написано, баннер должен пропасть.

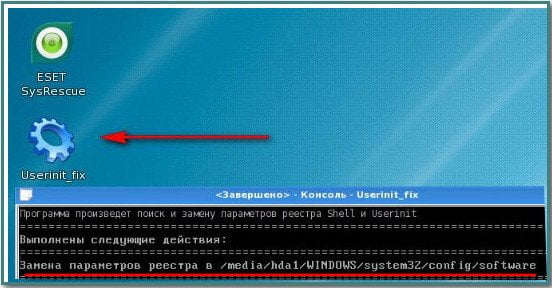

Ещё простой способ убрать баннер, это с помощью диска восстановления или как их ещё называют спасения от Dr.Web LiveCD и ESET NOD32. Весь процесс от скачивания, прожига образа на чистый компакт-диск и проверки вашего компьютера на вирусы, подробнейшим образом описан в наших статьях, можете пройти по ссылкам, останавливаться на этом не будем. Кстати диски спасения от данных антивирусных компаний совсем неплохие, их можно использовать как и LiveCD — проводить файловые различные операции, например скопировать личные данные с заражённой системы или запустить с флешки лечащую утилиту от Dr.Web — Dr.Web CureIt. А в диске спасения ESET NOD32 есть прекрасная вещь, которая не раз мне помогала — Userinit_fix, исправляющая на заражённом баннером компьютере важные параметры реестра — Userinit, ветки HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogon.

Как всё это исправить вручную, читаем дальше.

Ну друзья мои, если кто-то ещё читает статью дальше, то я сильно рад Вам, сейчас начнётся самое интересное, если вам удастся усвоить и тем более применить данную информацию на практике, многие простые люди, которых вы освободите от баннера вымогателя, вполне посчитают вас за настоящего хакера.

Давайте не будем обманывать себя, лично мне всё что описано выше помогало ровно в половине встречающихся случаев блокировки компьютера вирусом –блокировщиком — Trojan.Winlock . Другая же половина требует более внимательного рассмотрения вопроса, чем мы с вами и займёмся.

На самом деле блокируя вашу операционную систему, всё равно Windows 7 или Windows XP, вирус вносит свои изменения в реестр, а также в папки Temp, содержащие временные файлы и папку С:Windows->system32. Мы должны эти изменения исправить. Не забывайте так же про папку Пуск->Все программы->Автозагрузка. Теперь обо всём этом подробно.

- Не торопитесь друзья, сначала я опишу где именно находится то, что нужно исправлять, а потом покажу как и с помощью каких инструментов.

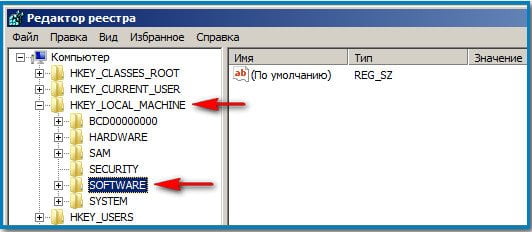

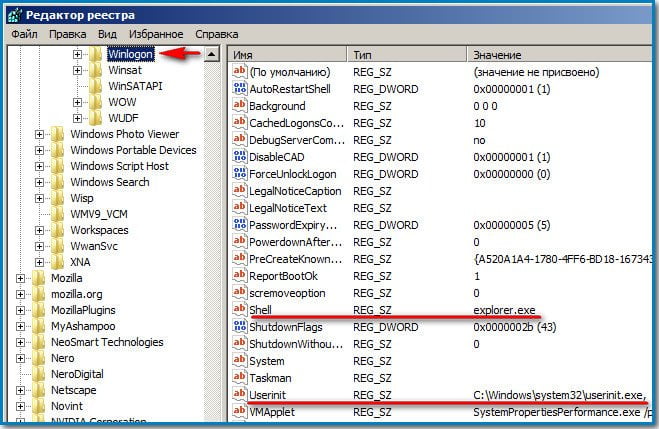

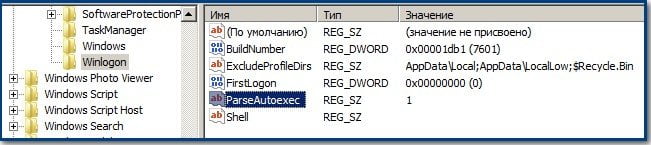

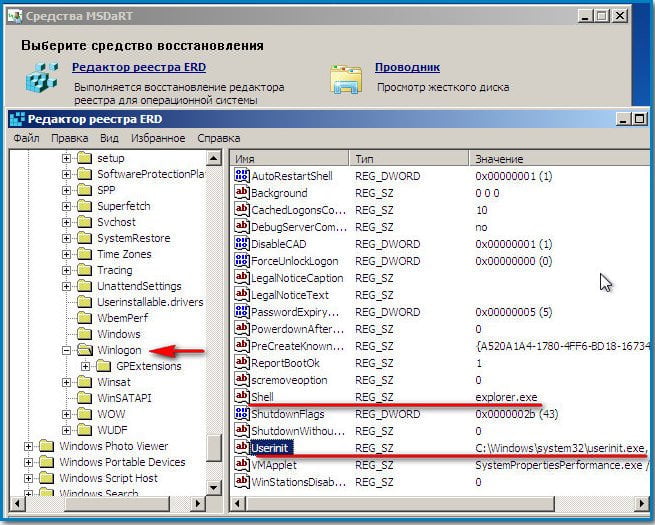

В Windows 7 и Windows XP баннер вымогатель затрагивает в реестре одни и те же параметры UserInit и Shell в ветке

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogon.

В идеале они должны быть такими:

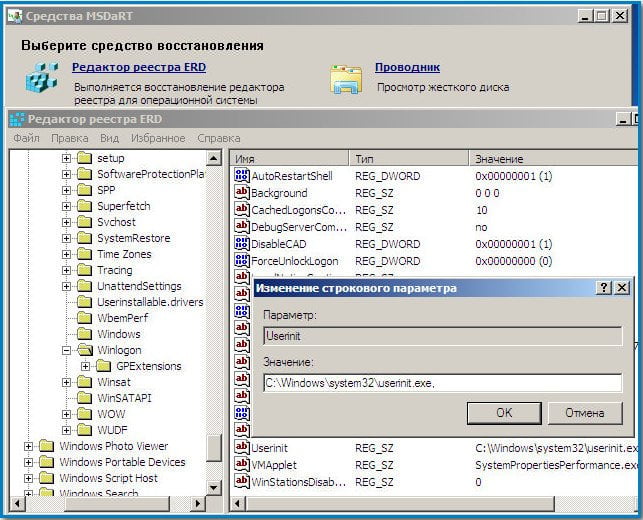

Userinit — C:Windowssystem32userinit.exe,

Shell — explorer.exe

Всё проверьте по буквам, иногда вместо userinit попадается к примеру usernit или userlnlt.

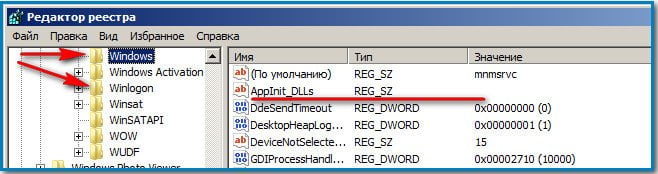

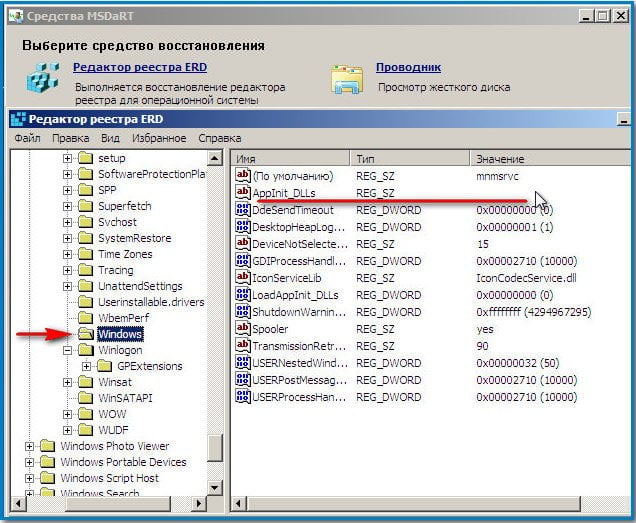

Так же нужно проверить параметр AppInit_DLLs в ветке реестра HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWindowsAppInit_DLLs, если вы там что-то найдёте, например C:WINDOWSSISTEM32uvf.dll, всё это нужно удалить.

Далее нужно обязательно проверить параметры реестра отвечающие за АВТОЗАГРУЗКУ ПРОГРАММ:

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRun

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRunOnce, в них ни должно быть ничего подозрительного.

И ещё обязательно:

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRun

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRunOnce

Ещё нужно удалить ВСЁ из временных папок Temp (на эту тему тоже есть статья), но в Windows 7 и в Windows XP они расположены немного по разному:

Windows 7:

C:UsersИмя пользователяAppDataLocalTemp. Здесь особенно любят селится вирусы.

C:WindowsTemp

C:WindowsPrefetch

Windows XP:

С:Documents and SettingsПрофиль пользователяLocal SettingsTemp

С:Documents and SettingsПрофиль пользователяLocal SettingsTemporary Internet Files.

C:WindowsTemp

C:WindowsPrefetch

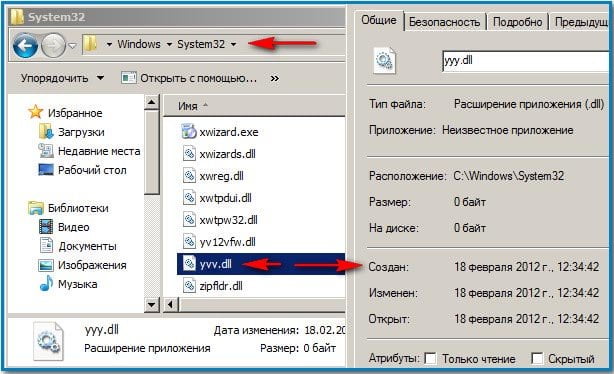

Не будет лишним посмотреть в обоих системах папку С:Windows->system32, все файлы оканчивающиеся на .exe и dll с датой на день заражения вашего компьютера баннером. Файлы эти нужно удалить.

А теперь смотрите, как всё это будет осуществлять начинающий, а затем опытный пользователь. Начнём с Windows 7, а потом перейдём к XP.

Как убрать баннер в Windows 7, если Восстановление системы было отключено?

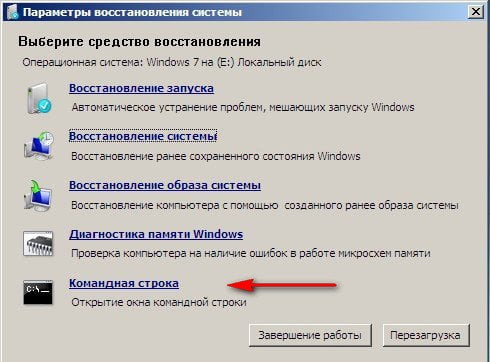

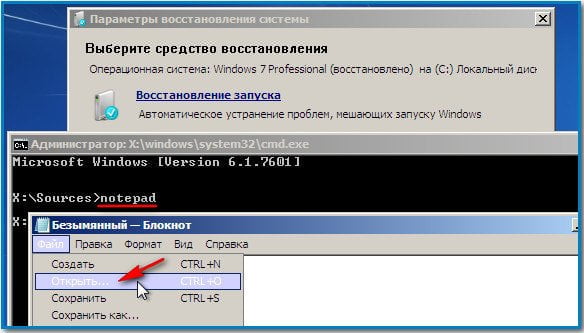

Представим худший вариант развития событий. Вход в Windows 7 заблокирован баннером — вымогателем. Восстановление системы отключено. Самый простой способ — заходим в систему Windows 7 с помощью простого диска восстановления (сделать его можно прямо в операционной системе Windows 7 –подробно описано у нас в статье), ещё можно воспользоваться простым установочным диском Windows 7 или любым самым простым LiveCD . Загружаемся в среду восстановления, выбираем Восстановление системы- далее выбираем командную строку

и набираем в ней –notepad, попадаем в Блокнот, далее Файл и Открыть.

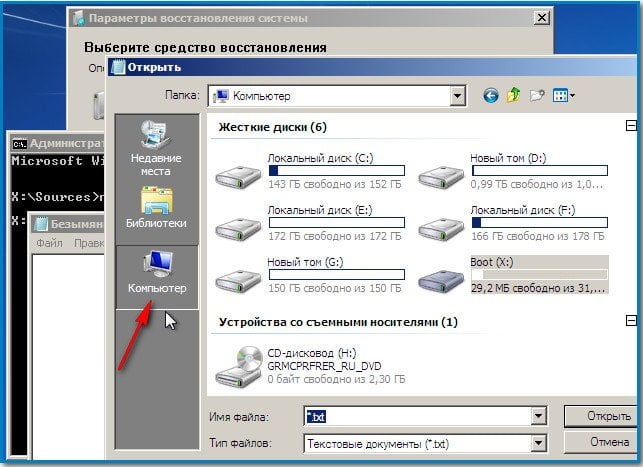

Заходим в настоящий проводник, нажимаем Мой компьютер.

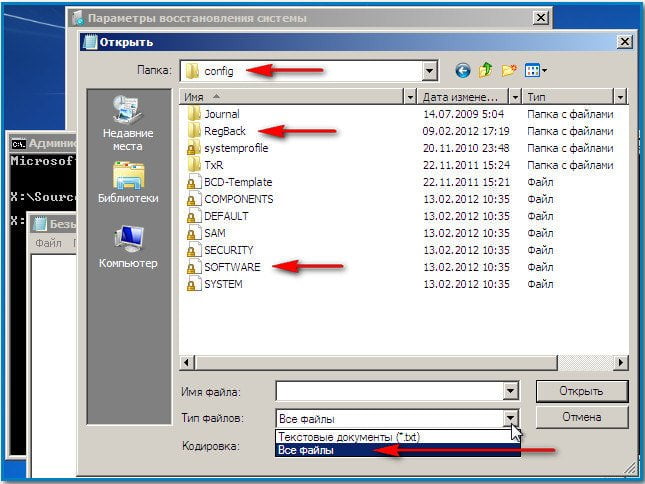

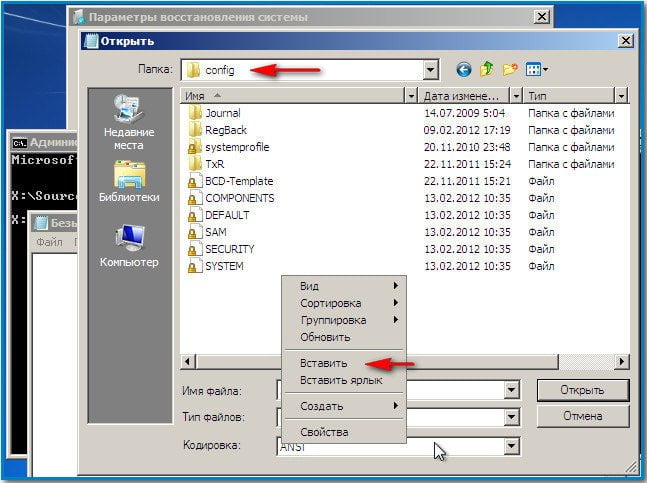

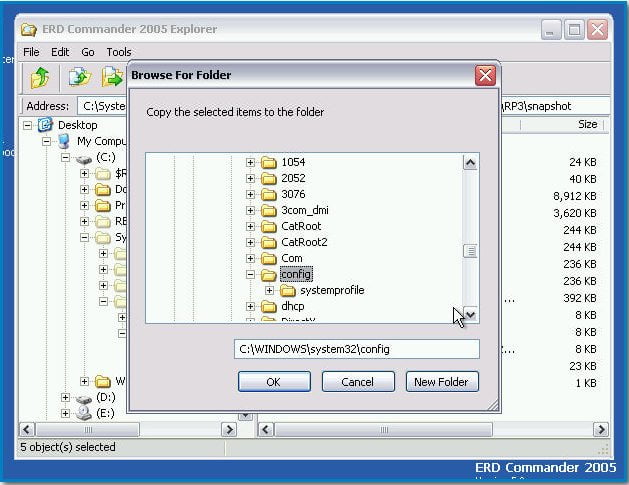

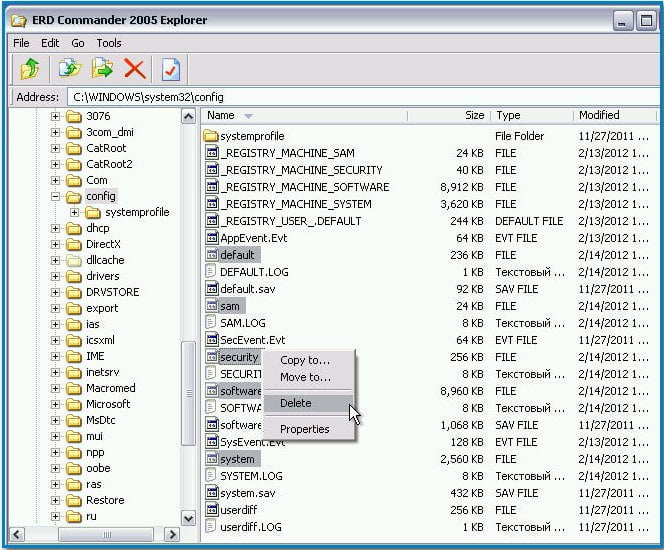

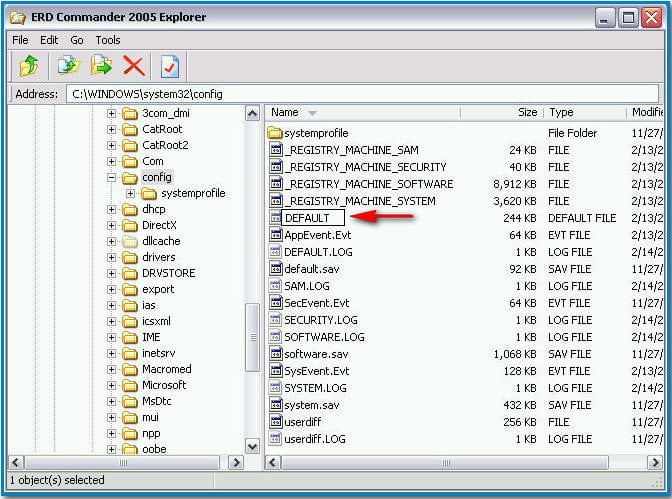

Идём в папку C:WindowsSystem32Config, здесь указываем Тип файлов – Все файлы и видим наши файлы реестра, так же видим папку RegBack,

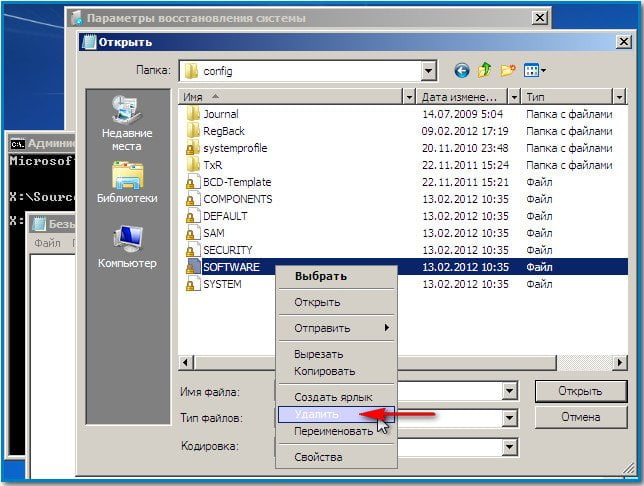

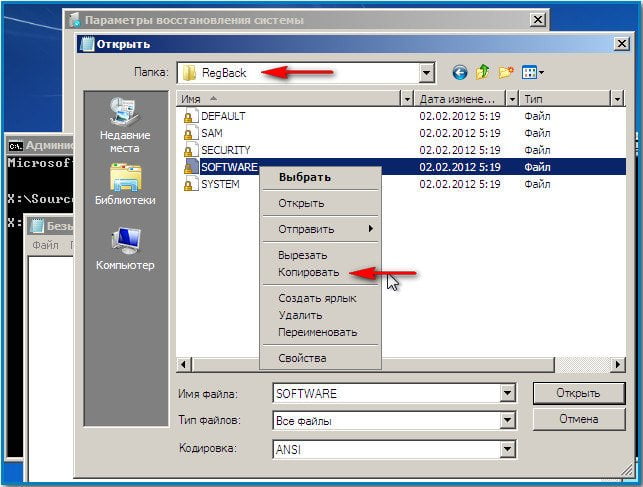

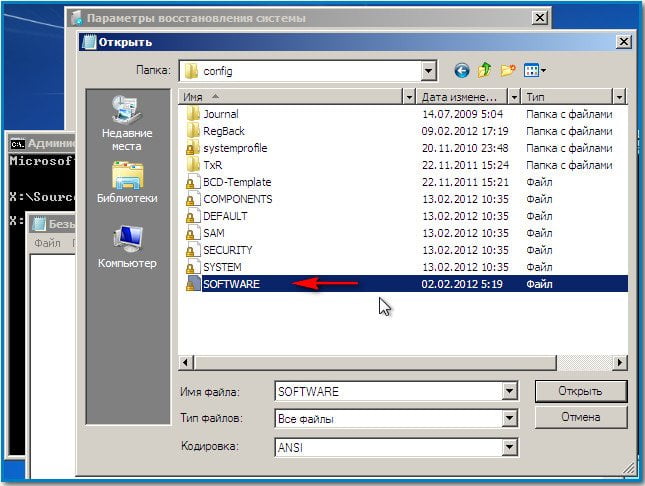

в ней каждые 10 дней Планировщик заданий делает резервную копию разделов реестра — даже если у вас Отключено Восстановление системы. Что здесь можно предпринять – удалим из папки C:WindowsSystem32Config файл SOFTWARE, отвечающий за куст реестра HKEY_LOCAL_MACHINESOFTWARE, чаще всего вирус вносит свои изменения здесь.

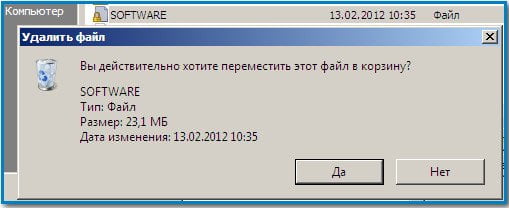

А на его место скопируем и вставим файл с таким же именем SOFTWARE из резервной копии папки RegBack.

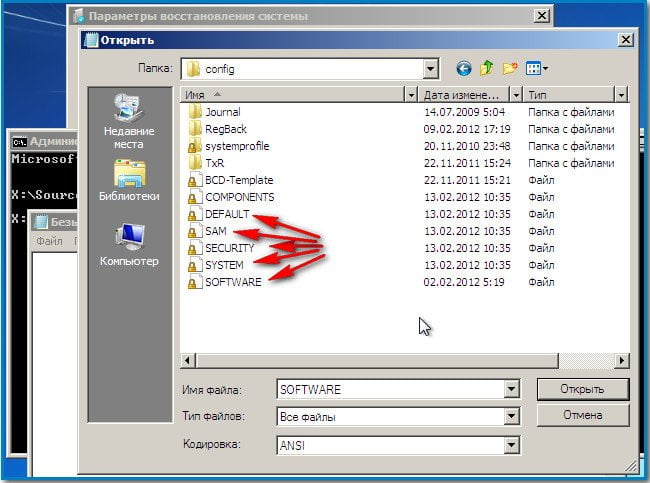

В большинстве случаев это будет достаточно, но при желании можете заменить из папки RegBack в папке Config все пять кустов реестра: SAM, SEСURITY, SOFTWARE, DEFAULT, SYSTEM.

Далее делаем всё как написано выше- удаляем файлы из временных папок Temp, просматриваем папку С:Windows->system32 на предмет файлов с расширением .exe и dll с датой на день заражения и конечно смотрим содержимое папки Автозагрузка.

В Windows 7 она находится:

C:UsersALEXAppDataRoamingMicrosoftWindowsStart MenuProgramsStartup.

Windows XP:

C:Documents and Settings All UsersГлавное меню ПрограммыАвтозагрузка.

Далее перезагружаемся, очень много шансов, что баннер вымогатель пропадёт после данных манипуляций и вход в вашу Windows 7 будет разблокирован.

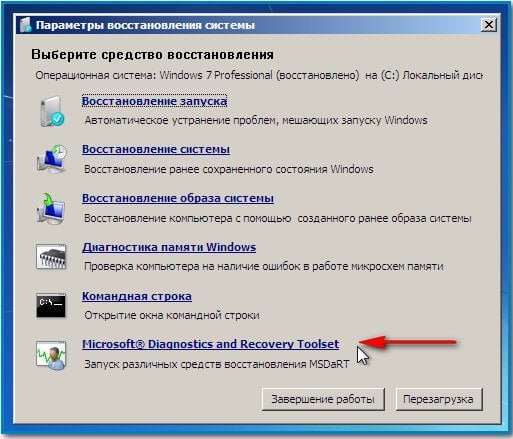

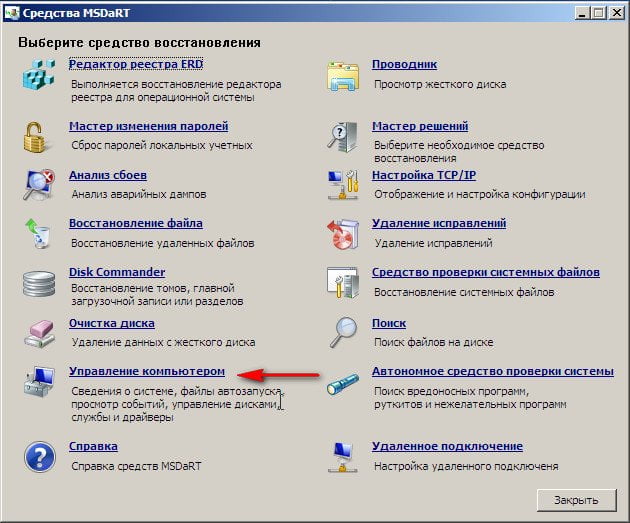

- Как проделывают тоже самое опытные пользователи, вы думаете они используют простой LiveCD или диск восстановления Windows 7? Далеко нет друзья, они используют очень профессиональный инструмент — Microsoft Diagnostic and Recovery Toolset (DaRT) Версия: 6.5 для Windows 7 — это профессиональная сборка утилит находящихся на диске и нужных системным администраторам для быстрого восстановления важных параметров операционной системы. Если Вам интересен данный инструмент, читайте нашу статью Создание диска реанимации Windows 7 (MSDaRT) 6.5.

Кстати может прекрасно подключиться к вашей операционной системе Windows 7. Загрузив компьютер с диска восстановления Microsoft (DaRT), можно редактировать реестр, переназначить пароли, удалять и копировать файлы, пользоваться восстановлением системы и многое другое. Без сомнения далеко не каждый LiveCD обладает такими функциями.

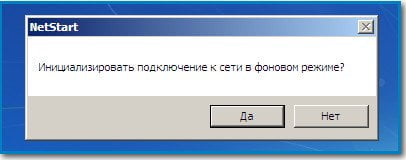

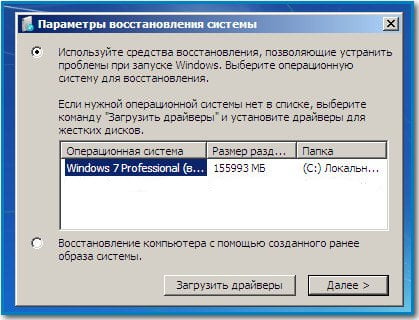

Загружаем наш компьютер с данного, как его ещё называют -реанимационного диска Microsoft (DaRT), Инициализировать подключение к сети в фоновом режиме, если нам не нужен интернет — отказываемся.

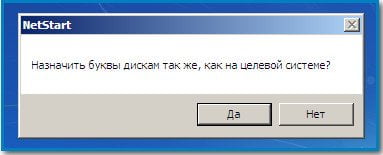

Назначить буквы дискам так же как на целевой системе- говорим Да, так удобней работать.

Раскладка русская и далее. В самом низу мы видим то, что нам нужно- Microsoft Diagnostic and Recovery Toolset.

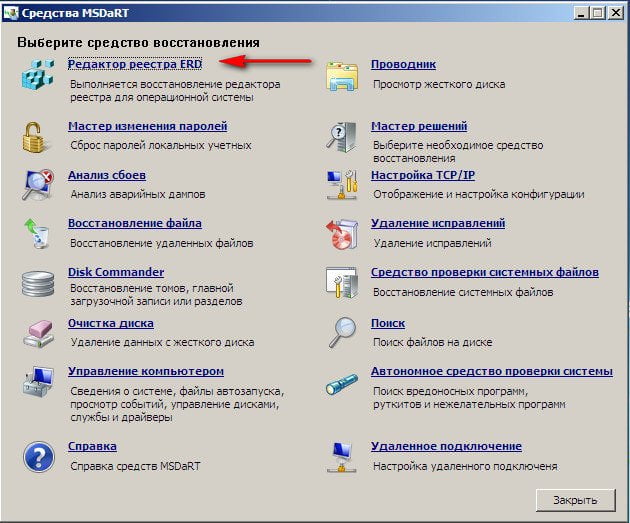

Все инструменты я описывать не буду, так как это тема для большой статьи и я её готовлю.

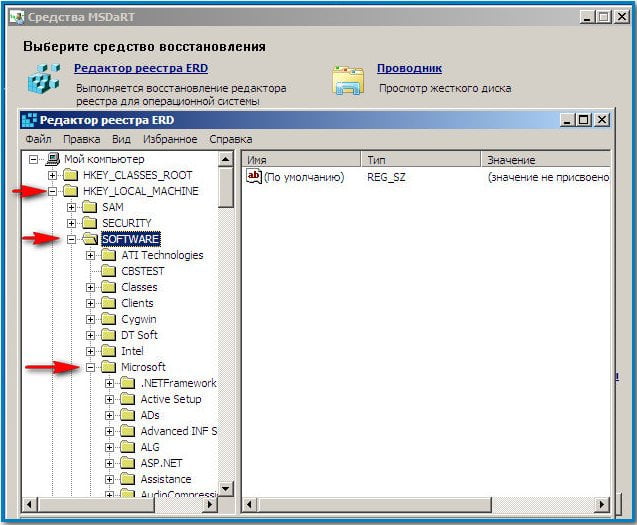

Возьмём первый инструмент Registry Editor инструмент дающий работать с реестром подключенной операционной системы Windows 7.

Идём в параметр Winlogon ветки HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogon и просто правим вручную файлы – Userinit и Shell. Какое они должны иметь значение, вы уже знаете.

Userinit — C:Windowssystem32userinit.exe,

Shell — explorer.exe

Не забываем тоже параметр AppInit_DLLs в ветке реестра HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWindowsAppInit_DLLs -он должен быть пустой.

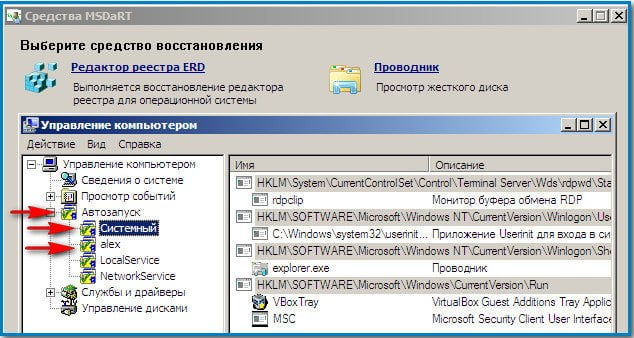

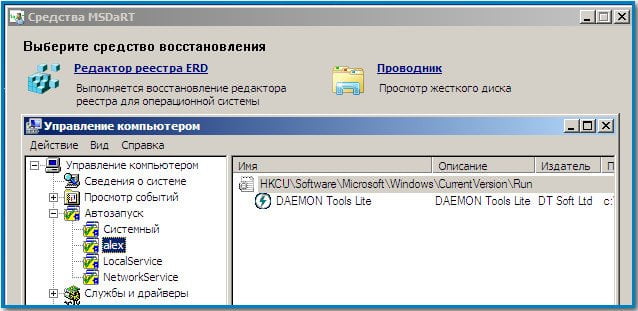

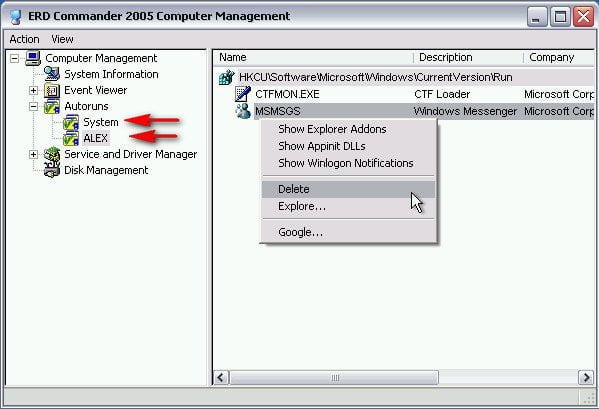

Так же мы с вами можем зайти в автозагрузку с помощью инструмента Управление компьютером.

Автозапуск. Далее удаляем всё подозрительное, в данном случае можно сказать ничего страшного нет. DAEMON Tools Lite можете оставить.

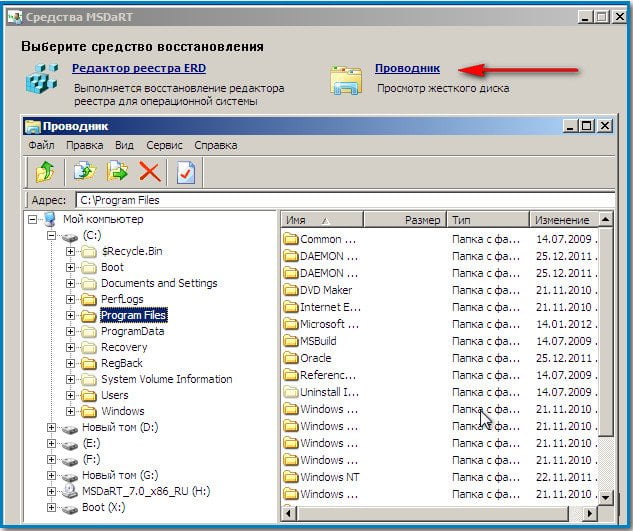

Инструмент проводник – без комментариев, здесь мы можем проводить любые операции с нашими файлами: копировать, удалять, запустить с флешки антивирусный сканер и так далее.

В нашем случае нужно почистить от всего временные папки Temp, сколько их и где они находятся в Windows 7, вы уже знаете из середины статьи.

Но внимание! Так как Microsoft Diagnostic and Recovery Toolset полностью подключается к вашей операционной системе, то удалить к примеру файлы реестра -SAM, SECURITY, SOFTWARE, DEFAULT, SYSTEM, у вас не получится, ведь они находятся в работе, а внести изменения пожалуйста.

Как убрать баннер в Windows XP

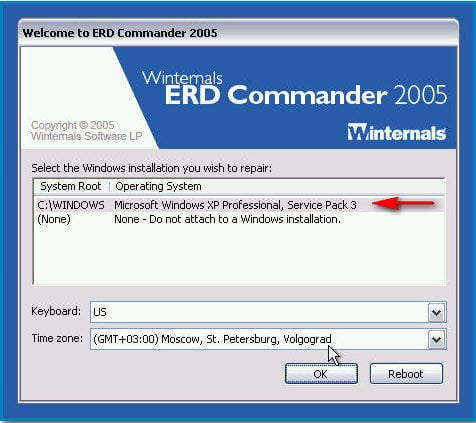

Опять же дело в инструменте, я предлагаю использовать ERD Commander 5.0 (ссылка на статью выше), как я уже говорил в начале статьи он специально разработан для решения подобных проблем в Windows XP. ERD Commander 5.0 позволит непосредственно подключиться к операционной системе и проделать всё то же, что мы сделали с помощью Microsoft Diagnostic and Recovery Toolset в Windows 7.

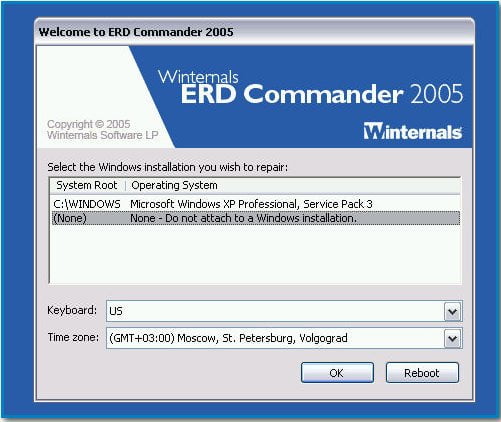

Загружаем наш компьютер с диска восстановления ERD Commander. Выбираем первый вариант подключение к заражённой операционной системе.

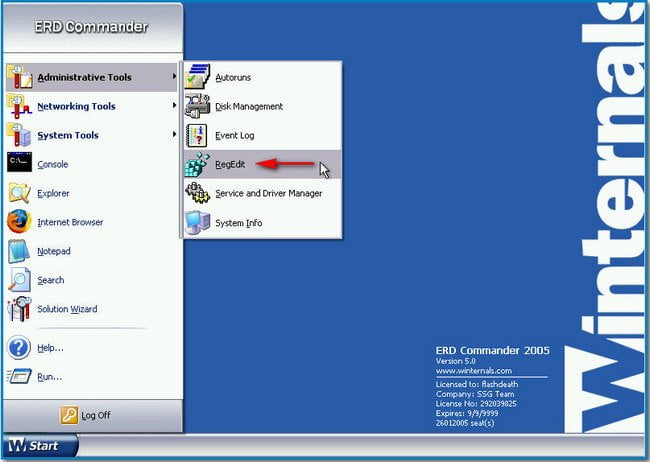

Выбираем реестр.

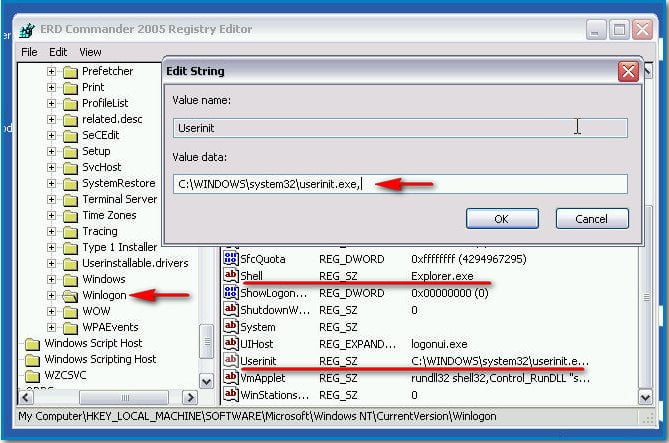

Смотрим параметры UserInit и Shell в ветке HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogon. Как я уже говорил выше, у них должно быть такое значение.

Userinit — C:Windowssystem32userinit.exe,

Shell — explorer.exe

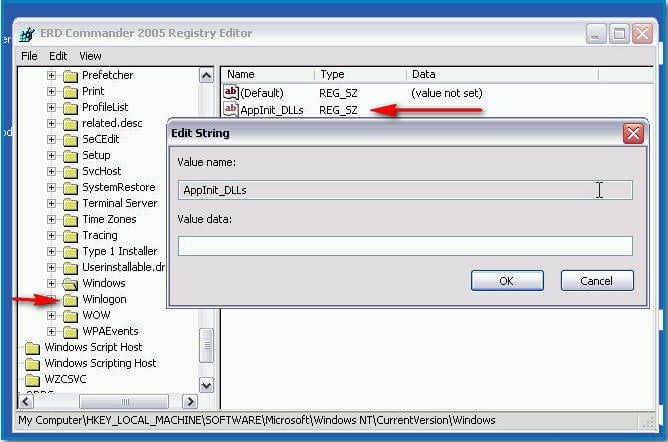

Так же смотрим HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWindowsAppInit_DLLs -он должен быть пустой.

Далее идём в проводник и удаляем всё из временных папок Temp.

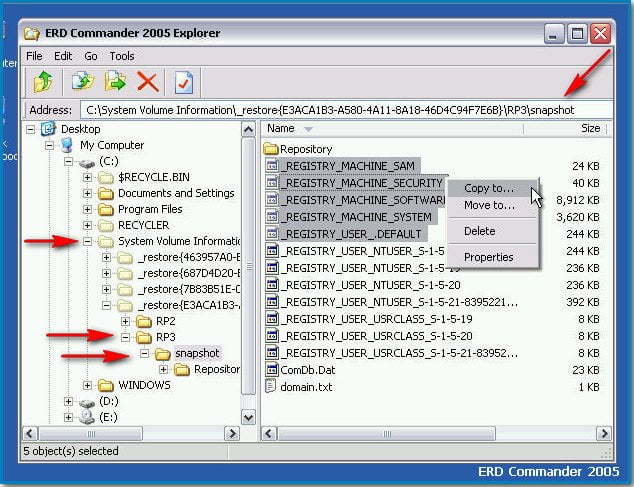

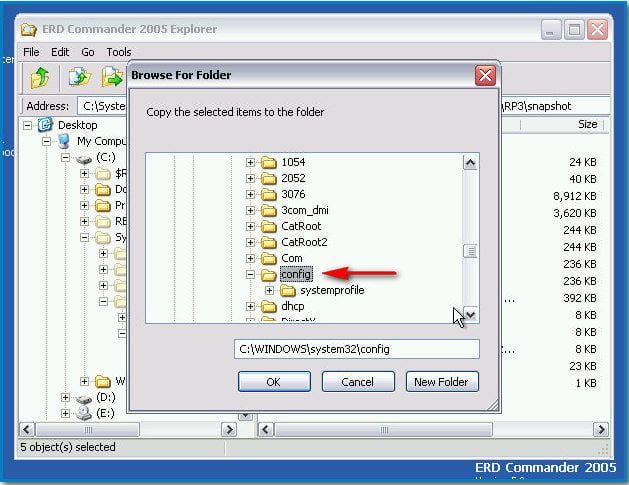

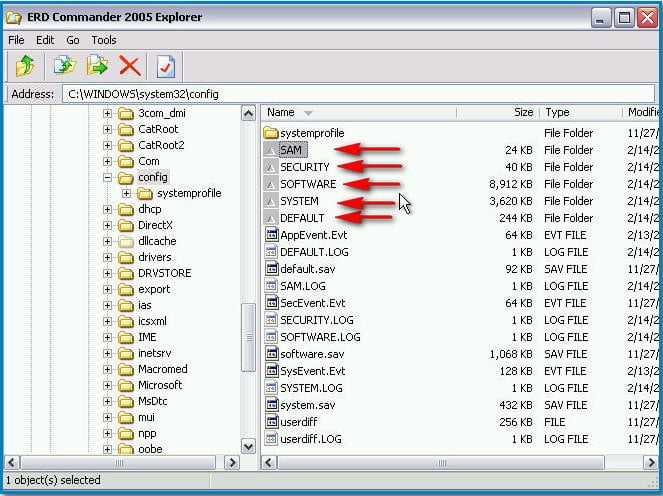

Как ещё можно удалить баннер в Windows XP с помощью ERD Commander (кстати такой способ применим для любого Live CD). Можно попытаться сделать это даже без подключения к операционной системе. Загружаем ERD Commander и работаем без подключения к Windows XP,

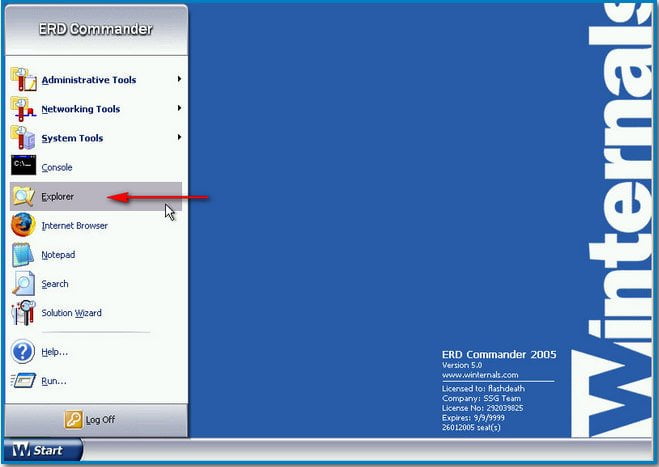

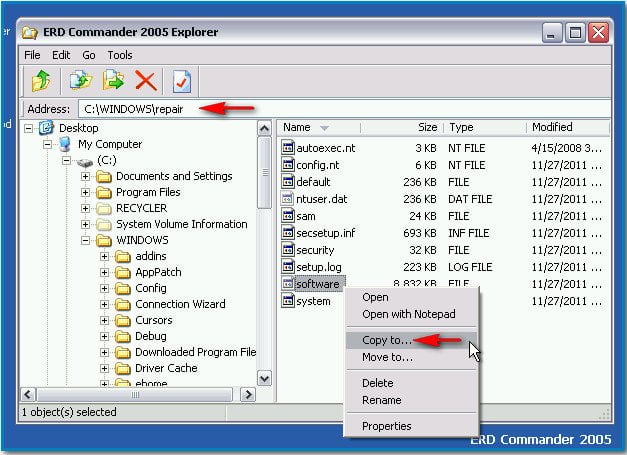

в этом режиме мы с вами сможем удалять и заменять файлы реестра, так как они не будут задействованы в работе. Выбираем Проводник.

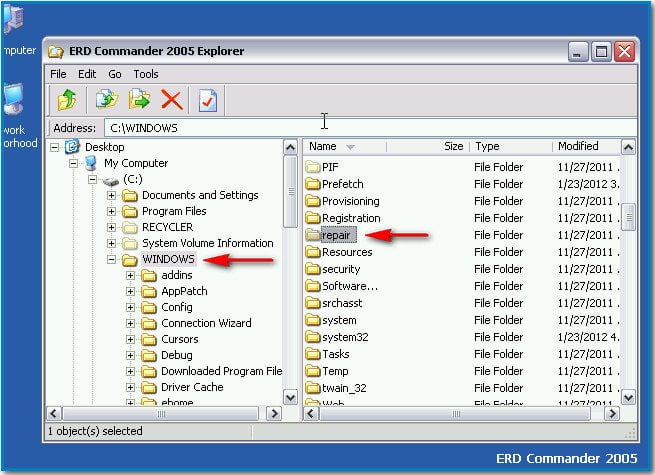

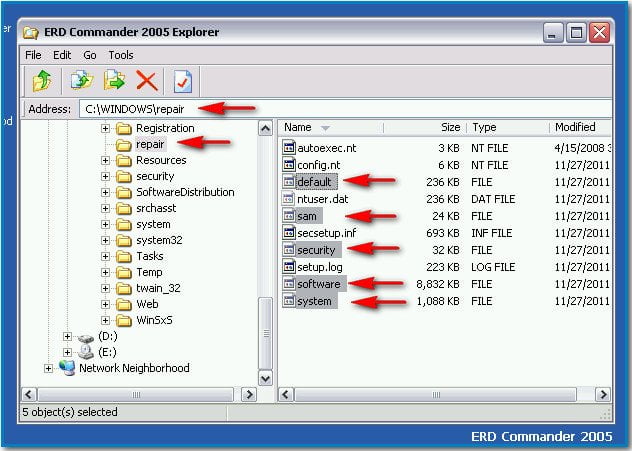

Файлы реестра в операционной системе Windows XP находятся в папке C:WindowsSystem32Config. А резервные копии файлов реестра, созданные при установке Windows XP лежат в папке repair, расположенной по адресу С:Windowsrepair.

Поступаем так же, копируем в первую очередь файл SOFTWARE,

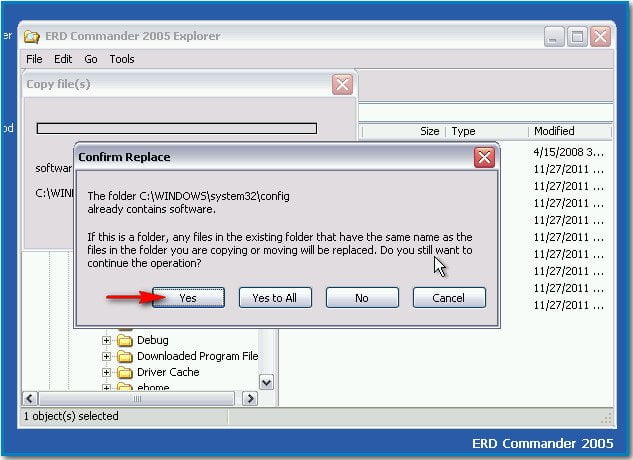

а затем можно и остальные файлы реестра — SAM , SEСURITY, DEFAULT, SYSTEM по очереди из папки repair и заменяем ими такие же в папке C:WindowsSystem32Config. Заменить файл? Соглашаемся- Yes.

Хочу сказать, что в большинстве случаев хватает заменить один файл SOFTWARE. При замене файлов реестра из папки repair, появляется хороший шанс загрузить систему, но большая часть изменений произведённая вами после установки Windows XP пропадёт. Подумайте, подойдёт ли этот способ вам. Не забываем удалить всё незнакомое из автозагрузки. В принципе клиент MSN Messenger удалять не стоит, если он вам нужен.

И последний на сегодня способ избавления от баннера вымогателя с помощью диска ERD Commander или любого Live CD

Если у вас было включено восстановление системы в Windows XP, но применить его не получается, то можно попробовать сделать так. Идём в папку C:WindowsSystem32Config содержащую файлы реестра.

Открываем с помощью бегунка имя файла полностью и удаляем SAM, SEСURITY, SOFTWARE, DEFAULT, SYSTEM. Кстати перед удалением их можно скопировать на всякий случай куда-нибудь, мало ли что. Может вы захотите отыграть назад.

Далее заходим в папку System Volume Information_restore{E9F1FFFA-7940-4ABA-BEC6- 8E56211F48E2}RPsnapshot, здесь копируем файлы представляющие из себя резервные копии ветки нашего реестра HKEY_LOCAL_MACHINE

REGISTRY_MACHINESAM

REGISTRY_MACHINESECURITY

REGISTRY_MACHINESOFTWARE

REGISTRY_MACHINEDEFAULT

REGISTRY_MACHINESYSTEM

Вставляем их в папку C:WindowsSystem32Config

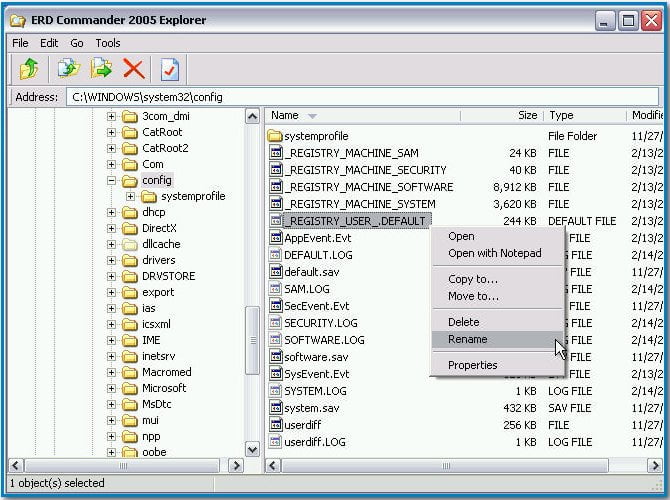

Затем заходим в папку Config и переименовываем их, удаляя REGISTRY_MACHINE, оставляя тем самым новые файлы реестра SAM, SEСURITY, SOFTWARE, DEFAULT, SYSTEM.

Затем удаляем содержимое папок Temp и Prefetch, удаляем всё из папки Автозагрузка как показано выше. Буду рад, если кому-нибудь помогло. В дополнение к статье, написан небольшой и интересный рассказ, можете почитать.

Выделите и нажмите Ctrl+Enter

LiveDisk, Антивирусы

Как убрать баннер