Как определить, какая программа создаёт подозрительные файлы на рабочем столе

Как определить, какая программа создаёт подозрительные файлы на рабочем столе

Содержание:

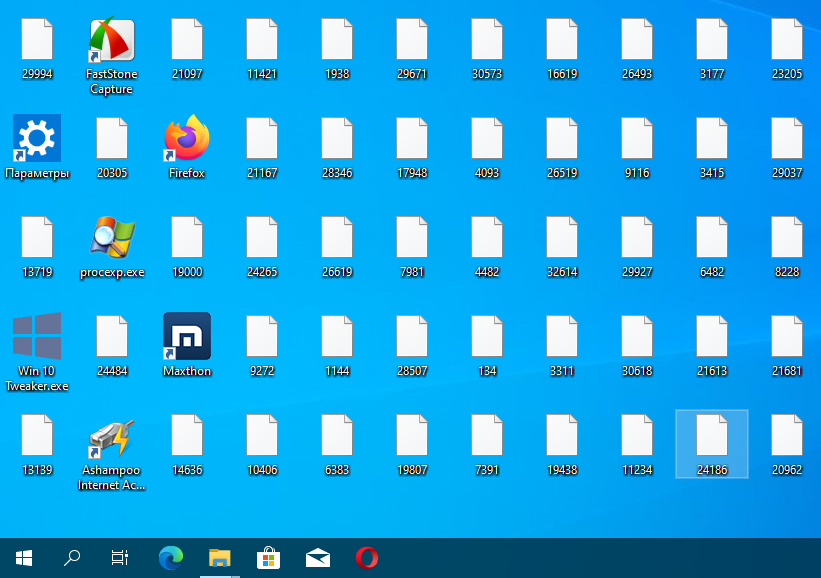

В процессе работы операционная система и установленные в ней прикладные программы создают множество временных файлов и это совершенно нормальное явление, если только эти файлы не начинают появляться там, где их в принципе быть не должно, например, на рабочем столе. Если же файлы эти нельзя ещё и просмотреть, то это должно стать поводом для беспокойства, поскольку подобное поведение нередко свидетельствует о вирусной активности на компьютере пользователя, хотя ещё не факт, что система действительно заражена. Но, во всяком случае брать на себя труд по выяснению причин такого поведения системы приходится пользователю.

↑ Как определить, какая программа создаёт подозрительные файлы на рабочем столе

Заключается он в том, чтобы определить, какая программа создаёт файлы, проанализировать её и удалить или по меньшей мере заблокировать. Если файлы появляются в какой-то определённой директории, это облегчает задачу, по крайней мере, нам не нужно будет отслеживать изменения во всей файловой системе. Если файлы имеют одинаковые префиксы или вообще их имена формируются по некоему шаблону, это снимает ряд трудностей, но, к сожалению, генерируемые неизвестной программой файлы могут иметь рандомные, то есть случайные имена.

Заключается он в том, чтобы определить, какая программа создаёт файлы, проанализировать её и удалить или по меньшей мере заблокировать. Если файлы появляются в какой-то определённой директории, это облегчает задачу, по крайней мере, нам не нужно будет отслеживать изменения во всей файловой системе. Если файлы имеют одинаковые префиксы или вообще их имена формируются по некоему шаблону, это снимает ряд трудностей, но, к сожалению, генерируемые неизвестной программой файлы могут иметь рандомные, то есть случайные имена.

Для отслеживания активности в файловой системе мы предлагаем использовать такую утилиту как Process Monitor, созданную небезызвестным сотрудником Microsoft Марком Руссиновичем. Помимо Process Monitor, существуют также и другие утилиты для отслеживания изменений в файловой системе, более простые в использовании, но и менее функциональные. Тем не менее, перед тем как приступать к отлавливанию проявляющего непонятную активность файла, рекомендуем выполнить ряд простых действий, которые, возможно, позволят обнаружить его уже на первом этапе.

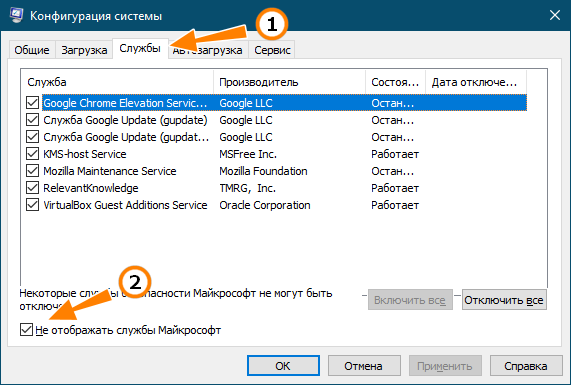

↑ Проверьте фоновые процессы

Откройте командой msconfig утилиту «Конфигурация системы», переключитесь на вкладку «Службы» и отметьте флажком «Не отображать службы Майкрософт». Внимательно изучите список запущенных сторонних служб и убедитесь, что среди них нет ничего подозрительного. Вряд ли имя службы поведает вам о многом, но, по крайней мере, это даст вам зацепку для начала поиска связанного с нею файла через оснастку управления службами.

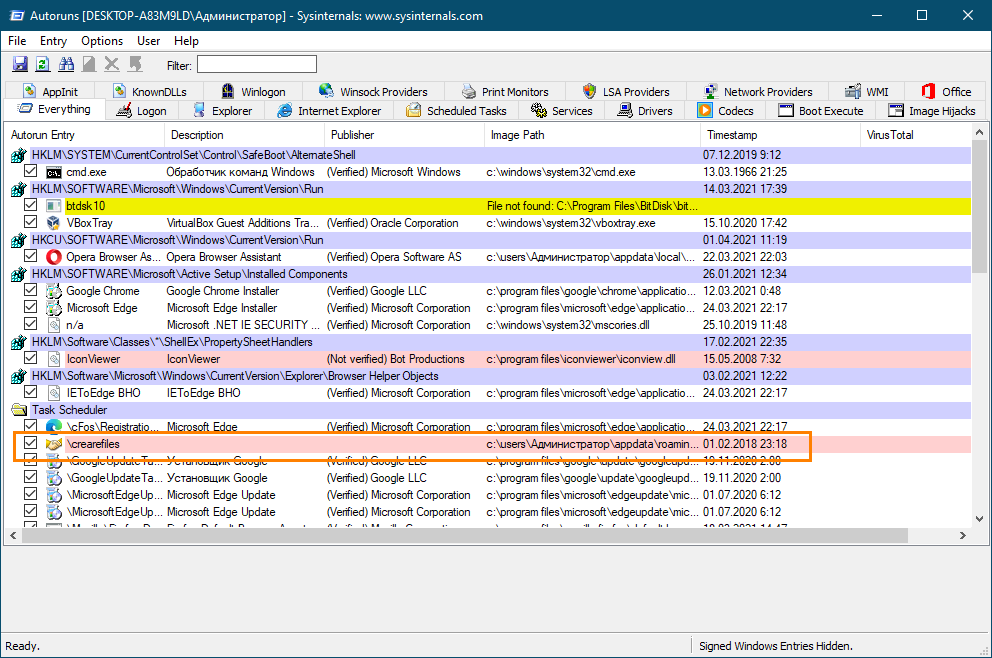

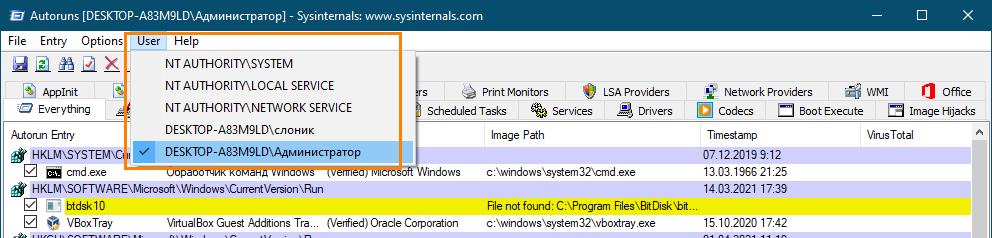

↑ Проанализируйте автозагрузку

Для анализа автозагрузки мы рекомендуем использовать утилиту Autoruns. Запустите её от имени администратора и столь же внимательно изучите содержимое вкладки «Everything». Она включает в себя все элементы автозапуска: как те, которые запускаются из реестра или папки автозапуска, так и те, которые прописались в планировщик заданий. Обратите внимание на колонки «Description» и «Publisher»: они содержат краткое описание приложения и информацию о поставщике. Элементы автозапуска, подсвеченные розовым цветом, не имеют цифровой подписи, что косвенно указывает на их неоднозначное происхождение.

Примечание: в меню Autoruns выполните проверку не только процессов с правами текущего пользователя, но и SYSTEM, LOCAL SERVICE и NETWORK SERVICE.

Примечание: в меню Autoruns выполните проверку не только процессов с правами текущего пользователя, но и SYSTEM, LOCAL SERVICE и NETWORK SERVICE.

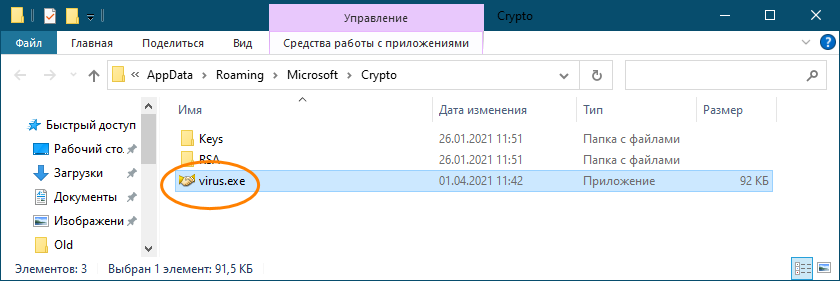

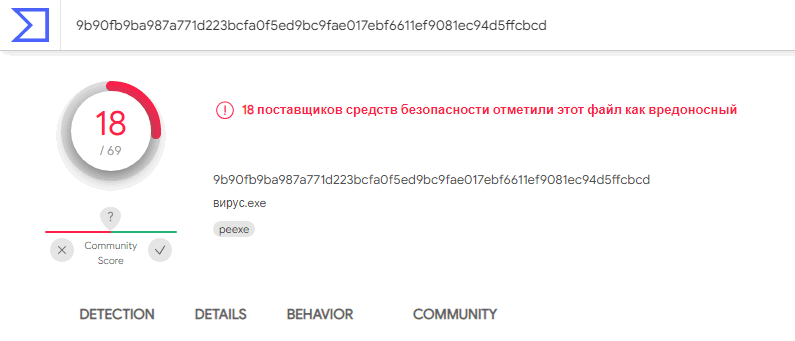

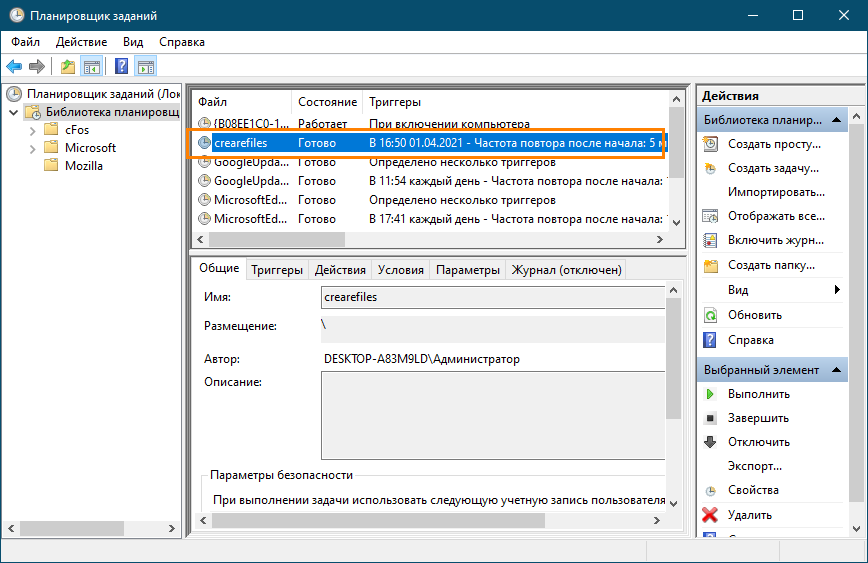

Так, подозрительным нам показался файл createfiles, не имеющий ни описания, ни лицензии. Когда же мы проверили его расположение, он оказался там, где его по идее быть не должно – в папке профиля пользователя %userprofile%AppDataRoamingMicrosoftCrypto, а его название прямо указывало на род его деятельности. Кстати, входил он в группу «Task Scheduler», то есть был прописан в планировщике заданий. Отыскав его в оснастке планировщика, мы открыли его свойства и по его триггеру определили, что файлу было «назначено» запускаться каждые пять минут. Мы отправили этот файл на анализ в VirusTotal и в результате получили такую картину. После его физического удаления и удаления созданной записи в Планировщике заданий неполадки прекратились.

Так, подозрительным нам показался файл createfiles, не имеющий ни описания, ни лицензии. Когда же мы проверили его расположение, он оказался там, где его по идее быть не должно – в папке профиля пользователя %userprofile%AppDataRoamingMicrosoftCrypto, а его название прямо указывало на род его деятельности. Кстати, входил он в группу «Task Scheduler», то есть был прописан в планировщике заданий. Отыскав его в оснастке планировщика, мы открыли его свойства и по его триггеру определили, что файлу было «назначено» запускаться каждые пять минут. Мы отправили этот файл на анализ в VirusTotal и в результате получили такую картину. После его физического удаления и удаления созданной записи в Планировщике заданий неполадки прекратились.

↑ Отслеживание процесса создания файла в Process Monitor

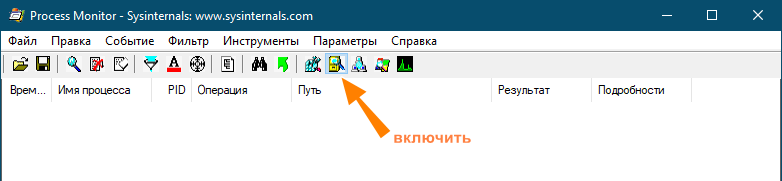

Process Monitor — пожалуй, лучшее, что может предложить рынок бесплатного программного обеспечения для отслеживания процессов и создаваемых ими записей, причём не только на диске, но и в реестре. Язык интерфейса этого инструмента — английский, но если вы не против, для большей понятливости мы будем использовать чуть более старую, но русифицированную версию 3.33, тогда как на официальном сайте доступна уже версия под индексом 3.61. Поскольку нам нужно выяснить, какая программа создаёт на рабочем столе непонятные файлы со случайными именами, будем придерживаться следующего алгоритма.

1. Запустите Process Monitor с правами администратора с любой папки, кроме рабочего стола, ведь зачем нам отслеживать лишнюю активность;

2. На панели инструментов снимите галочки отслеживание сетевой активности, процессов и потоков, а также обращения к реестру, оставляем отслеживание только файловой активности;

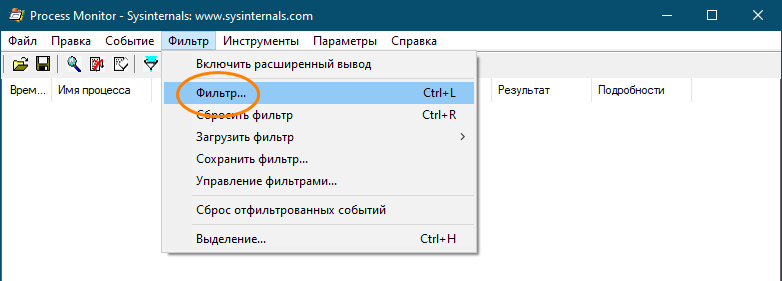

3. В меню выберите Фильтр → Фильтр;

3. В меню выберите Фильтр → Фильтр;

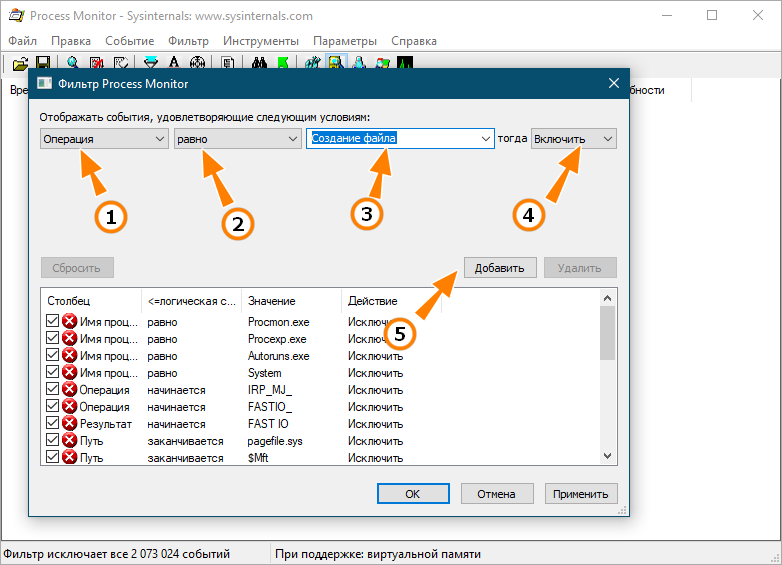

4. В открывшемся окошке в первом выпадающем списке выбираем «Операция», во втором — «Равно», в третьем — тип операции, в данном случае «Создание» файла. Жмём «Добавить»;

4. В открывшемся окошке в первом выпадающем списке выбираем «Операция», во втором — «Равно», в третьем — тип операции, в данном случае «Создание» файла. Жмём «Добавить»;

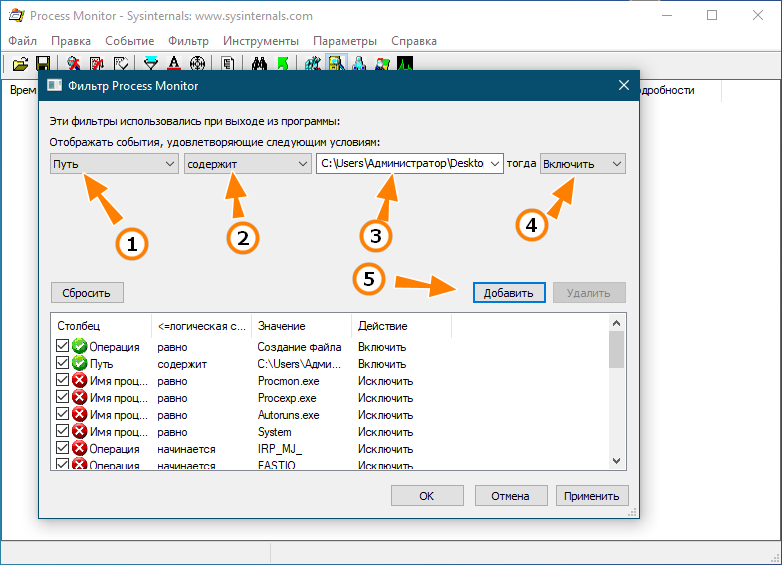

5. Создаём ещё одно условие, выбирая на этот раз в первом списке «Путь», во втором — «Содержит», а в третьем указываем путь к отслеживаемому каталогу — к рабочему столу. Жмём «Добавить». Обратите внимание, что статус этих фильтров должен быть «Включить» (зелёный);

5. Создаём ещё одно условие, выбирая на этот раз в первом списке «Путь», во втором — «Содержит», а в третьем указываем путь к отслеживаемому каталогу — к рабочему столу. Жмём «Добавить». Обратите внимание, что статус этих фильтров должен быть «Включить» (зелёный);

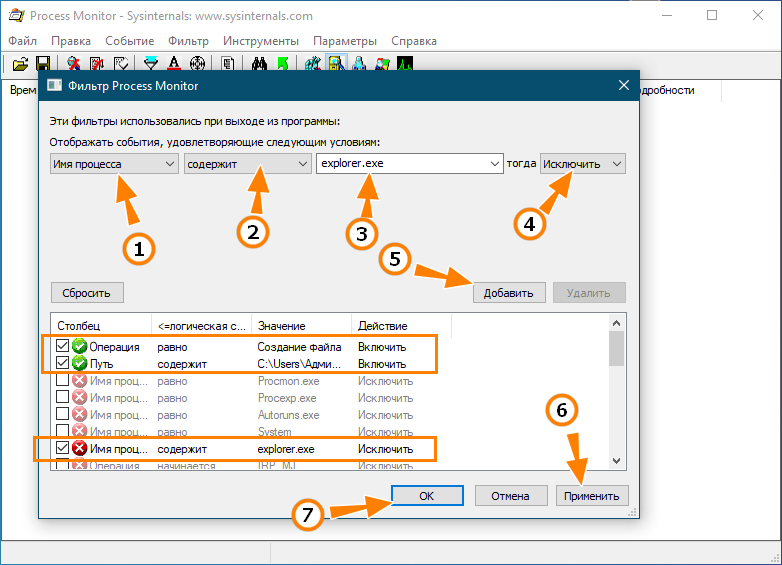

6. Чтобы вездесущий процесс Проводника не забивал нам логи, исключим его из наблюдения. В первом списке «Путь», во втором — «Содержит», а в третьем указываем название исполняемого файла Проводника explorer.exe. Статус этого фильтра выставляем «Исключить» (красный). Жмём «Добавить». Остальные пункты можно отключить;

6. Чтобы вездесущий процесс Проводника не забивал нам логи, исключим его из наблюдения. В первом списке «Путь», во втором — «Содержит», а в третьем указываем название исполняемого файла Проводника explorer.exe. Статус этого фильтра выставляем «Исключить» (красный). Жмём «Добавить». Остальные пункты можно отключить;

7. В общем, должно получиться как на скриншоте. Сохраняем настройки нажатием «Применить» и «OK».

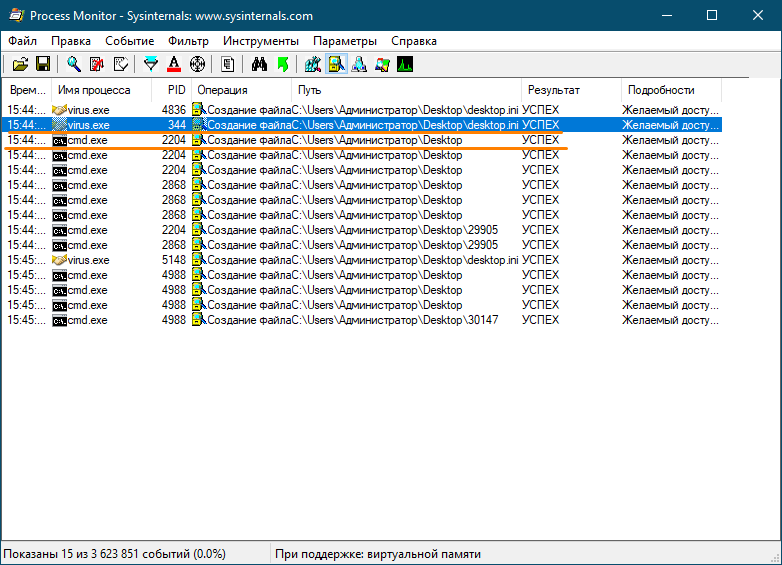

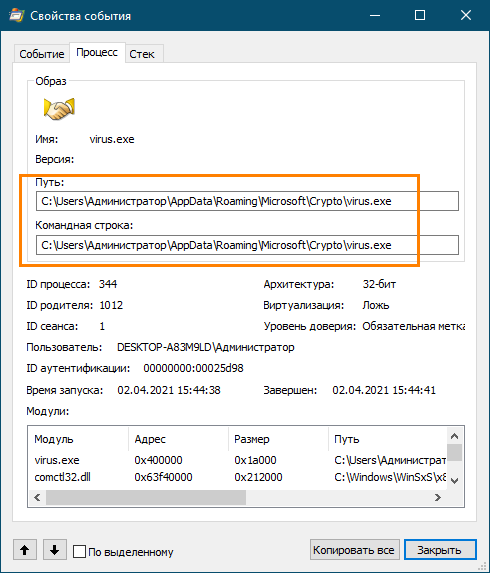

Результаты не заставили себя долго ждать. В окне Process Monitor вы видим активность некоего файла virus.exe, который создал на рабочем столе файл desktop.ini. Обнаружить месторасположение исполняемого файла не составило особого труда, открыв свойства записи. Мы видим полный путь к этому зловреду.

Результаты не заставили себя долго ждать. В окне Process Monitor вы видим активность некоего файла virus.exe, который создал на рабочем столе файл desktop.ini. Обнаружить месторасположение исполняемого файла не составило особого труда, открыв свойства записи. Мы видим полный путь к этому зловреду.

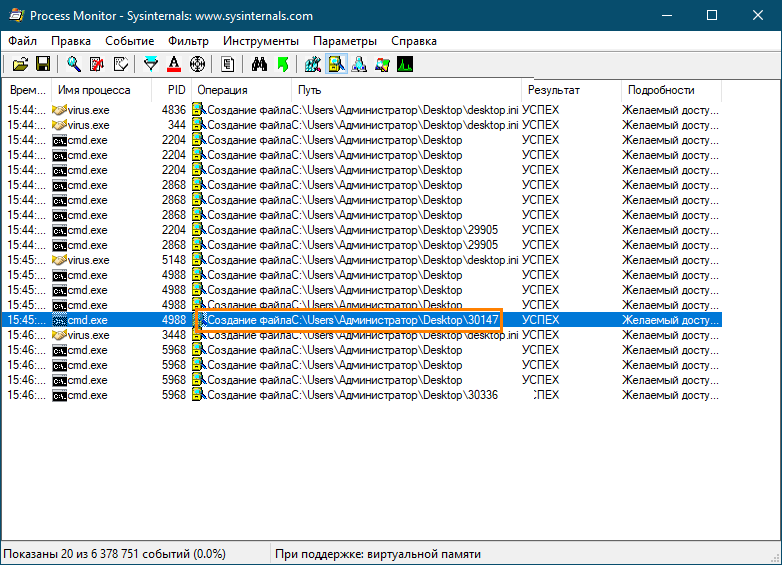

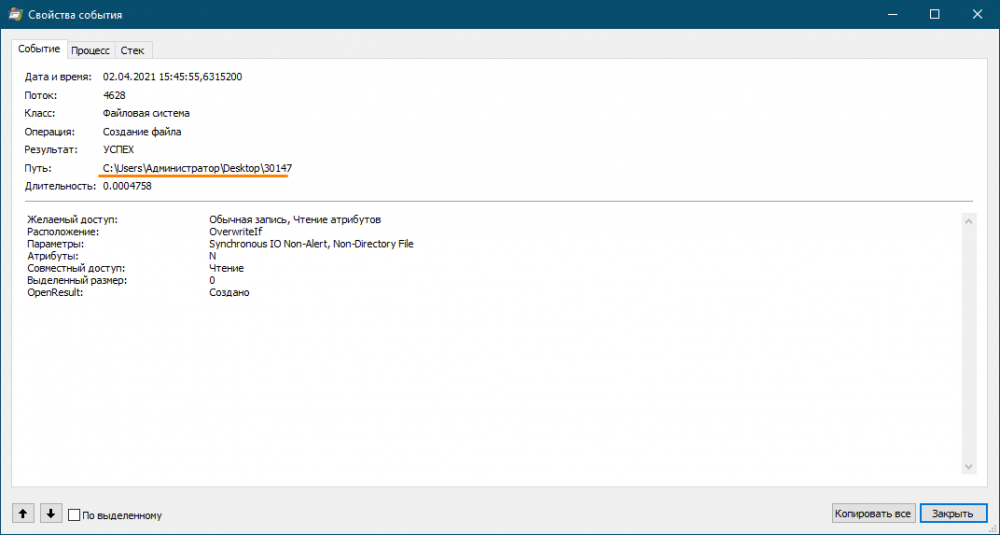

При этом одновременно с virus.exe запускается несколько сеансов командной строки, которая создаёт на рабочем столе файлы рандомными именам, что хорошо видно из колонки «Путь» (файл 30147 без расширения).

При этом одновременно с virus.exe запускается несколько сеансов командной строки, которая создаёт на рабочем столе файлы рандомными именам, что хорошо видно из колонки «Путь» (файл 30147 без расширения).

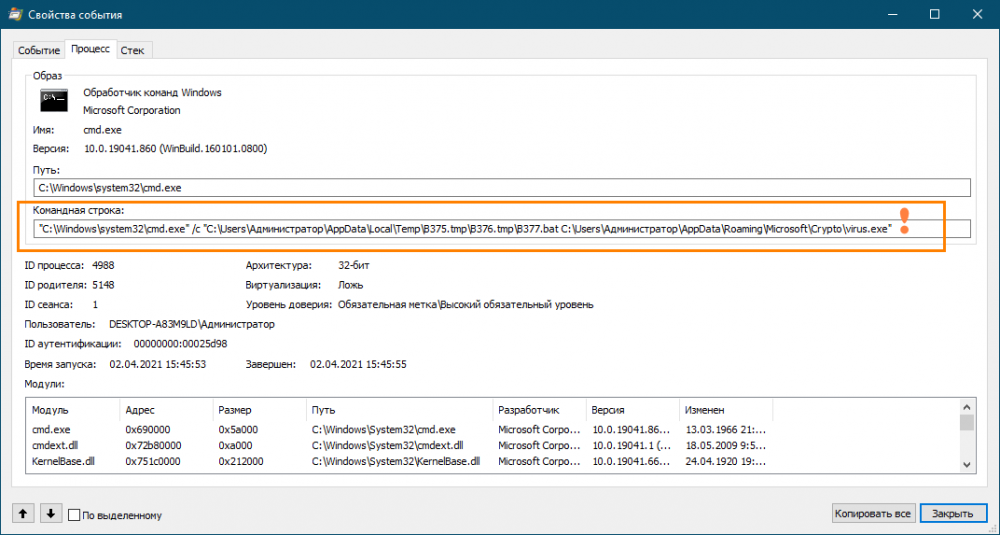

Получается так, что virus.exe инициирует запуск командной оболочки Windows, которая исполняет зашитый во вредоносном файле код, но это частный случай, у вас всё может быть иначе, тем не менее, надеемся, что сам принцип отслеживания файловой активности и связанной с ней процессов вам понятен. Кстати, открыв свойства события создания файла с рандомным именем и переключившись на вкладку «Процесс», мы подтвердили наши предположения о связи файла virus.exe с вполне безобидной командной строкой.

Получается так, что virus.exe инициирует запуск командной оболочки Windows, которая исполняет зашитый во вредоносном файле код, но это частный случай, у вас всё может быть иначе, тем не менее, надеемся, что сам принцип отслеживания файловой активности и связанной с ней процессов вам понятен. Кстати, открыв свойства события создания файла с рандомным именем и переключившись на вкладку «Процесс», мы подтвердили наши предположения о связи файла virus.exe с вполне безобидной командной строкой.

Что делать с файлом virus.exe, полагаем, объяснять не нужно, не будет лишним только проверить его записи в автозагрузке той же Autoruns.

Что делать с файлом virus.exe, полагаем, объяснять не нужно, не будет лишним только проверить его записи в автозагрузке той же Autoruns.

↑ Process Explorer как помощник по отлавливанию вирусов

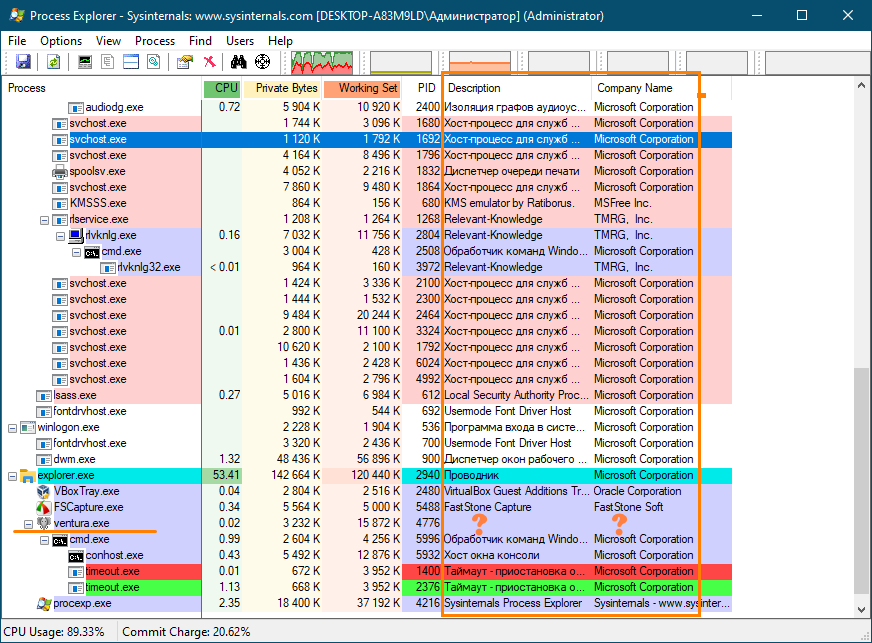

Кратко рассмотрим ещё один похожий случай. На компьютере завёлся зловред, который подобно virus.exe загаживал рабочий стол файлами со случайными именами. На этот раз мы не стали прибегать к помощи Process Monitor, а воспользовались Process Explorer — утилитой от того же разработчика. Запустив её с правами администратора и просмотрев «Description» и «Company Name», мы нашли таких пустых колонки, принадлежащих некоему файлу ventura.exe, являющемуся родителем процесса cmd.exe → conhost.exe, проявляющего периодическую активность, которую мы сопоставили с временем генерирования на рабочем столе файлов.

Но интересно другое: сам факт того что процесс ventura.exe не подписан разработчиком уже косвенно свидетельствует о том, что файл создавался либо с явно вредоносными целями, либо «на коленке», но тогда непонятно, о чём вообще думал разработчик, решивший опубликовать неподписанный, а значит, неблагонадёжный с точки зрения антивирусов файл.

Но интересно другое: сам факт того что процесс ventura.exe не подписан разработчиком уже косвенно свидетельствует о том, что файл создавался либо с явно вредоносными целями, либо «на коленке», но тогда непонятно, о чём вообще думал разработчик, решивший опубликовать неподписанный, а значит, неблагонадёжный с точки зрения антивирусов файл.

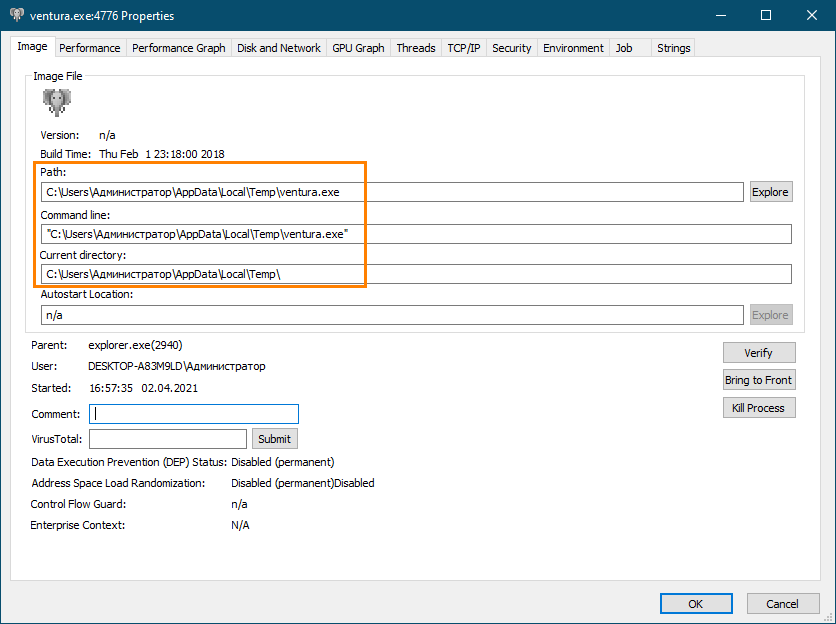

Да, проверив путь расположения файла, мы обнаружили его в папке %userprofile%AppDataLocalTemp, что в принципе допустимо, хотя его быть там быть не должно, тем более, что никаких других исполняемых файлов с этим названием в системных каталогах мы не обнаружили. И что вы думаете произошло, когда мы удалили ventura.exe? Файлы на рабочем столе перестали создаваться. Вот такие дела, друзья.

Да, проверив путь расположения файла, мы обнаружили его в папке %userprofile%AppDataLocalTemp, что в принципе допустимо, хотя его быть там быть не должно, тем более, что никаких других исполняемых файлов с этим названием в системных каталогах мы не обнаружили. И что вы думаете произошло, когда мы удалили ventura.exe? Файлы на рабочем столе перестали создаваться. Вот такие дела, друзья.

Выделите и нажмите Ctrl+Enter

Антивирусы, Безопасность

Как определить, какая программа создаёт подозрительные файлы на рабочем столе