Защита от вирусов и шифровальщиков с помощью встроенных средств Windows

Программы-шифровальщики за последние несколько лет стали массовой проблемой, с которой постоянно сталкиваются отдельные пользователи или целые компании. Шифровальщики шифруют ценные файлы (документы, фото, изображения) на диске пользователя и выводят сообщение с требованием выкупа за восстановление данных.

В этой статье мы рассмотрим основные встроенные средства Windows и организационные методики, которые позволяют защитить ваш компьютер от шифровальщиков и вирусов.

Включите базовые средства безопасности Windows

В первую очередь убедитесь, что у вас включены и корректно настроены базовые средства защиты Windows:

Из организационных мер, которые позволяют повысить защиты вашего компьютера стоит выделить:

Это базовые советы, которые позволяют уменьшить риски заражения компьютеров и сделать восстановление после шифровальщика более простым. Далее рассмотрим дополнительные средства, которые направлены на защиту от шифровальщиков.

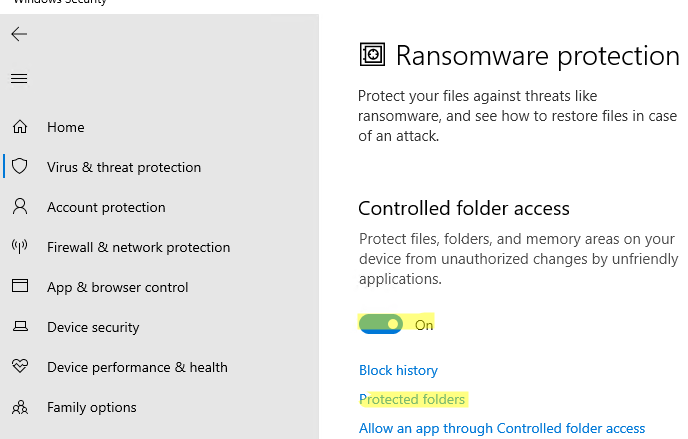

Защита папок от шифровальщиков с помощью Controlled Folder Access в Windows Defender

Во встроенном антивирусе Windows доступен отдельная функция безопасности для защит файлов пользователя от вредоносных программ. Controlled Folder Access (CFA, контролируемый доступ к папкам) входит в состав Windows Defender Exploit Guard и позиционируется как средство для борьбы с вирусами-шифровальщиками.

Controlled Folder Access отслеживает все изменения в защищенных папках. Если недоверенное приложение пытается внести изменение в защищенные файлы, оно блокируется, а пользователь получает уведомление.

Controlled Folder Access по умолчанию отключен в Windows 10/11. Запустите приложение Windows Security -> Virus and Thread Protection -> Manage ransomware protection.

Включите функцию Controller Folder Access.

По умолчанию Controlled Folder Access защищает только стандартные папки в профиле пользователей (Documents, Pictures, Music, Videos и Desktop). Чтобы добавить дополнительных папки, нажмите Protected Folders и добавьте новые пути.

Вы можете добавить доверенные приложения в разделе Allow an app through folder access.

Также вы можете включить CFA и добавить защищенные папки и доверенные приложения с помощью PowerShell:

Set-MpPreference -EnableControlledFolderAccess Enabled

Add-MpPreference -ControlledFolderAccessProtectedFolders "C:Docs"

Add-MpPreference -ControlledFolderAccessAllowedApplications "C:Program Files (x86)Notepad++notepad++.exe"

В домене Active Directory вы можете включить и настроить защиту от шифровальщиков с помощью GPO: Computer configuration -> Administrative templates -> Windows components -> Windows Defender Antivirus -> Windows Defender Exploit Guard -> Controlled folder access

Блокировка вирусов и шифровальщиков с помощь Software Restriction Policies (Applocker)

В Windows есть несколько встроенных механизмов блокировки запуска сторонних программ на компьютерах пользователей: Windows Defender Application Control (WDAC), AppLocker, Software Restriction Policies (SRP) и т.д.

В корпоративной среде чаще всего используются Software Restriction Policies. Эти политики позволяют создать правила, которые разрешают запускать только определенные исполняемые файлы (программы).

Например, типовое правило SRP может выглядеть так:

- Разрешить запуск любых исполняемых файлов из каталогов

%Windir%

,

C:Program Files

,

C:Program Files x86 - Запретить запуск любых других файлов.

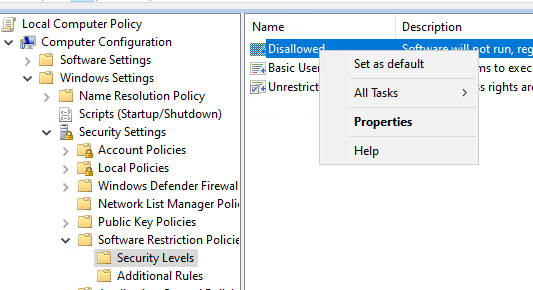

Политики SRP настраиваются в разделе GPO Computer Configuration -> Windows Settings -> Security Settings -> Software Restriction Policies -> Additional Rules.

По умолчанию политики SRP работают в режиме черного списка (разрешено все, кроме того, что запрещено явно).

Чтобы переключить SRP в режим белого списка (запрещено все, кроме разрешенного), перейдите в раздел Security Levels, щелкните по Disallowed и выберите Set as Default.

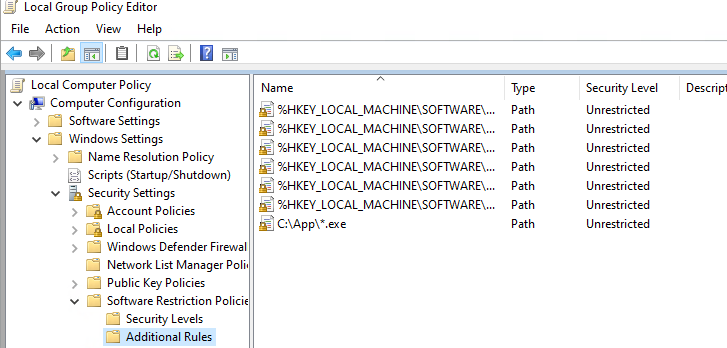

Затем перейдите в раздел Additional rules и создайте разрешающие правила для определенных путей (New Path Rules).

Политики SRP по-умолчанию разрешают запуск исполняемых файлов из системных каталогов:

%HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionSystemRoot%;

%HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionProgramFilesDir%.

Дополнительно добавьте следующие правила:

%HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionCommonFilesDir%

%HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionCommonFilesDir (x86)%

%HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionCommonW6432Dir%

%HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionProgramFilesDir (x86)%

%HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionProgramW6432Dir%

Также укажите путь к исполняемым файлам в других каталогах, запуск которых нужно разрешить.

Обновите настройки GPO на компьютере.

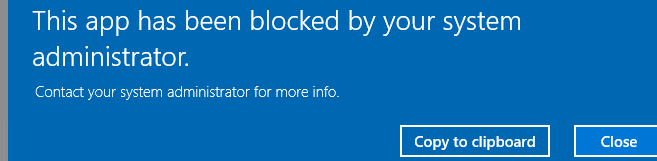

Теперь при попытке запустить исполняемый файл из любого другого каталога появится ошибка.

This app has been blocked by your system administrator.

Защита от шифровальщиков с помощью FSRM в Windows Server

На файловом сервере с Windows Server как один из элементов защиты от вирусов и шифровальщиков можно использовать File Server Resource Manager (FSRM). Вы можете заблокировать возможность создавать

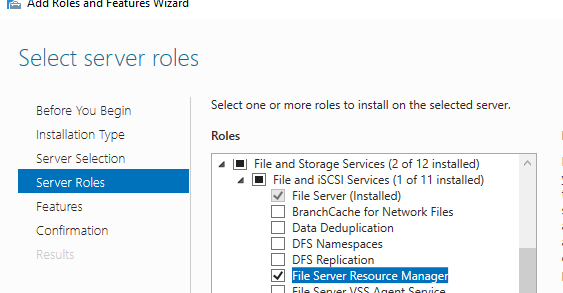

Установите роль с помощью PowerShell или из Server Manager или:

Install-WindowsFeature FS-Resource-Manager -IncludeManagementTools

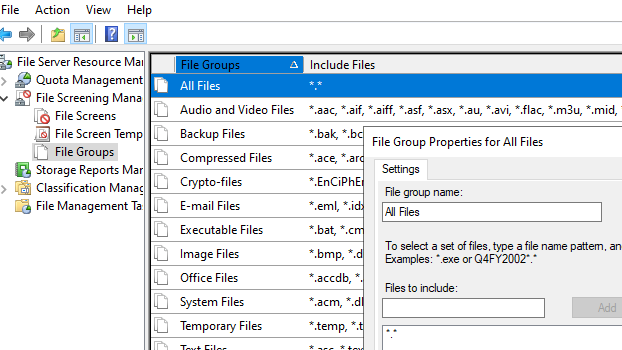

Идея защиты от шифровальщиков в этом случае заключается в том, что вы заранее определите группы файлов, которые разрешено создавать и хранить в сетевой папке. В FSRM уже есть предопределённые группы для различных типов файлов (File Groups).

Создайте новую группу All Files и укажите

*.*

в поле Files to include.

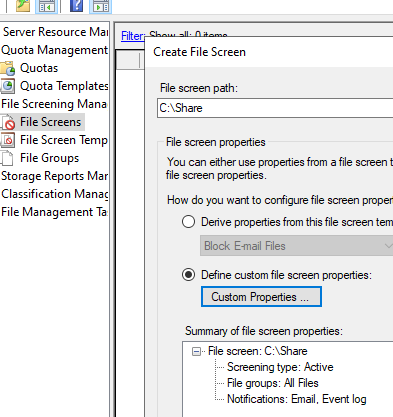

Примените ограничение к вашей сетевой папке (File Screens -> Create File Screen). Укажите локальный путь к папке и выберите Custom Properties. Выберите:

Screening type: Active File Groups: All files

На вкладках E-mail Message и Event log можно настроить оповещения при создании запрещенных типов файлов.

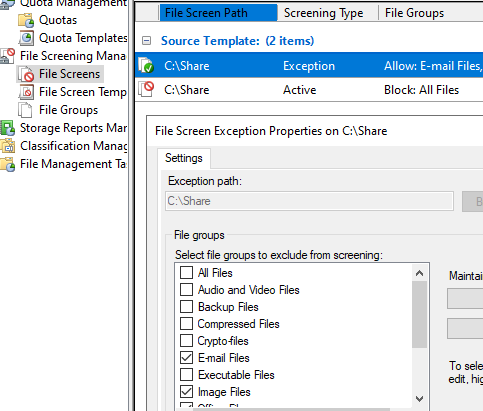

Теперь создайте для этого пути исключения (File Screens -> Create File Screen Exceptions). Выберите типы файлов, которые разрешено сохранять в сетевой папке.

Теперь FSRM будет блокировать создание любых файлов, кроме разрешенных расширений.

Защита файлов с помощью теневого копирования VSS

Обязательно включите ведение теневых снимков VSS на компьютерах пользователей для минимизации последствий атаки шифровальщика. Если шифровальщик прорвался и зашифровал файлы на компьютер пользователя, вы можете восстановить их их теневой копии VSS.

Для этого нужно:

- Включите на всех компьютерах службу Volume Shadow Copy Service (VSS).

Можно включить службу через групповые политики. GPMC.msc -> Computer Configuration->Windows Settings->Security Settings->System Service -> Volume Shadow Copy, задать тип запуска Automatic.

- Скопируйте файл

vshadow.exe

из Windows SDK в каталог windir%system32 на компьютерах пользователей (как скопировать файл через GPO); - Через GPO распространите задание планировщика, которое будет регулярно запускать PowerShell скрипт создания теневых снимков для всех томов:

$HDDs = GET-WMIOBJECT –query "SELECT * from win32_logicaldisk where DriveType = 3"

foreach ($HDD in $HDDs) {

$Drive = $HDD.DeviceID

$vssadminEnable ="vssadmin.exe Resize ShadowStorage /For=$Drive /On=$Drive /MaxSize=10%"

$vsscreatess = "vshadow.exe -p $Drive"

cmd /c $vssadminEnable

cmd /c $vsscreatess

}

Если шифровальщик зашифровал все документы пользователя на диске, вы сможете извлечь их из теневой копии:

- Вывести список снимков:

vssadmin.exe list shadows - Смонтировать снимок по ID:

vshadow -el={6bd666ac-4b42-4734-8fdd-fab64925c66c},S:

Грамотное использование даже встроенных средств безопасности Windows позволит существенно повысить защищенность вашего компьютера и данных от угроз вирусов и вымогателей-шифровальщиков.

Windows Server 2019

Защита от вирусов и шифровальщиков с помощью встроенных средств Windows